Здравствуйте, уважаемые читатели блога сайт. Хочу продолжить тему толкования простыми словами распространенных терминов, которые можно повсеместно встретить в наш компьютерный век. Чуть ранее мы уже , а так же про и про .

Сегодня у нас на очереди аутентификация . Что означает это слово? Отличается ли сие понятие от авторизации или идентификации? Какие методы аутентификации существуют, насколько сильно они защищены, почему могут возникать ошибки и почему двухфакторная аутентификация лучше однофакторной?

Интересно? Тогда продолжим, а я постараюсь вас не разочаровать.

Что такое аутентификация?

На самом деле, это та процедура, которая хорошо знакома не только нам (современным жителям), но и нашим далеким предкам (практически испокон веков).

Если говорить кратко, то аутентификация — это процесс проверки подлинности ( подлинность). Причем не важно каким способом (их существует как минимум несколько типов). Простейший пример. Вы заходите в свою квартиру открывая замок ключом. И если дверь таки открылась, то значит вы успешно прошли аутентификацию.

Разложим в этом примере все по полочкам:

- Ключ от замка — это ваш идентификатор (вставили и повернули — прошли идентификацию). В компьютерном мире это аналог того, что вы сообщили системе свое .

- Процесс открывания (совпадения ключа и замка) — это аутентификация. В компьютерном мире — это аналог прохождения этапа проверки подлинности (сверке введенного пароля).

- Открывание двери и вход в квартиру — это уже авторизация (получение доступа). В сети — это вход на сайт, сервис, программу или приложение.

Как вы уже, наверное, поняли — двухфакторной аутентификации в данном примере будет отвечать наличие на двери второго замка (либо наличие собаки в доме, которая уже проведет свою собственную аутентификацию опираясь на биометрические признаки — запах, внешний вид, наличие вкусняшек у вас в кармане).

Еще один пример. Печать на документе (в паспорте, сургучная печать на старинных письмах).

Как видите — все предельно просто. Но сегодня под этим термином чаще всего понимают именно электронную аутентификацию , т.е. процесс входа на сайты, сервисы, в системы, программы и даже подключение к домашней WiFi сети. Но по сути, тут мало отличий от приведенного примера.

В электронном варианте у вас так же будет идентификатор (в простейшем случае ) и пароль (аналог замка), необходимый для аутентификации (входа в систему, получение доступа к интернету, входа в онлайн-сервис и т.п.).

Как я уже говорил выше, существует несколько типов аутентифаторов :

Как видите, нет идеала. Поэтому зачастую для усиления безопасности используют так называемую двухфакторную (двухэтапную) аутентификацию. Давайте рассмотрим на примере.

Двухфакторная (2FA — двухэтапная) аутентификация

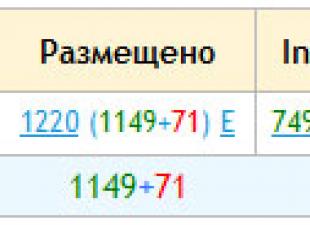

Например, во , и прочих сервисах связанных с доступом к деньгам, двухфакторная аутентификация сводится к следующему:

Что это дает? Существенное повышение безопасности и снижение риска аутентификации вместо вас мошенников. Дело в том, что перехватить одноразовый пароль намного сложенее, чем узнать пароль многоразовый. К тому же, получить доступ к мобильному телефону (да и просто узнать его номер) намного сложнее, чем покопаться у вас на компьютере или в электронной почте.

Но это лишь один из примеров двухфакторной аутентификации (2FA) . Возьмем уже упоминавшиеся выше банковские карты. Тут тоже используется два этапа — проверка подлинности с помощью устройства (идентификационного кода на карте) и с помощью ввода личного пароля (пинкода).

Еще пример из фильмов, когда сначала вводят код доступа, а потом идет проверка сетчатки глаза или отпечатка пальца. По идее, можно сделать и три этапа, и четыре, и пять. Все определяется целесообразностью соблюдения между обострившейся паранойей и разумным числом проверок, которые в ряде случаев приходится проходить довольно часто.

В большинстве случаев хватает совмещения двух факторов и при этом не доставляет очень уж больших неудобств при частом использовании.

Ошибки аутентификации

При использовании любого из упомянутых выше типов аутентификаторов (паролей, устройств и биометрии) возможны ошибки. Откуда они берутся и как их можно избегать и разрешать? Давайте посмотрим на примере.

Допустим, что вы хотите подключить компьютер или смартфон к имеющейся у вас в квартире беспроводной сети. Для этого от вас потребуют ввести название сети (идентификатор) и пароль доступа (аутентификатор). Если все введено правильно, то вас авторузует и вы получите доступ с подключаемого устройства в интернет.

Но иногда вам при этом может выдаваться сообщении об ошибке аутентификации . Что в этом случае вам сделать?

- Ну, во-первых, проверить правильность вводимых данных. Часто при вводе пароль закрывается звездочками, что мешает понять причину ошибки.

- Часто используются пароли с символами в разных регистрах (с большими и маленькими буквами), что не все учитывают при наборе.

- Иногда причиной ошибки может быть не совсем очевидная двухфакторная система проверки подлинности. Например, на роутере может быть включена блокировка доступа по . В этом случае система проверяет не только правильность ввода логина и пароля, но и совпадение Мак-адреса устройства (с которого вы осуществляете вход) со списком разрешенных адресов. В этом случае придется лезть в настройки роутера (через браузер с подключенного по Lan компьютера) и добавлять адрес этого устройства в настройках безопасности беспроводной сети.

Системы биометрии тоже могут выдавать ошибки при распознавании в силу их несовершенства или в силу изменения ваших биометрических данных (охрипли, опухли, глаза затекли, палец порезали). То же самое может случиться и с приложениями, используемыми для двухфакторной аутентификации. Именно для этаких случаев предусматривают систему получения доступа по резервным кодам . По сути, это одноразовые пароли, которые нужно будет распечатать и хранить в ящике стола (сейфе).

Если обычным способом аутентифицироваться не получается (выдается ошибка), то резервные коды дадут возможность войти. Для следующего входа нужно будет использовать уже новый резервный код. Но у этой палочки-выручалочки есть и обратная сторона медали — если у вас эти резервные коды украдут или выманят (как это было со мной, ), то они сработают как мастер-ключ (универсальная отмычка) и вся защита пойдет прахом.

Удачи вам! До скорых встреч на страницах блога сайт

посмотреть еще ролики можно перейдя на");">

Вам может быть интересно

Аутентичный - это какой, что означает аутентичность

Яндекс Аккаунт - регистрация и как пользоваться сервисом

Как удалить свою страницу на Одноклассниках

Как восстановить страницу в Контакте (при утере доступа, удалении или блокировке)

Как восстановить страницу в Контакте (при утере доступа, удалении или блокировке)

Как поставить пароль на папку (заархивировать или другим способом запаролить ее в Windows)

Почему не загружается ВК и браузер не заходит во Вконтакте

Идентификация - что это такое и как подтверждается идентичность

Как поставить пароль на папку (заархивировать или другим способом запаролить ее в Windows)

Почему не загружается ВК и браузер не заходит во Вконтакте

Идентификация - что это такое и как подтверждается идентичность

При мысли о том, как обезопасить свои аккаунты на сайтах и сервисах в Интернете, в первую очередь вспоминается двухфакторная аутентификация (2FA). С одной стороны, она уменьшает вероятность взлома наших аккаунтов, с другой — раздражает усложнением входа в них нами самими.

Ниже будут рассмотрены разные имеющиеся варианты двухфакторной аутентификации и развеяны некоторые мифы относительно неё.

Наиболее распространённые альтернативы 2FA

Подтверждение по СМС

Среди приложений и сервисов распространено предлагать добавить двухфакторную аутентификацию хотя бы посредством сообщений СМС, например, при входе в аккаунт. Можно использовать 2FA при каждом входе в аккаунт или только с нового устройства. Вторым этапом аутентификации при этом становится смартфон или сотовый телефон.

СМС-сообщение состоит из одноразового кода, который нужно ввести в сервис или на сайт. Хакеру, который захочет взломать аккаунт, потребуется доступ к телефону его обладателя, чтобы получить этот код. Проблемой может быть сотовая связь. Что, если вы оказались в месте без связи, или в путешествии без доступа к своему оператору? Тогда вы сами не сможете зайти в свой аккаунт, не получив код доступа.

В большинстве случаев этот метод удобен, поскольку телефоны есть почти у всех и всегда рядом. Некоторые сервисы обладают автоматическими системами, которые произносят код вслух, позволяя получать его даже через проводной телефон.

Google Authenticator / генерируемые приложениями коды

Потенциально лучшая альтернатива СМС, поскольку не полагается на оператора связи. Есть вероятность, что вы уже пользовались хотя бы одним приложением генерации кодов. Google Authenticator для Android и iPhone является самым популярным в этой категории программ предложением.

После настройки определённого сервиса на использование Authenticator появится окно с предложением ввести код авторизации наряду с логином и паролем. Выдаст этот код приложение Google Authenticator на смартфоне. Срок жизни кода исчисляется минутами, так что нужно ввести его вовремя или придётся получать другой. Хотя в названии и есть слово Google, можно добавлять сюда многочисленные сервисы помимо Gmail, в том числе Dropbox, LastPass, Amazon Web Services, Evernote и прочие.

Если вы не доверяете Google, есть ряд альтернатив, из которых лучшей считается Authy. Authy предлагает зашифрованные резервные копии генерируемых кодов, поддержку множества платформ и работу в режиме офлайн. LastPass недавно также запустил собственный аутентификатор.

Эти приложения генерируют годы с доступом в Интернет и без него. Единственным минусом можно назвать сложный процесс установки приложений.

Физические средства аутентификации

Если использование кодов, приложений и текстовых сообщений звучит слишком сложно, есть другой вариант: физические ключи аутентификации. Это небольшое USB-устройство, которое можно носить вместе с ключами (вроде указанного на изображении FIDO U2F Security Key.) При входе в аккаунт на новом компьютере вставьте ключ USB и нажмите на кнопку.

Ряд компаний работают над созданием стандарта под названием U2F. Учётные записи Google, Dropbox и GitHub уже совместимы с метками U2F. В будущем ключи физической аутентификации будут работать со стандартами беспроводной связи NFC и Bluetooth для общения с устройствами без портов USB.

Аутентификация на основе приложений и электронной почты

Некоторые мобильные приложения не пользуются вышеописанными опциями и выполняют подтверждение внутри самого приложения. Например, активация «Подтверждения логина» в Твиттере при входе с нового устройства заставит подтверждать этот логин со смартфона. Это покажет, что входит владелец аккаунта, если только его смартфон не украли. Сходным образом Apple использует мобильную систему iOS для подтверждения входа в новые устройства. Одноразовый код присылается на уже имеющееся устройство.

Системы на основе электронной почты используют её адрес как второй этап входа в аккаунт. Одноразовый код отправляется на почту.

Вопросы и ответы о двухфакторной аутентификации

** Здесь двухфакторная аутентификация особенно важна, так как эти сервисы обычно служат вратами ко всей остальной активности пользователя в Интернете.

Чтобы узнать, поддерживает ли определённый сайт или сервис 2FA, воспользуйтесь сайтом twofactorauth.org.

Если сервис был взломан, активируйте двухфакторную аутентификацию как можно скорее.

Проблема заключается в том, что 2FA нельзя активировать одним переключателем. Запуск 2FA означает необходимость выпуска меток или криптографических ключей, встроенных в другие устройства. Поскольку 2FA полагается на участие пользователя, скорость в данном случае не будет быстрой.

Включать двухфакторную аутентификацию или нет?

Да, особенно на важных сервисах с персональной и финансовой информацией.

Двухфакторная аутентификация неуязвима?

Нет. 2FA зависит от технологий и от людей, и проблемы могут иметься с обеих сторон. 2FA с СМС полагается на надёжность оператора связи. Вредоносные программы на смартфоне могут перехватить и отправить СМС злоумышленникам. Пользователь также может не глядя одобрить запрос авторизации, который пришёл из-за попытки злоумышленника получить доступ к аккаунту.

Все двухфакторные решения по существу одинаковые?

Когда-то это могло быть правдой, но в последнее время в 2FA появляется немало инноваций. Есть решения с применением СМС и электронной почты. Есть решения с мобильными приложениями с криптографическими секретами или хранением информации в браузере пользователя.

Двухфакторная аутентификация затрудняет доступ в свои аккаунты и не несёт никакой пользы?

Такое отношение помогает хакерам добиваться своих целей. У некоторых организаций и сервисов использование 2FA является обязательным требованием. Для пользователя это может быть раздражающим решением, но если компания использует его, то может сократить вероятность мошенничества.

Конец современных методов 2FA близок?

Возможно. Всё написанное выше относится к двухфакторной аутентификации сегодняшнего дня, а не завтрашнего. Со временем она может стать удобнее и надёжнее.

Добрый день!. В прошлый раз я вам подробно рассказал, каким образом вы можете защитить свою флешку от вирусов и вредоносных программ , сегодня еще раз поговорим, о защите ваших данных и сервисов. Речь пойдет, о двухфакторной аутентификации, или как ее еще называют двухфакторная защита . Которую вы можете встретить, абсолютно на любом нормальном сервисе или сайте. Уверен, что многим эта информация будет актуальной, так как процентов 80 пользователей на это просто забивают, за что потом и платятся.

Что такое двухфакторная аутентификация (2FA)

Представим классическую ситуацию, на примере России. Есть популярная социальная сеть Вконтакте, которой пользуются огромное количество людей. Для доступа к ней, большинство людей использует логин и пароль, а так как человек существо ленивое и наивное, то он не особо напрягается безопасностью своего аккаунта, что в итоге влечет за собой его взлом, тем самым потерю аккаунта и доступа, и не факт, что он его потом восстановит, так как мог даже не привязывать номер телефона к нему. А вот если бы он заранее настроил двухфакторную защиту , то даже при компрометации пароля ему было бы по барабану, так как еще нужен был бы дополнительные этап проверки, который привязывается к телефону.

Двухфакторная аутентификация (Two-Factor Authentication) - это дополнительный, надежный процесс обеспечения безопасности, я бы назвал его расширенная аутентификация, которая требует от пользователя, получающего доступ к устройству или сервису. еще один из ключей безопасности, в качестве которого можете быть код безопасности из SMS, временный код сгенерированный с помощью специального приложения. которое обновляет их каждые 25 секунд.

В роли бастиона двухфакторной защиты, выступает ваш мобильный телефон, к номеру которого привязывается аккаунт или устройство, для которой он будет дополнительным средством подтверждения личности истинного хозяина.

Как работает двухфакторная защита

Давайте я вам опишу алгоритм работы двухфакторной защиты, понимая принцип, вам будет легко его настроить, где угодно, на любом сервисе. И так у нас есть замечательный пользователь Таня, люблю я это имя. Таня решила завести себе аккаунт в Gmail.com. Она проходит процедуру регистрации, где указывает какой логин и пароль у нее будет при входе на почту. Gmail подтверждает ее регистрацию и активирует ее логин и пароль по которому она будет авторизовываться.

Таня логиниться на почте, указывая логин и пароль. Gmail предлагает ей настроить двухфакторную аутентификацию, через привязку к номеру телефона, где будет получать SMS коды или через установку приложения Authenticator, которое будет генерировать каждые 25 секунд коды безопасности, если его не успели ввести, то будет новый 6-ти значный код. Таня их устанавливает и включает двухфакторную защиту.

Теперь при следующей авторизации, Тане нужно будет ввести по мимо классических средств защиты (Логина и пароля), код из SMS или из утилиты Authenticator, так же установленной на ее смартфоне. Как только она это делает, то получает доступ к сервису.

Плюсы и минусы двухфакторной аутентификации

Начну с плюсов, этой технологии:

- Очень высокая степень защиты, я бы ей дал 99%, так как все привязано к номеру телефона, который будет очень сложно скомпрометировать

- Всегда под рукой

- Коды доступа часто меняются

Из минусов можно выделить вот что:

- Так как все привязано к номеру телефона, то при его утере, будет затруднены доступы к вашим сервисам, хотя на большинстве из них и есть процедура восстановления, но она очень трудоемкая

- Вероятность установить или занести вирус в устройство, которое будет передавать ваши данные злоумышленникам

- Может разрядиться устройство в нужный момент

- Мобильный телефон всегда должен видеть сеть оператора, иначе не будет возможности получать SMS или коды.

- Бывают сервисы, которые в качестве многофакторной защиты используют, дополнительный код отправленный на электронную почту, поэтому, чтобы вас не скомпрометировали, обязательно включите двухфакторную аутентификацию на самой почте, а то ее взломают и будет веселье.

- Например, SMS оповещения, могут приходить с задержкой, такое встречал у Сбербанка или ВТБ24 .

Виды двухфакторной аутентификации

Давайте рассмотрим основные виды реализации двухфакторной защиты, которые вы легко можете повстречать на текущий момент, они со временем могут обновляться и расширяться, но пока есть такие:

Какой метод двухфакторной аутентификации 2FA лучше

Тут я долго расписывать не буду, выделю два, и оба они будут привязаны к вашему мобильному телефону. Это SMS и Push -уведомления и более надежный с использованием программ Authenticator . Плюсы, что все это бесплатно, телефон мобильный есть у всех, и главное, это надежно.

Какой выбрать программный Authenticator 2FA

Давайте я вам опишу, какой аутентификатор я бы посоветовал выбрать

- Google Authenticator - самый популярный в мире аутентификатор,используемый при двухфакторной защите, в виду популярности Google как компании и конечно же количеству сервисов, которая она предоставляет.

- Fido - второй по популярности защитник (https://www.yubico.com/solutions/fido-u2f/)

Как взломать двухфакторную аутентификацию 2FA

Для того, чтобы обойти двухфакторную аутентификацию, хакеры используют вот такие методы:

Как восстановить двухфакторную аутентификацию

Если вы потеряли свой телефон и хотите восстановить свой доступ, то алгоритм такой:

- Если есть возможность быстрее восстановите симкарту и телефон

- Перед активацией программного Authenticator, сервисы вам выдают секретные коды восстановления или QR-код, у вас огни должны быть

- Если кодов нет, то придется писать в техническую поддержку, и доказывать, что вы это вы, подготовьте обязательно все ваши данные и документы, но это прокатит, если у вас все было корректно и полностью заполнено, а не просто хозяин учетной записи megapixar123:))

Как отключить двухфакторную защиту?

Вообще я вам не советую отключить двухфакторный код, в виду уменьшения безопасности ваших данных, но если вы все же решились, то тут у каждого сервиса своя процедура, которая в 99% случаев, сводится к выставлению тумблера в настройках, отключающего двух этапную проверку, чтобы ее отключить. нужно так же будет указать проверочный код или же ответ на секретный вопрос. С вами был, Иван Семин, автор и создатель IT блога сайт,

Для защиты своих личных данных в современном мире Вам, возможно, придётся позаботиться о повышении уровня защиты своего цифрового пространства при помощи двухфакторной аутентификации.

В жизнь современного человека всё плотнее интегрируются различные онлайн-технологии. Большинство из нас уже не представляют себя без социальных сетей, смартфона и Интернета вообще. Мы ежедневно оставляем во Всемирной паутине целую кучу цифровых следов и личных данных. При этом большинство пользователей даже не задумывается над тем, что будет, если в один день они потеряют доступ к своему "цифровому миру", который окажется в руках злоумышленников...

Кто-то скажет, что их скромная персона вряд ли заинтересует хакеров. Однако, на "чёрном рынке" продаются даже аккаунты от самых захудалых соцсетей. Что уж говорить, скажем, о Вашей учётной записи Google, которая содержит всю почтовую переписку, данные с телефона и, возможно, привязку к банковским картам?

Самое печальное то, что многие полагаются на "авось" и используют довольно простые пароли доступа к любым серьёзным аккаунтам. А, между прочим, существуют целые специальные словари, содержащие тысячи популярных паролей, вроде "1234qwerty" и им подобных, которые позволяют взломать Вас в считанные минуты! Поэтому обычная парольная защита уже не является надёжной. Настало время для использования двухфакторной аутентификации!

Что такое двухфакторная аутентификация?

В различных фантастических фильмах Голливуда мы можем видеть как главный герой (или злодей) для доступа к секретным данным сначала вводит кучу паролей, потом прикладывает специальную идентификационную карту к считывающему устройству, а в довершение всего ещё и смотрит в глазок, где лазер считывает рисунок сетчатки его глаза. Но это уже давно не фантастика, а так называемая многофакторная аутентификация .

Традиционная модель многофакторной аутентификации подразумевает наличие трёх основных факторов (при этом каждый из них может дублироваться для повышения уровня защиты):

- Фактор знания . Подразумевает получение системой контроля доступа определённых данных, которые должен знать только конкретный пользователь. Например, это может быть традиционная пара "логин-пароль", пин-код, девичья фамилия матери или иная информация, которую, в идеале, можем знать только мы. Увы, многие пользователи не запоминают свои пароли, а хранят их на клочках бумажек прямо на рабочем месте. Поэтому гипотетическому злоумышленнику их не составит труда украсть...

- Фактор владения . Предусматривает наличие у пользователя определённой вещи, которой нет у других. К таким вещам можно отнести уникальный номер телефона, пластиковую карту с уникальным штрих-кодом или чипом с данными, USB-токен либо иное криптографическое устройство. Теоретически, украсть его тоже можно, но уже гораздо сложнее. А, учитывая, что фактор владения обычно подкреплён фактором знания (нужно предварительно ввести пароль), то шансы на успешное применение украденного девайса существенно снижаются.

- Фактор свойства . Использует для идентификации пользователя его определённые личные качества. К наиболее уникальным из них относятся отпечатки пальцев, лицо в общем, рисунок радужки глаза или даже проба ДНК! При должной степени чувствительности проверяющей аппаратуры обойти такую защиту просто невозможно. Однако, до подобного совершенства биометрической проверке ещё далеко, поэтому на современном этапе она обычно дополняется дополнительными факторами контроля доступа.

Фактически многофакторная аутентификация на самом деле является трёхфакторной. Соответственно, двухэтапная верификация пользователя подразумевает отбрасывание одного из факторов. Как правило, это фактор свойства, для подтверждения которого требуется специальное биометрическое оборудование. Двухфакторная же аутентификация не требует особых вложений, но позволяет существенно повысить уровень безопасности!

На сегодняшний день в Интернете наиболее распространённым видом двухфакторной аутентификации является привязка аккаунта к телефону пользователя. В общем случае мы традиционно вводим логин с паролем, после чего нам на телефон при помощи SMS или PUSH-сообщения приходит специальный одноразовый пин-код, который мы вводим в специальной форме для доступа к нужному нам сайту. Как вариант, вместо сообщения Вам может поступить звонок от робота, который попросит нажать ту или иную цифру на клавиатуре телефона.

Реже встречается авторизация с использованием USB-токенов (например, в современных бухгалтерских сервисах). Такой токен содержит в себе зашифрованный ключ, соответствующий паролю, который известен пользователю. При авторизации нужно подключить токен к USB-порту компьютера, а затем ввести в специальном поле пароль. Если он совпадёт с тем, который зашифрован на токене, произойдёт авторизация.

Однако, токены стоят денег и требуют периодического обновления ключей, которое тоже не всегда бесплатно. Поэтому наиболее общедоступным способом двухфакторной верификации всё же остаётся проверка по телефону. И вот о ней мы поговорим более подробно.

Двухфакторная аутентификация в Windows

Windows 10 является современной операционной системой, соответственно, она по определению должна содержать в себе и современные средства защиты. Одним из таковых является как раз механизм двухфакторной верификации пользователя. Данная функция в некоторых версиях системы то появлялась, то вновь исчезала, проходя ряд доработок, поэтому, если Вы хотите воспользоваться ею, обязательно убедитесь в том, что у Вас стоят все обновления (особенно патч KB3216755 , который исправил работу аутентификации в Anniversary Update).

Также для работы двухэтапной верификации Вам потребуется иметь учётную запись зарегистрированную в Microsoft. То есть, с локальной "учёткой", увы, ничего не получится...

Теперь нужно подготовить к процедуре свой телефон. На него нужно установить специальное приложение, которое будет принимать сигналы верификации входа в учётную запись Windows и подтверждать их. Для смартфонов на базе Android можно выбрать официальную программу Microsoft Authenticator , а для девайсов на iOS подойдёт унифицированное решение Google Authenticator (оно же для Android).

После всех предварительных настроек нужно войти в свою учётную запись Microsoft и настроить её на двухфакторный вход. Проще всего это сделать, вызвав в оснастке "Параметры" раздел "Учётные записи" . На первой вкладке "Электронная почта и учётные записи" нажмите ссылку "Управление учётной записью Microsoft" , после чего Вас должно перенаправить на страницу входа в аккаунт Microsoft.

Откроется страница с настройками, среди которых нужно найти группу "Двухшаговая проверка" и в ней нажать на ссылку "Настройка двухшаговой проверки" :

Перед Вами появится пошаговый мастер настройки двухфакторной аутентификации, следуя подсказкам которого, Вы сможете активировать двухэтапную верификацию пользователя при входе в Windows:

Двухфакторная аутентификация в Google

После Windows на втором месте по популярности среди современных пользователей идёт Android. А большинство Андроид-устройств, как мы знаем, "привязаны" к аккаунту Google. Его тоже не помешает дополнительно защитить. Тем более, что функция двухфакторной аутентификации для его учётных записей работает уже довольно давно и успешно.

Чтобы получить доступ к настройкам двухэтапной верификации, Вам нужно войти в свой аккаунт Google, перейти на специальную страницу и нажать кнопку "Начать" :

Вас могут попросить повторно ввести пароль от Вашей учётной записи для подтверждения входа в настройки. После этого откроется пошаговый мастер, который поможет Вам задать нужные параметры для двухэтапной верификации входа в аккаунт:

Всё, что Вам потребуется сделать - ввести номер своего телефона (он, скорее всего, уже "привязан" к Вашему аккаунту), получить на него SMS с одноразовым кодом проверки, после чего ввести код в специальное поле и активировать процедуру для всех последующих авторизаций.

Однако, вход с помощью телефона - не единственный метод двухфакторной аутентификации, который предлагает Google. Если у Вас есть токен стандарта FIDO Universal 2nd Factor (U2F), Вы также можете настроить вход в свой аккаунт с его помощью. Подробнее о том как это сделать написано . Ну и, естественно, получать коды верификации Вы можете не только в виде SMS, но и PUSH-сообщений в уже упомянутом нами выше приложении Google Authenticator.

Двухфакторная аутентификация в соцсетях

Следуя всеобщим тенденциям, о двухфактороной аутентификации позаботились и разработчики некоторых крупных социальных сетей.

ДФА в Facebook

Facebook, будучи одной из самых популярных соцсетей на Западе, как и Google, уже давно предлагает своим пользователям функцию двухэтапной верификации входа в аккаунт. Причём коды доступа можно получать как через SMS, так и в универсальных приложениях авторизации. Из них поддерживается Google Authenticator и Duo Mobile .

Включить двухфакторную аутентификацию в Facebook можно, пройдя в раздел настроек

Вы можете не осознавать этого, но вы регулярно используете двухфакторную аутентификацию. Когда вы переводите деньги онлайн со своей дебетовой карты, вас же просят ввести пароль или код подтверждения из SMS? Это тоже является формой двухфакторной аутентификации.

Двухфакторная проверка подлинности требует двух способов подтверждения вашей личности, она также может использоваться для защиты различных уётных записей в интернете. Это не обеспечивает идеальную безопасность и требует дополнительного шага при входе в ваши учётные записи, но это делает ваши данные более безопасными в интернете.

Как двухфакторная аутентификация работает в Интернете?

Двухфакторная аутентификация (2FA), также известная как двухэтапная аутентификация или многофакторная аутентификация, широко используется для добавления ещё одного уровня безопасности в ваши онлайн-аккаунты. Наиболее распространенная форма двухфакторной аутентификации при входе в учётную запись - процесс ввода пароля, а затем получение кода по SMS на телефон, который затем необходимо ввести на сайте или в приложении. Второй уровень в двухфакторной проверке подлинности означает, что хакер или другой нечестный человек должен будет украсть ваш пароль вместе с вашим же телефоном, чтобы получить доступ к вашей учётной записи.Существует три типа аутентификации:

- Что-то, что вы знаете: пароль, PIN-код, почтовый индекс или ответ на вопрос (девичья фамилия матери, имя домашнего животного и т. д.)

- Что-то, что у вас есть: телефон, кредитная карта и т.п.

- Что-то биометрическое: отпечаток пальца, сетчатка глаза, лицо или голос.

Как работает второй фактор?

После ввода пароля (первый фактор аутентификации), второй фактор обычно приходит по SMS. То есть вы получите текст с числовым кодом, который вам нужно будет ввести для входа в свою учётную запись. В отличие от PIN-кода дебетовой карты, код 2FA используется только один раз. Каждый раз, когда вы входите в эту учётную запись, вам будет отправлен новый код.Альтернативный вариант - вы можете использовать специальное приложение аутентификации для получения кодов вместо отправки их в текстовом режиме. Популярные аутентификационные приложения - Google Authenticator, Authy и DuoMobile.

Что лучше использовать SMS или приложение?

Многие сайты и службы, включая Амазон, Дропбокс, Гугл и Майкрософт, предоставляют вам возможность использовать SMS или приложение для аутентификации. Твиттер - самый яркий пример сайта, который заставляет вас использовать SMS. Если у вас есть выбор, используйте приложение для аутентификации.Получение кодов с помощью SMS менее надёжно, чем использование приложения для аутентификации. Хакер может перехватить текстовое сообщение или перехватить ваш телефонный номер, убедив вашего оператора перевести его на другое устройство. Или, если вы синхронизируете текстовые сообщения с компьютером, хакер может получить доступ к кодам SMS, украв ваш компьютер.

Приложение аутентификации имеет то преимущество, что тут не нужно полагаться на своего оператора. Коды отправляются на ваш телефон на основе секретного алгоритма шифрации и текущего времени. Действие кодов быстро истекает, обычно через 30 или 60 секунд.

Поскольку приложение аутентификации не нуждается в операторе мобильной связи для передачи кодов, они останутся в приложении, даже если хакеру удастся перенести ваш номер на новый телефон. Приложение аутентификации также работает, когда у вас нет сотовой сети - это дополнительный бонус.

Использование приложения для аутентификации требует небольшой дополнительной настройки, но обеспечивает лучшую защиту, чем SMS. Чтобы настроить приложение аутентификации, вам необходимо установить приложение на свой телефон, а затем настроить общий секретный токен (длинная кодовая строка) между приложением и вашими учётными записями. Это обычно делается путем сканирования QR-кода камерой телефона. Однако после настройки приложение-аутентификатор избавляет вас от необходимости вводить код; вы просто нажимаете на уведомление от приложения, чтобы войти в одну из своих учётных записей.

Что делать, если у меня нет телефона?

Многие онлайн-сервисы, такие как Дропбокс, Фейсбук, Гугл и Инстаграм, позволяют создавать резервные коды, которые вы можете распечатать или сделать скриншот. Таким образом, если вы потеряете свой телефон или не видите сигнала сотовой станции, вы можете использовать резервный код в качестве второго фактора аутентификации для входа. Просто убедитесь, что вы сохранили распечатку резервных кодов в надёжном месте.2FA сделает мои учётные записи более безопасными?

Ни один продукт безопасности не может претендовать на идеальную, надежную защиту, но, объединив два из трёх вышеупомянутых типов аутентификации, 2FA затрудняет доступ к вашей учётной записи. Вы не только затрудняете атаки на свои учётные записи, но и делаете свои аккаунты менее привлекательными для хакеров.Думайте об этом, как о защите своего дома. Если у вас есть домашняя система безопасности, вы снижаете вероятность кражи со взломом. Если у вас есть громкая большая собака, вы также понижаете вероятность кражи со взломом. Если вы объедините систему безопасности с большой собакой, тогда ваш дом становится ещё труднее взломать и он будет менее привлекательной целью. Большинство грабителей просто найдут более легкий вариант, без тревожной сигнализации и возможности укуса собаки.

Аналогичным образом, двухфакторная проверка подлинности отторгает большую часть хакеров от нацеливания на вашу учётную запись. Многие будут просто уходить дальше и находить более простые для взлома учётные записи. И если они нацелены на вас, им потребуется больше, чем просто ваш пароль. В дополнение к вашему паролю, хакеру также потребуется ваш телефон, или получить доступ к маркерам, установленным на вашем телефоне с помощью механизма аутентификации, с применением фишинговой атаки, вредоносных программ или активации восстановления учётной записи, где ваш пароль сбрасывается и 2FA затем отключается. Это дополнительная и сложная работа.

На сколько больше хлопот доставляет использование 2FA?

Я не знаю, назвал бы я это хлопотным или нет, но 2FA действительно требует дополнительного шага при входе в свои учётные записи. Вам нужно будет ввести свой пароль, дождаться, пока придет код через SMS, а затем ввести этот код. Или, если вы используете приложение для аутентификации, вам нужно дождаться уведомления, которое вы можете нажать, чтобы подтвердить, что вы это вы.Я использую аутентификацию 2FA во многих моих учётных записях в интернете и считаю, что это менее хлопотно, чем использование надёжного пароля или кодовой фразы, которая сочетает в себе буквы верхнего и нижнего регистра, цифры и символы. И хотя я говорю о сильных паролях, позвольте мне заявить, что использование 2FA в качестве предлога для использования более слабых и удобных для ввода паролей - это плохая идея. Не ослабляйте свой первый фактор защиты только потому, что вы добавили второй.

Как включить 2FA?

Многие сайты и сервисы предлагают 2FA, но называют его разными именами. Ниже приведены быстрые способы включения двухфакторной аутентификации в некоторых из наиболее популярных онлайн-сервисов.

Dropbox.

Нажмите на свое имя в верхней правой части своей учётной записи Dropbox и перейдите в раздел "Настройки> Безопасность", и вы увидите статус, указанный в верхней части страницы для двухэтапной проверки. Рядом со статусом "Отключено" нажмите ссылку (нажмите, чтобы включить), а затем нажмите кнопку "С чего начать". Затем вы можете настроить получение кодов подтверждения через SMS на своем телефоне или в приложении, например, Google Authenticator. Дополнительные сведения смотрите в инструкциях Дропбокса .

Facebook.

Нажмите кнопку треугольника в правом верхнем углу, выберите "Настройки> Безопасность" и нажмите "Редактировать" справа от "Подтверждение входа". Затем нажмите "Включить" рядом с тем, где написано: "Двухфакторная аутентификация сейчас отключена". Для получения дополнительной информации смотрите

blackhack.ru ОК. Настройки, новости, игры.

blackhack.ru ОК. Настройки, новости, игры.