В пятницу 12 мая сотни тысяч компьютеров по всему миру поразил вирус WannaCry (известный также под названиями WCry и WanaCrypt0r 2.0). Он «атаковал» компьютеры под управлением операционной системы Windows, при этом за несколько часов распространился по всему миру. Новый вирус поразил, как компьютеры частных лиц, так и PC государственных учреждений и крупных компаний. Больше всего от вируса пострадала Россия, где были поражены компьютеры многих правительственных учреждений.

Интересный факт: После распространения вируса WannaCry в России, стали поступать сообщения о приостановке выдачи водительских удостоверений из-за поражений компьютеров МВД. Помимо этого, заражению подверглись PC Следственного комитета и многих крупных компаний, в том числе компании Мегафон.

Что собой представляет вирус WannaCry

Вирус WannaCry является типичным «шифровщиком данных». Данный тип вирусов один из наиболее опасных и сложных с точки зрения противодействия. Подобные вирусы, чаще всего, направлены на вымогательство денег у пользователей, компьютеры которых попадают под заражение, и WannaCry не исключение.

Интересный факт: В данный момент точно неизвестно, кто является создателем вируса WannaCry. При этом предположения высказывают не только в сети, но и на государственном уровне. В частности, президент Российской Федерации Владимир Путин обвинил спецслужбы США в распространении угрозы.

При попадании на компьютер пользователя, вирус WannaCry шифрует данные на нем. Файлы, которые подверглись шифрования, получают расширение «.WNCRY» . В начале имени зашифрованных файлов появляется надпись «WANACRY!» . Расшифровать данные файлы при помощи стандартных антивирусов и дешифраторов, которые используются для борьбы с другими подобными зловредами, практически невозможно.

После шифровки данных пользователя на компьютере, вирус WannaCry выводит на экране окошко с сообщением «Ooops, your files have been encrypted!» . Далее следует информация о том, что собой представляет вирус, можно ли восстановить файлы и так далее.

Интересный факт: Создатели вируса WannaCry позаботились о пользователях в различных регионах, локализовав для них информационное сообщение. В России вирус на русском языке объясняет пользователям, каким образом им разблокировать файлы, зараженные WannaCry.

Как разблокировать файлы зараженные WannaCry

Создатели вируса WannaCry предусмотрели возможность разблокировки файлов пользователей, но только за деньги и в течение ограниченного времени:

- В течение 3 дней после заражения компьютера вы можете отправить на указанный BitCoin-кошелек создателей вируса эквивалент $300, чтобы разблокировать файлы;

- Если в течение 3 дней деньги вымогатели не получат , цена разблокировки возрастет до эквивалента $600 в биткоинах;

- Если на седьмой день заражения вирусом WannaCry компьютера пользователь не перечислит деньги вымогателям, его файлы будут уничтожены.

Стоит отметить, что в информационном окне вируса WannaCry имеются счетчики, которые отсчитывают время до повышения стоимости разблокировки и уничтожения данных.

Интересный факт: Несмотря на то что вирус WannaCry поразил сотни тысяч компьютеров в первый же день, согласно ресурсу The Guardian, всего около сотни человек согласились заплатить вымогателям за разблокировку данных по $300.

Какие компьютеры подвергаются заражению вирусом WannaCry

Вирус WannaCry поражает исключительно компьютеры на операционной системе Windows. При этом он атакует компьютеры, использующие старые версии Windows – XP, Server 2003, 8.

Вирус WannaCry поражает исключительно компьютеры на операционной системе Windows. При этом он атакует компьютеры, использующие старые версии Windows – XP, Server 2003, 8.

Интересный факт: Еще в марте компания Microsoft выпустила обновление, которое позволяет защитить компьютеры от поражения вирусом WannaCry. Но данный патч вышел только для операционных систем, которые поддерживаются компанией – это Windows 7 и Windows 10 в различных редакциях. Что касается пользователей с другими версиями Windows, они оказались под угрозой и были поражены. Буквально на следующий день после того как стало о массовом заражении компьютеров вирусом WannaCry, корпорация Microsoft выпустила обновление для Windows XP и других старых систем, поддержка которых официально прекращена.

Вирус WannaCry поражает компьютеры через скрипты, рассылаемые по почте и через различные сайты.

Важно: Если вы видите на почте сообщение (особенно от неизвестного отправителя) с вложениями файлов (в расширении.exe или.js), не загружайте их к себе на компьютер, даже если встроенный в браузер антивирус не видит проблем с файлами!

Как защититься свой компьютер от вируса WannaCry

Помимо того что не нужно посещать непроверенные сайты и загружать с почты сомнительные файлы, есть еще несколько рекомендаций, которые позволят избежать заражения компьютера вирусом WannaCry:

Стоит отметить: Существует несколько форм вируса WannaCry. Некоторые из них можно устранить, если загрузить компьютер в безопасном режиме с сетевыми драйверами, после чего проверить компьютер антивирусами SpyHunter Anti-Malware Tool, Malwarebytes Anti-malware или STOPZilla, а далее подобрать декриптор для расшифровки данных. Но этот способ действителен, только если ваш компьютер подвергся заражению ранними версиями вируса WannaCry.

Как сообщается российскими СМИ, работа отделений МВД в нескольких регионах России нарушена из-за шифровальщика, поразившего множество компьютеров и грозящего уничтожить все данные. Кроме того, атаке подверглись оператор связи «Мегафон».

Речь идет о трояне-вымогателе WCry (WannaCry или WannaCryptor). Он шифрует информацию на компьютере и требует заплатить выкуп в размере 300 или 600 долларов биткоинами за расшифровку.

@[email protected], зашифрованы файлы, расширение WNCRY. Требуется утилита и инструкция по дешифровке.

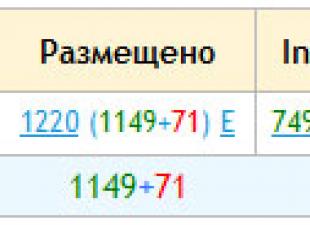

WannaCry зашифровывает файлы и документы со следующими расширениями, добавляя.WCRY в конце названия файла:

Lay6, .sqlite3, .sqlitedb, .accdb, .java, .class, .mpeg, .djvu, .tiff, .backup, .vmdk, .sldm, .sldx, .potm, .potx, .ppam, .ppsx, .ppsm, .pptm, .xltm, .xltx, .xlsb, .xlsm, .dotx, .dotm, .docm, .docb, .jpeg, .onetoc2, .vsdx, .pptx, .xlsx, .docx

Атака WannaCry по всему миру

Атаки зафиксированы в более 100 стран. Россия, Украина и Индия испытывают наибольшие проблемы. Сообщения о заражении вирусом поступают из Великобритании, США, Китая, Испании, Италии. Отмечается, что атака хакеров затронула больницы и телекоммуникационные компании по всему миру. В интернете доступна интерактивная карта распространения угрозы WannaCrypt.

Как происходит заражение

Как рассказывают пользователи, вирус попадает на их компьютеры без каких-либо действий с их стороны и бесконтрольно распространяется в сетях. На форуме "Лаборатории Касперского" указывают, что даже включенный антивирус не гарантирует безопасности.

Сообщается, что атака шифровальщика WannaCry (Wana Decryptor) происходит через уязвимость Microsoft Security Bulletin MS17-010. Затем на зараженную систему устанавливался руткит, используя который, злоумышленники запускали программу-шифровальщик. Все решения «Лаборатории Касперского» детектируют данный руткит как MEM:Trojan.Win64.EquationDrug.gen.

Предположительно заражение произошло несколькими днями ранее, однако вирус проявил себя только после того, как зашифровал все файлы на компьютере.

Как удалить WanaDecryptor

Вы сможете удалить угрозу с помощью антивируса, большинство антивирусных программ уже обнаруживают угрозу. Распространенные определения:

Avast Win32:WanaCry-A , AVG Ransom_r.CFY, Avira TR/FileCoder.ibtft, BitDefender Trojan.Ransom.WannaCryptor.A, DrWeb Trojan.Encoder.11432, ESET-NOD32 Win32/Filecoder.WannaCryptor.D, Kaspersky Trojan-Ransom.Win32.Wanna.d, Malwarebytes Ransom.WanaCrypt0r, Microsoft Ransom:Win32/WannaCrypt, Panda Trj/RansomCrypt.F, Symantec Trojan.Gen.2, Ransom.Wannacry

Если вы уже запустили угрозу на компьютере и ваши файлы были зашифрованы, расшифровка файлов практически невозможна, так как при эксплуатации уязвимости запускается сетевой шифратор. Однако, уже доступно несколько вариантов инструментов дешифрования:

Примечание : Если ваши файлы были зашифрованы, а резервная копия отсутствует, и существующие инструменты дешифрования не помогли, то рекомендуется сохранить зашифрованные файлы перед тем как выполнить очистку угрозы на компьютере. Они пригодятся, если в будущем будет создан работающий у вас инструмент дешифрования.

Microsoft: Установите обновления Windows

Microsoft заявила, что пользователи с бесплатным антивирусом компании и включенной функцией обновления системы Windows будут защищены от атак WannaCryptor.

Обновления от 14 марта закрывают уязвимость систем, через которую распространяется троян-вымогатель. Сегодня было добавлено обнаружение в антивирусные базы Microsoft Security Essentials / Защитника Windows для защиты от новой вредоносной программы известной как Ransom:Win32.WannaCrypt.

- Убедитесь, что антивирус включен и установлены последние обновления.

- Установите бесплатный антивирус , если на компьютере нет никакой защиты.

- Установите последние обновления системы в Центре обновления Windows:

- Для Windows 7, 8.1 в меню Пуск откройте Панель управления > Центр обновления Windows и нажмите "Поиск обновлений".

- Для Windows 10 перейдите в меню Параметры > Обновление и безопасность и нажмите "Проверка наличия обновлений"..

- Если вы устанавливаете обновления вручную, установите официальный патч MS17-010 от Microsoft, который закрывает уязвимость сервера SMB, используемую в атаке шифровальщика WanaDecryptor.

- Если в вашем антивирусе есть защита от шифровальщиков, включите ее. На нашем сайте также есть отдельный раздел Защита от шифровальщиков , где вы можете скачать бесплатные инструменты.

- Выполните антивирусное сканирование системы.

Эксперты отмечают, что самый простой способ обезопасить себя от атаки - это закрыть порт 445.

- Введите sc stop lanmanserver и нажмите Enter

- Введите для Windows 10: sc config lanmanserver start=disabled , для других версий Windows: sc config lanmanserver start= disabled и нажмите Enter

- Перезагрузите компьютер

- В командной строке введите netstat -n -a | findstr "LISTENING" | findstr ":445" , чтобы убедиться, что порт отключен. Если будут пустые строчки, порт не прослушивается.

При необходимости открыть порт обратно:

- Запустите Командную строку (cmd.exe) от имени администратора

- Введите для Windows 10: sc config lanmanserver start=auto , для других версий Windows: sc config lanmanserver start= auto и нажмите Enter

- Перезагрузите компьютер

Примечание : Порт 445 используется Windows для совместной работы с файлами. Закрытие этого порта не мешает соединению ПК с другими удаленными ресурсами, однако другие ПК не смогут подключиться к данной системе.

Мощнейшая атака вирусом Wana Decryptor началась вчера 12 мая 2017 года, тысячи компьютеров были поражены по всему миру. За несколько часов в мир насчитывалось 45000 зараженных компьютеров, это цифра росла каждую минуту.

Наиболее пострадавшей страной оказалась Россия, по сей день вирусная атака продолжается и сейчас хакеры пытаются захватить банковский сектор. Вчера главная атака пришлась на компьютеры обыкновенных пользователей и сеть МВД России.

Программа шифрует доступ к различным файлам на вашем компьютере и предлагает получить к ним доступ лишь после оплаты биткоинами. Таким образом хакеры могут миллионы долларов. Расшифровать WNCRY файлы пока нет возможности, но можно восстановить зашифрованные файлы с помощью программ ShadowExplorer и PhotoRec, но гарантий дать никто не может.

Часто этот вирус шифровальщик называют Wana Decryptor, однако, у него есть также и другие названия WanaCrypt0r, Wanna Cry или Wana Decrypt0r. До этого у основного вируса был шифровальщик младший брат Wanna Cry и WanaCrypt0r. Позже цифру «0» заменили на букву «o», а основной вирус стал называться Wana Decrypt0r.

В конце к зашифрованному файлу вирус добавляет расширение WNCRY, иногда по этой аббревиатуре его и называют.

Как Wana Decryptor заражает компьютер?

Компьютеры под управлением операционной системы Windows имеют в себе уязвимость в службе SMB. Данная дырка имеет во всех операционной системы Windows версии 7 до Windows 10. В марте корпорация выпустила патч-обновление «MS17-010: Обновление безопасности для Windows SMB Server», однако, по количеству зараженных компьютеров видно, что многие проигнорировали данное обновление.

В конце своей работы вирус Wana Decryptor попытается удалить все копии файлов и другие быкапы системы, чтобы в случае чего ее нельзя было восстановить. Для этого он запросит у пользователя права администратора, операционная система Windows покажет предупреждение от службы UAC. Если пользователь откажется предоставлять полные права, тогда копии файлов останутся на компьютере и пользователь сможет их восстановить абсолютно бесплатно.

Как восстановить зашифрованные Wana Decryptor файлы и защитить компьютер?

Единственной возможностью восстановить файлы, которые были зашифрованы вирусом – это использовать программы ShadowExplorer и PhotoRec. Как происходит восстановление зашифрованных файлов читайте в руководстве к этим программам.

Чтобы предотвратить заражение компьютера вирусом-шифровальщиком WNCRY нужно закрыть все уязвимости в системе. Для этого скачайте обновление MS17-010 https://technet.microsoft.com/ru-ru/library/security/ms17-010.aspx.

Кроме этого не забывайте устанавливать на компьютера антивирус Zemana Anti-malware или Malwarebytes, в платной полной версии они обеспечат блокировку запуска вирусов шифровальщиков.

WannaCry - специальная программа, которая блокирует все данные в системе и оставляет пользователю только два файла: инструкцию о том, что делать дальше, и саму программу Wanna Decryptor - инструмент для разблокировки данных.

Большинство компаний, занимающихся компьютерной безопасностью, имеют инструменты дешифровки выкупа, которые могут обходить программное обеспечение. Для обычных смертных способ «лечения» пока неизвестен.

WannaCry Decryptor (или WinCry, WannaCry, .wcry, WCrypt , WNCRY, WanaCrypt0r 2.0), уже называют «вирусом 2017 года». И совсем не безосновательно. Только за первые 24 часа с момента начала своего распространения - данный шифровальщик поразил больше 45000 компьютеров. Некоторые же исследователи считают что на данный момент (15 мая) заражено уже больше миллиона компьютеров и серверов. Напомним, что вирус начал распространятся 12 мая. Первыми пострадали пользователи из России, Украины, Индии и Тайваня. На данный же момент вирус с большой скоростью распространяется в Европе, США и Китае.

Была зашифрована информация на компьютерах и серверах государственных учреждений (в частности МВД России), госпиталей, транснациональных корпораций, университетов и школ.

Wana Decryptor (Wanna Cry или Wana Decrypt0r) парализовал работу сотен компаний и госучреждений во всем мире

По сути WinCry (WannaCry) - это эксплоит семейства EternalBlue, который использует довольно-таки старую уязвимость операционной системы Windows (Windows XP, Windows Vista, Windows 7, Windows 8 и Windows 10) и в «тихом» режиме загружает себя в систему. После чего с помощью стойких к расшифровке алгоритмов шифрует данные пользователей (документы, фото, видео, электронные таблицы, базы данных) и требует выкуп за расшифровку данных. Схема не нова, мы постоянно пишем о новых разновидностях шифровальщиков файлов - но вот метод распространения новый. И это привело к эпидемии.

Как работает вирус

Вредоносная программа сканирует в Интернете узлы в поисках компьютеров с открытым TCP-портом 445, который отвечает за обслуживание протокола SMBv1. Обнаружив такой компьютер, программа предпринимает несколько попыток проэксплуатировать на нём уязвимость EternalBlue и, в случае успеха, устанавливает бэкдор DoublePulsar, через который загружается и запускается исполняемый код программы WannaCry. При каждой попытке эксплуатации вредоносная программа проверяет наличие на целевом компьютере DoublePulsar, и в случае обнаружения загружается непосредственно через этот бэкдор.

Кстати, данные пути не отслеживаются современными антивирусными программами, что и сделало заражение настолько массовым. И это огромный булыжник в огород разработчиков антивирусного ПО. Как можно было такое допустить? Вы за что деньги берете?

После запуска вредоносная программа действует как классическая программа-вымогатель: она генерирует уникальную для каждого инфицированного компьютера пару ключей асимметричного алгоритма RSA-2048. Затем, WannaCry начинает сканировать систему в поисках пользовательских файлов определённых типов, оставляя критические для дальнейшего её функционирования нетронутыми. Каждый отобранный файл шифруется по алгоритму AES-128-CBC уникальным (случайным) для каждого из них ключом, который в свою очередь шифруется открытым RSA-ключом инфицированной системы и сохраняется в заголовке зашифрованного файла. При этом к каждому зашифрованному файлу добавляется расширение .wncry . Пара RSA-ключей инфицированной системы шифруется открытым ключом злоумышленников и отправляется к ним на серверы управления, расположенные в сети Tor, после чего все ключи из памяти инфицированной машины удаляются. Завершив процесс шифрования, программа выводит на экран окно с требованием перевести определённую сумму в биткоинах (эквивалентную 300 долларам США) на указанный кошелёк в течение трёх дней. Если выкуп не поступит своевременно, то его сумма будет автоматически удвоена. На седьмой день, если WannaCry не будет удалён с инфицированной системы, зашифрованные файлы уничтожаются. Сообщение выводится на языке, соответствующем установленному на компьютере. Всего программой поддерживается 28 языков. Параллельно с шифрованием программа проводит сканирование произвольных адресов Интернета и локальной сети для последующего заражения новых компьютеров.

Согласно исследованию компании Symantec, алгоритм отслеживания злоумышленниками индивидуальных выплат каждой жертвы и отправки ей ключа для расшифровки реализован с ошибкой состояния гонки. Это делает выплаты выкупа бессмысленными, поскольку индивидуальные ключи в любом случае не будут присланы, а файлы так и останутся зашифрованными. Однако существует надёжный метод расшифровать пользовательские файлы размером менее 200 МБ, а также некоторые шансы восстановить файлы большего размера. Кроме того, на устаревших системах Windows XP и Windows Server 2003 из-за особенностей реализации в системе алгоритма вычисления псевдослучайных чисел даже возможно восстановить закрытые RSA-ключи и расшифровать все пострадавшие файлы, если компьютер не перезагружался с момента заражения. Позднее группа французских экспертов по кибербезопасности из компании Comae Technologies расширила эту возможность до Windows 7 и реализовала её на практике, опубликовав в открытом доступе утилиту WanaKiwi , позволяющую расшифровать файлы без выкупа.

В коде ранних версий программы был предусмотрен механизм самоуничтожения, так называемый Kill Switch, - программа проверяла доступность двух определённых Интернет-доменов и в случае их наличия полностью удалялась из компьютера. Это 12 мая 2017 года первым обнаружил Маркус Хатчинс (англ.) русск. , 22-летний вирусный аналитик британской компании Kryptos Logic, пишущий в Twitter’е под ником @MalwareTechBlog, и зарегистрировал один из доменов на своё имя. Таким образом, ему удалось временно частично заблокировать распространение данной модификации вредоносной программы. 14 мая был зарегистрирован и второй домен. В последующих версиях вируса данный механизм самоотключения был удалён, однако это было сделано не в исходном программном коде, а путём редактирования исполняемого файла, что позволяет предпологать, происхождение данного исправления не от авторов оригинальной WannaCry, а от сторонних злоумышленников. В результате был поврежден механизм шифрования, и данная версия червя может только распространять себя, находя уязвимые компьютеры, но не способна наносить им непосредственный вред.

Высокая скорость распространения WannaCry, уникальная для программы-вымогателя, обеспечивается использованием опубликованной в феврале 2017 года уязвимости сетевого протокола SMB операционной системы Microsoft Windows, описанной в бюллетене MS17-010 . Если в классической схеме программа-вымогатель попадала на компьютер благодаря действиям самого пользователя через электронную почту или веб-ссылку, то в случае WannaCry участие пользователя полностью исключено. Продолжительность времени между обнаружением уязвимого компьютера и полным его заражением составляет порядка 3 минут.

Компанией-разработчиком подтверждено наличие уязвимости абсолютно во всех пользовательских и серверных продуктах, имеющих реализацию протокола SMBv1 - начиная с Windows XP/Windows Server 2003 и заканчивая Windows 10/Windows Server 2016. 14 марта 2017 года Microsoft выпустила серию обновлений, призванных нейтрализовать уязвимость во всех поддерживаемых ОС. После распространения WannaCry компания пошла на беспрецедентный шаг, выпустив 13 мая также обновления для продуктов с истекшим сроком поддержки (Windows XP, Windows Server 2003 и Windows 8).

Распространение вируса WannaCry

Вирус может распространятся различными способами:

- Через единую компьютерную сеть;

- Через почту;

- Через браузер.

Лично, мне не совсем понятно, почему сетевое соединение не сканируется антивирусом. Такой же способ заражение, как через посещение сайта или браузер — доказывает беспомощность разработчиков и то, что запрашиваемые средства на лицензионное ПО для защиты ПК ничем не оправданы.

Симптомы заражения и лечение вируса

После успешной установки на ПК пользователя WannaCry пытается распространяться по локальной сети на другие ПК, как червь. Зашифрованные файлы получают системное расширение.WCRY и становятся полностью нечитаемыми и расшифровать их самостоятельно не предоставляется возможным. После полного шифрования Wcry меняет обои рабочего стола и оставляет «инструкции» по расшифровке файлов в папках с зашифрованными данными.

Поначалу хакеры вымогали $300 за ключи расшифровки, но потом подняли эту цифру до $600.

Как предостеречь заражение вашего ПК шифровальщиком WannaCry Decryptor?

Скачать обновление операционной системы с сайта Microsoft.

Что делать ес ли Ваш ПК заражен?

Используйте инструкции ниже для того чтобы попытаться восстановить хотя-бы часть информации на зараженном ПК. Обновите антивирус и установите патч операционной системы . Расшифровщика на этот вирус пока не существует в природе. Мы настоятельно не рекомендуем платить злоумышленникам выкуп - никаких, даже малейших, гарантий того, что они расшифруют ваши данные, получив выкуп, нет.

Удалить шифровальщик WannaCry с помощью автоматического чистильщика

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

- Загрузить программу для удаления вируса WannaCry . После запуска программного средства, нажмите кнопку Start Computer Scan (Начать сканирование). Загрузить программу для удаления шифровальщика WannaCry .

- Установленное ПО предоставит отчет по обнаруженным в ходе сканирования угрозам. Чтобы удалить все найденные угрозы, выберите опцию Fix Threats (Устранить угрозы). Рассматриваемое зловредное ПО будет полностью удалено.

Восстановить доступ к зашифрованным файлам

Как было отмечено, программа-вымогатель no_more_ransom блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа. Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Программа автоматического восстановления файлов (дешифратор)

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность не вызывает сомнений.

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция «Восстановление системы» должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Проверить возможное наличие остаточных компонентов вымогателя WannaCry

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью надежного защитного программного комплекса, специализирующегося на зловредном ПО.

Расшифровка

А вот информации от оплативших расшифровку нет, как нет информации о намерении хакеров успокоить душу народа и дешифровать информацию после оплаты((((

Но на хабре нашлась инфа о принципе работы кнопки Decrypt, а так же о том, что у злоумышленников нет способа идентификации пользователей, отправивших битки, а значит пострадавшим никто ничего восстанавливать не будет:

«Криптор создаёт два типа файлов: сперва некоторая часть шифруется с использованием 128-битного AES, при этом сгенерированный ключ для расшифровки дописывается непосредственно к криптованному файлу. Файлам, зашифрованным таким способом, криптор даёт расширение .wncyr и именно их потом расшифровывает при нажатии на Decrypt. Основная же масса закриптованного получает расширение .wncry и там уже ключа нет.

При этом шифрование идёт не в самом файле, а сперва на диске создаётся файл, куда кладётся криптованное содержимое, а потом исходный файл удаляется. Соответственно, в течение какого-то времени есть шанс восстановить часть данных при помощи различных undelete-утилит.

Для борьбы с подобными утилитами, криптор постоянно пишет на диск всякий левый мусор, так что место на диске выжирает достаточно быстро.

А вот почему до сих пор нет никакой информации по поводу оплаты и механизмов её проверки, это действительно удивляет. Возможно, влияет довольно приличная сумма ($300), которая требуется для подобной проверки.»

Создатели вируса WannaCry обошли временную защиту в виде бессмысленного домена

Создатели вируса-вымогателя WannaCry, от которого пострадали компьютеры в более чем 70 странах, выпустили его новую версию. В ней отсутствует код для обращения к бессмысленному домену, с помощью которого удалось предотвратить распространение оригинального вируса, пишет Motherboard. Издание получило подтверждение о появлении новой версии вируса от двух специалистов, которые изучали новые случаи заражения компьютеров. Один из них - Костин Райю (Costin Raiu), руководитель международной исследовательской команды «Лаборатории Касперского».

Специалисты не уточнили, появились ли в WannaCry какие-либо другие изменения.

По всему миру прокатилась волна нового вируса-шифровальщика WannaCry (другие названия Wana Decrypt0r, Wana Decryptor, WanaCrypt0r), который зашифровывает документы на компьютере и вымогает 300-600 USD за их декодирование. Как узнать, заражен ли компьютер? Что надо сделать, чтобы не стать жертвой? И что сделать, чтобы вылечиться?

После установки обновлений, компьютер надо будет перегрузить.

Как вылечится от вируса-шифровальщика Wana Decrypt0r?

Когда антивирусная утилита, обнаружит вирус, она либо удалит его сразу, либо спросит у вас лечить или нет? Ответ – лечить.

Как восстановить зашифрованные Wana Decryptor файлы?

Ничего утешительного на данный момент сообщить не можем. Пока инструмента по расшифровке файлов не создали. Пока остается только подождать, когда дешифровщик будет разработан.

По данным Брайана Кребса (Brian Krebs), эксперта по компьютерной безопасности, на данный момент преступники получили лишь 26’000 USD, то есть только около 58 человек согласилось заплатить выкуп вымогателям. Восстановили ли они свои документы при этом, никто не знает.

Как остановить распространение вируса в сети?

В случае с WannaCry решением проблемы может стать блокировка 445 порта на Firewall (межсетевой экран), через которое идет заражение.

blackhack.ru ОК. Настройки, новости, игры.

blackhack.ru ОК. Настройки, новости, игры.