Когда Эрик Шмит, ныне глава Google, впервые употребил термин "облако" по отношению к распределенной вычислительной веб-системе он вряд ли догадывался, что это одно из тех слов, которые часто встречаются в легендах. Практически во всех мифах народов мира божественные существа обитают очень близко к небу - на облаках. В результате, термин "облачные вычисления" очень понравился маркетологам, поскольку дает пространство для творчества. Попытаемся и мы вербализировать эти мифы, и понять насколько они органично сочетаются с ИТ.

Смерть Мерлина

Одним из персонажей цикла легенд о короле Артуре и его Круглом столе является маг и волшебник Мерлин, который помогал Артуру в его правлении. Показательно, что кончил Мерлин тем, что был заточен в облаках. Он, желая похвалиться перед молодой волшебницей и показать свою магическую силу, построил замок из облаков и предложил своей пассии его осмотреть. Однако волшебница оказалась хитра и заточила мага в его собственном облачном замке. После этого Мерлина уже ни кто не видел, поэтому считается, что он умер где-то там - в выстроенном им же самим облачном замке.

Сейчас "маги от ИТ" также построили целую мифологию вокруг распределенных вычислений, поэтому чтобы не быть заточенными в этих "замках" стоит вначале разобраться что же представляют из себя эти облака, то есть отделить маркетинг от котлет.

Изначально облако было только одно - именно этим символом традиционно обозначали сеть Интернет. Это облако обозначало совокупность всех компьютеров, объединенных протоколом IP и имеющих собственный IP-адрес. Со временем в Интернет начали выделять серверные фермы, которые устанавливались у провайдеров и на которых базировались веб-проекты. При этом для обеспечения высокой нагрузки и отказоустойчивости наиболее крупные веб-системы становились многоуровневыми и распределенными.

В типовой такой системе можно было выделить следующие уровни: обратный прокси, выполняющий также роль балансировщика нагрузки и дешифратора SSL, собственно веб-сервер, далее сервер приложений, СУБД и систему хранения. При этом на каждом уровне могло быть несколько элементов, выполняющих одинаковые функции, и поэтому не всегда было понятно какие именно компоненты используются для обработки пользовательских запросов. А когда непонятно, то это и есть облака. Поэтому начали говорить, что пользовательские запросы выполняются где-то в "облаке" из большого количества серверов. Так и появился термин "облачные вычисления".

Хотя изначально облачные вычисления были связаны с общедоступными веб-проектами - порталами, однако по мере развития распределенных отказоустойчивых веб-систем их начали использовать и для решения внутрикорпоративных задач. Это было время бума на корпоративные порталы, которые были основаны на веб-технологиях, отработанных в публичных системах. В то же время корпоративные системы начали консолидироваться в центры обработки данных, которые было проще и дешевле обслуживать.

Однако выделять на каждый элемент облака отдельный сервер было бы неэффективно - не все элементы облака нагружены одинаково, поэтому параллельно начала развиваться индустрия виртуализации. В публичных облаках она оказалась достаточно популярной, поскольку позволила разграничивать права доступа и обеспечивала быстрый перенос элемента распределенной системы на другой аппаратный носитель. Без виртуализации облачные вычисления были бы менее динамичными и масштабируемыми, поэтому сейчас облака, как правило, состоят из виртуальных машин.

Облачные вычисления в основном связывают с арендой приложений, определяя три типа таких услуг: IaaS - инфраструктура как сервис, PaaS - платформа как сервис и SaaS - программное обеспечение как сервис. Иногда и услуги "безопасность как сервис" также сокращают до SaaS, однако, чтобы не путать облачные услуги безопасности с арендой ПО лучше называть ее ISaaC - Information Security as a Cloud. Такие услуги также начинают предоставляться. Однако не следует путать аутсорсинг приложений и облачные вычисления, поскольку облака могут быть внутрикорпоративные, публичные и гибридные. У каждого из этих типов облаков есть свои особенности при организации системы защиты.

Три шага Вишну

Бог Вишну в индуистской мифологии известен тем, что именно он завоевал пространство для жизни людей с помощью трех шагов: первый был сделан на земле, второй - в облаках, а третьим - в высшей обители. В соответствии с "Риг-ведой" именно этим действием Вишну отвоевал все эти пространства для людей.

Современные ИТ также делают аналогичный "второй шаг" - с земли в облака. Однако, чтобы с этих облаков не свалиться еще на земле стоит позаботиться о безопасности. В первой части я так подробно разобрал структуру облака для того, чтобы было понятно какие угрозы существуют для облачных вычислений. Из описанного выше следует выделить следующие классы угроз:

Традиционные атаки на ПО . Они связанные с уязвимостью сетевых протоколов, операционных систем, модульных компонент и других. Это традиционные угрозы, для защиты от которых достаточно установить антивирус, межсетевой экран, IPS и другие обсуждаемые компоненты. Важно только, чтобы эти средства защиты были адаптированы к облачной инфраструктуре и эффективно работали в условиях виртуализации.

Функциональные атаки на элементы облака . Этот тип атак связан с многослойностью облака, общим принципом безопасности, что общая защита системы равна защите самого слабого звена. Так успешна DoS-атака на обратный прокси, установленный перед облаком, заблокирует доступ ко всему облаку, не смотря на то, что внутри облака все связи будут работать без помех. Аналогично SQL-инъекция, прошедшая через сервер приложений даст доступ к данным системы, не зависимо от правил доступа в слое хранения данных. Для защиты от функциональных атак для каждого слоя облака нужно использовать специфичные для него средства защиты: для прокси - защиту от DoS-атак, для веб-сервер - контроль целостности страниц, для сервера приложений - экран уровня приложений, для слоя СУБД - защиту от SQL-инъекций, для системы хранения - резервное копирование и разграничение доступа. В отдельности каждые из этих защитных механизмов уже созданы, но они не собраны вместе для комплексной защиты облака, поэтому задачу по интеграции их в единую систему нужно решать во время создания облака.

Атаки на клиента . Этот тип атак отработан в веб-среде, но он также актуален и для облака, поскольку клиенты подключаются к облаку, как правило, с помощью браузера. В него попадают такие атаки как Cross Site Scripting (XSS), перехваты веб-сессий, воровство паролей, "человек посредине" и другие. Защитой от этих атак традиционно является строгая аутентификации и использование шифрованного соединения с взаимной аутентификацией, однако не все создатели "облаков" могут себе позволить столь расточительные и, как правило, не очень удобные средства защиты. Поэтому в этой отрасли информационной безопасности есть еще нерешенные задачи и пространство для создания новых средств защиты.

Угрозы виртуализации . Поскольку платформой для компонент облака традиционно являются виртуальные среды, то атаки на систему виртуализации также угрожают и всему облаку в целом. Этот тип угроз уникальный для облачных вычислений, поэтому его мы подробно рассмотрим ниже. Сейчас начинают появляться решения для некоторых угроз виртуализации, однако отрасль эта достаточно новая, поэтому пока сложившихся решений пока не выработано. Вполне возможно, что рынок информационной безопасности в ближайшее время будет вырабатывать средства защиты от этого типа угроз.

Комплексные угрозы "облакам" . Контроль облаков и управление ими также является проблемой безопасности. Как гарантировать, что все ресурсы облака посчитаны и в нем нет неподконтрольных виртуальных машин, не запущено лишних бизнес-процессов и не нарушена взаимная конфигурация слоев и элементов облака. Этот тип угроз связан с управляемостью облаком как единой информационной системой и поиском злоупотреблений или других нарушений в работе облака, которые могут привести к излишним расходам на поддержание работоспособности информационной системы. Например, если есть облако, которое позволяет по представленному файлу детектировать в нем вирус, то как предотвратить воровство подобных детектов? Этот тип угроз наиболее высокоуровневый и, я подозреваю, что для него невозможно универсального средства защиты - для каждого облака ее общую защиту нужно строить индивидуально. Помочь в этом может наиболее общая модель управления рисками, которую нужно еще правильно применить для облачных инфраструктур.

Первые два типа угроз уже достаточно изучены и для них выработаны средства защиты, однако их еще нужно адаптировать для использования в облаке. Например, межсетевые экраны предназначены на защиты периметра, однако в облаке непросто выделить периметр для отдельного клиента, что значительно затрудняет защиту. Поэтому технологию межсетевого экранирования нужно адаптировать к облачной инфраструктуре. Работу в этом направлении сейчас активно ведет, например, компания Check Point.

Новым для облачных вычислений типом угроз является проблемы виртуализации. Дело в том, что при использовании этой технологии в системе появляются дополнительные элементы, которые могут быть подвергнуты атаке. К ним можно отнести гипервизор, систему переноса виртуальных машин с одного узла на другой и систему управления виртуальными машинами. Рассмотрим подробнее, каким же атакам могут подвергнуться перечисленные элементы.

Атаки на гипервизор . Собственно ключевым элементом виртуальной системы является гипервизор, который обеспечивает разделение ресурсов физического компьютера между виртуальными машинами. Вмешательство в работу гипервизора может привести к тому, что одна виртуальная машина может получить доступ к памяти и ресурсам другой, перехватывать ее сетевой трафик, отбирать ее физические ресурсы и даже совсем вытеснить виртуальную машину с сервера. Пока мало кто из хакеров понимает, как именно работает гипервизор, поэтому атак подобного типа практически нет, однако это еще не гарантирует, что они не появятся в будущем.

Перенос виртуальных машин . Следует отметить, что виртуальная машина представляет собой файл, который может быть запущен на исполнение в разных узлах облака. В системах управления виртуальными машинами предусмотрены механизмы переноса виртуальных машин с одного узла на другой. Однако файл виртуальной машины можно и вообще украсть и попытаться запустить ее за пределами облака. Вынести физический сервер из ЦОДа невозможно, а вот виртуальную машину можно украсть по сети, не имея физического доступа к серверам. Правда, отдельная виртуальная машина за пределами облака не имеет практической ценности - воровать нужно как минимум по одной виртуальной машине из каждого слоя, а также данные из системы хранения для восстановления аналогичного облака, тем не менее, виртуализация вполне допускает воровство частей или всего облака целиком. То есть вмешательство в механизмы переноса виртуальных машин порождает новые риски для информационной системы.

Атаки на системы управления . Огромное количество виртуальных машин, которые используются в облаках, особенно в публичных облаках, требует таких систем управления, которые могли бы надежно контролировать создание, перенос и утилизацию виртуальных машин. Вмешательство в системы управления может привести к появлению виртуальных машин невидимок, блокирование одних машин и подстановка в слои облака неавторизованных элементов. Все это позволяет злоумышленникам получать информацию из облака или захватывать его части или все облако целиком.

Следует отметить, что пока все перечисленные выше угрозы являются чисто гипотетическими, поскольку сведений о реальных атаках этого типа практически нет. В то же время, когда виртуализация и облака станут достаточно популярными, все эти типы нападений могут оказаться вполне реальными. Поэтому их стоит иметь в виду еще на этапе проектирования облачных систем.

За седьмым небом

Апостол Павел утверждал, что знал человека, который был восхищен на седьмое небо. С тех пор словосочетание "седьмое небо" прочно закрепилось для обозначения рая. Впрочем, далеко не все христианские святые сподобились побывать даже на первом небе, тем не менее, нет такого человека, который не мечтал бы хоть одним глазком взглянуть на седьмое небо.

Возможно, именно эта легенда и подвигла создателей компании Trend Micro назвать один из своих проектов по защите облаков Cloud Nine - девятое облако. Это ведь явно выше седьмого. Впрочем, сейчас этим именем названы самые разнообразные вещи: песни, детективы, компьютерные игры, однако вполне возможно, что это имя было навеяно христианской легендой Павла.

Впрочем, пока к омпания Trend Micro опубликовала только сведения о том, что Cloud Nine будет связан с шифрованием данных в облаке. Именно шифрование данных и позволяет защититься от большинства угроз данным в публичном облаке, поэтому подобные проекты сейчас будут активно развиваться. Давайте пофантазируем, какие инструменты защиты еще могут пригодиться для снижения описанных выше рисков.

В первую очередь нужно обеспечить надежную аутентификацию, как пользователей облака, так и его компонентов. Для этого можно, скорее всего, применять уже готовые системы однократной аутентификации (SSO), которые базируются на Kerberos и протокол взаимной аутентификации оборудования. Далее потребуются системы управления идентификационной информацией, которые позволяют настраивать права доступа пользователей к различным системам с помощью ролевого управления. Конечно, придется повозиться с определением ролей и минимальных прав для каждой роли, но, один раз настроив систему, ее можно будет эксплуатировать достаточно долго.

Когда все участники процесса и их права определены нужно следить за соблюдением этих прав и обнаружением ошибок администрирования. Для этого нужны системы обработки событий от средств защиты элементов облака и дополнительных защитных механизмов, таких как межсетевые экраны, антивирусы, IPS и другие. Правда, стоит использовать те их варианты, которые могут работать в среде виртуализации - это будет эффективней.

Кроме того, стоит также использовать какую-нибудь фрод-машину, которая позволяла бы выявлять мошенничество в использовании облаков, то есть снизить самый сложный риск вмешательства в бизнес-процессы. Правда, сейчас на рынке, скорее всего, нет фрод-машины, которая позволяла работать с облаками, тем не менее, технологии выявления случаев мошенничества и злоупотребления уже отработаны для телефонии. Поскольку в облаках придется внедрять биллинговую систему, то и фрод-машину к ней стоит присоединить. Таким образом, можно будет хотя бы контролировать угрозы для бизнес-процессов облака.

Какие же еще защитные механизмы можно использовать для защиты облаков? Вопрос пока остается открытым.

ГРИГОРЬЕВ1 Виталий Робертович, кандидат технических наук, доцент КУЗНЕЦОВ2 Владимир Сергеевич

ПРОБЛЕМЫ ВЫЯВЛЕНИЯ УЯЗВИМОСТЕЙ В МОДЕЛИ ОБЛАЧНЫХ ВЫЧИСЛЕНИЙ

В статье приведен обзор подходов к построению концептуальной модели облачных вычислений, а также проведено сравнение существующих взглядов к выявлению уязвимостей, которые присущи системам, построенным на основе данной модели. Ключевые слова: облачные вычисления, уязвимость, ядро угроз, виртуализация.

Целью данной статьи является обзор подходов к построению концептуальной модели облачных вычислений, приведенной в документе «NIST Cloud Computing Reference Architecture», и сравнение взглядов ведущих в этой области организаций на уязвимости в условиях данной модели вычислений, а также основных игроков на рынке создания облачных систем.

Облачные вычисления - это модель, обеспечивающая удобный сетевой доступ по требованию к общим конфигурируемым вычислительным ресурсам (сетям, серверам, хранилищам данных, приложениям и сервисам), который оперативно предоставляется с минимальными усилиями по управлению и взаимодействию с сервис-провайдером. Это определение Национального института стандартов (NIST) широко распространено во всей отрасли. Определение облачных вычислений включает пять основных базовых характеристик, три сервисные модели и четыре модели развертывания.

Пять основных характеристик

Самообслуживание по требованию

Пользователи способны получать, контролировать и управлять вычислительными ресурсами без помощи системных администраторов. Широкий сетевой доступ - вычислительные сервисы предоставляются через стандартные сети и гетерогенные устройства.

Оперативная эластичность - 1Т-

ресурсы могут оперативно масштабироваться в любую сторону по мере надобности.

Пул ресурсов - 1Т-ресурсы совместно используются различными приложениями и пользователями в несвязанном режиме.

Расчет стоимости услуги - использование 1Т-ресурса отслеживается по каждому приложению и пользователю, как правило, чтобы обеспечить биллинг по публичному облаку и внутренние расчеты за использование частных облаков.

Три сервисных модели

ПО как услуга (SaaS) - обычно приложения предоставляются конечным пользователям как услуга через веб-браузер. На сегодня имеются сотни предложений SaaS, от горизонтальных приложений предприятий до специализированных предложений по отдельным отраслям, а также потребительские приложения, такие как электронная почта.

Платформа как услуга (PaaS) - платформа для разработки и развертывания приложений предоставляется как услуга разработчикам для создания, развертывания и управления приложениями SaaS. Обычно платформа включает в себя базы данных, ПО среднего слоя и инструменты для разработки, причем все это предоставляется как услуга через Интернет. PaaS часто ориентируется на язык программирования или API, например, Java или Python. Виртуализованная кластерная архитектура распределенных вычислений часто служит базой для систем

1 - МГТУ МИРЭА, доцент кафедры Информационная безопасность;

2 - Московский Государственный Университет Радиоэлектроники и Автоматики (МГТУ МИРЭА), студент.

РааЯ, так как грид-структура сетевого ресурса обеспечивает необходимую эластичную масштабируемость и объединение ресурсов. Инфраструктура как услуга (IaaS) - серверы, хранилища данных и сетевое аппаратное обеспечение предоставляются как услуга. Это инфраструктурное оборудование часто вир-туализовано, поэтому виртуализация, управление и ПО операционной системы также являются элементами 1ааЯ.

Четыре модели развертывания

Частные облака - предназначены для исключительного использования одной организацией и обычно контролируются, управляются и хостиру-ются частными центрами данных. Хостинг и управление частными облаками могут быть переданы на аутсорсинг внешнему сервис-провайдеру, но част-

ное облако остается в исключительном пользовании одной организации. Публичные облака - используются многими организациями (пользователями) совместно, обслуживаются и управляются внешними сервис-провайдерами.

Групповые облака - используются группой родственных организаций, желающих воспользоваться общей облачной вычислительной средой. Например, группу могут составить различные рода вооруженных сил, все университеты данного региона или все поставщики крупного производителя.

Гибридные облака - появляются, когда организация использует как частное, так и публичное облако для одного и того же приложения, чтобы воспользоваться преимуществами обоих. Например, при «ливневом» сценарии организация-пользователь в случае стандартной нагрузки на приложение

пользуется частным облаком, а когда нагрузка пиковая, например, в конце квартала или в праздничный сезон, задействует потенциал публичного облака, впоследствии возвращая эти ресурсы в общий пул, когда необходимость в них отсутствует.

На рис. 1 представлена концептуальная модель облачных вычислений согласно документу «NIST Cloud Computing Reference Architecture». Согласно представленной на рис. 1 модели в стандарте выделяются основные участники облачной системы: облачный потребитель, облачный провайдер, облачный аудитор, облачный брокер, облачный посредник. Каждый участник - это человек или организация, выполняющий (ая) свои функции по реализации или предоставлению облачных вычислений. Облачный потребитель - лицо или организация, которая поддерживает бизнес-взаимодействие с другими ак-

Облачный потребитель

Облачный аудитор

С Аудит Л I безопасности J

I Аудит конфи- Л I денциальности J

(Аудит предостав- | ляемых услуг J

Облачный провайдер

Комплекс уровней

Пользовательский уровень

^ Сервис как услуга ^ ^ Платформа как услуга ^ Инфраструктура как услуга)

Уровень абстракции

Физический уровень

Облачный сервис

^ Поддержка J ^ Настройка J

Переносимость

Облачный брокер

Облачный посредник

Рис. 1. Концептуальная модель, разработанная специалистами NIST

торами сети и использует услуги от облачных провайдеров. Облачный провайдер - лицо, организация или кто угодно, отвечающий за доступность услуг, предоставляемых заинтересованным потребителям. Облачный аудитор - участник, который может проводить независимые оценки облачных сервисов, услуг и безопасности облачной реализации. Облачный брокер - это участник, который управляет использованием, текущими характеристиками и доставкой потребителю облачных сервисов, а также согласовывает взаимодействие между облачными провайдерами и облачными потребителями. Облачный посредник - посредник, который предоставляет связь и доставку облачных сервисов между облачными провайдерами и облачными потребителями.

Достоинства и проблемы облачных вычислений

Последние опросы специалистов в области 1Т-технологий показывают, что облачные вычисления предлагают два главных плюса при организации распределенных услуг - скорость и стоимость. Благодаря автономному доступу к пулу вычислительных ресурсов пользователи могут включаться в интересующие их процессы в считанные минуты, а не через недели или месяцы, как это было ранее. Изменение вычислительного потенциала также производится быстро благодаря эластично масштабируемой грид-архитектуре вычислительной среды. Так как в облачных вычислениях пользователи платят только за то, что используют, а возможности масштабирования и автоматизации достигают высокого уровня, соотношение стоимости и эффективности предоставляемых услуг является также весьма привлекательным фактором для всех участников обменных процессов.

Те же опросы показывают, что существует ряд серьезных соображений, которые удерживают некоторые компании от перехода к облаку. Среди этих соображений с большим отрывом лидируют вопросы обеспечения безопасности облачных вычислений.

Для адекватной оценки безопасности в облачных системах имеет смысл исследовать взгляды на угрозы данной области основных игроков рынка. Мы сравним существующие подходы к угрозам в облачных системах, представленные в документе NIST Cloud Computing Standards Roadmap с подходами, которые предлагают компании IBM, Oracle и VmWare.

Стандарт безопасности облачных вычислений, принятый Национальным институтом стандартов ^ВД США

Стандарт безопасности облачных вычислений (NIST Cloud Computing Standards Roadmap), принятый в NIST, охватывает возможные потенциальные типы атак на сервисы облачных вычислений:

♦ компрометация конфиденциальности и доступности данных, передаваемых облачными провайдерами;

♦ атаки, которые исходят из особенностей структуры и возможностей среды облачных вычислений для усиления и увеличения ущерба от атак;

♦ неавторизированный доступ потребителя (посредством некорректной аутентификации или авторизации, или уязвимостей, внесенных по-средствам периодического технического обслуживания) к ПО, данным и ресурсам, используемым автори-зированным потребителем облачного сервиса;

♦ увеличение уровня сетевых атак, таких как DoS, эксплуатирующих ПО, при разработке которого не учитывалась модель угроз для распределенных ресурсов интернета, а также уязвимости в ресурсах, которые были доступны из частных сетей;

♦ ограниченные возможности по шифрованию данных в среде с большим количеством участников;

♦ переносимость, возникающая в результате использования нестандартных API, которые усложняют облачному потребителю возможность перехода к новому облачному провайдеру, когда требования доступности не выполняются;

♦ атаки, эксплуатирующие физическую абстракцию облачных ресурсов, и эксплуатирующие недостатки в записях и процедурах аудита;

♦ атаки на виртуальные машины, которые не были соответствующим образом обновлены;

♦ атаки, эксплуатирующие нестыковки в глобальных и частных политиках безопасности.

Также стандарт выделяет основные задачи безопасности для облачных вычислений:

♦ защита пользовательских данных от неавторизированного доступа, раскрытия, модификации или просмотра; подразумевает поддержку сервиса идентификации таким образом, что потребитель имеет возможность выполнить идентификацию и политику контроля доступа на авторизованных пользователях, имеющих доступ к сервисам облачным; такой подход подразумевает возможность потребителя предоставить доступ к его данным выборочно другим пользователям;

♦ защита от «цепных» (supply chain threats) угроз; включает в себя подтверждение степени доверия и надежности сервис провайдера в той же степени, что и степень доверия используемого ПО и «железа»;

♦ предотвращение неавторизирован-ного доступа к ресурсам облачных вычислений; включает в себя создание защищенных доменов которые логически отделены от ресурсов (например, логическое разделение рабочих нагрузок, запущенных на одном и том же физическом сервере посредством гипервизора в среде с мультиарендованием) и использование безопасных по умолчанию конфигураций;

♦ разработка веб-приложений, развернутых в облаке, для модели угроз распределенных ресурсов интернета и встраивание функций по обеспечению безопасности в процесс разработки ПО;

♦ защита интернет-браузеров от атак для смягчения слабых мест безопасности конечного пользователя; включает в себя принятие мер для защиты интернет-соединения персональных компьютеров на основе использования безопасного ПО, межсетевых экранов (файр-волов) и периодической установки обновлений;

♦ развертывание контроля доступа и технологий обнаружения вторже-

ний у облачного провайдера и проведение независимой оценки, для проверки наличия оных; включает в себя (но этим не ограничивается) традиционные меры по безопасности периметра в сочетании с моделью безопасности домена; традиционная безопасность периметра включает в себя ограничение физического доступа к сети и устройствам, защита индивидуальных компонент от эксплуатации посредствам развертывания обновлений, установкой по умолчанию большинства настроек безопасности, отключением всех неиспользуемых портов и сервисов, использованием ролевого управления доступом, мониторингом записей аудита, минимизированием используемых привилегий, использованием антивирусных пакетов и шифрованием соединений;

♦ задание доверенных границ между сервис-провайдером (ами) и потребителями для того, чтобы убедиться в ясности авторизованной ответственности за предоставление безопасности;

♦ поддержка переносимости, осуществляемой для того, чтобы потребитель имел возможность сменить облачного провайдера в тех случаях, когда у него возникает необходимость в части удовлетворения требований по целостности, доступности, конфиденциальности; это включает в себя возможность закрыть акаунт в данный момент и копировать данные от одного сервис-провайдера к другому.

Таким образом, Стандарт безопасности облачных вычислений (NIST Cloud Computing Standards Roadmap), принятый в NIST, определяет базовый список атак на облачные системы и список основных задач, которые должны

решаться посредством применения

соответствующих мер.

Сформулируем угрозы информационной безопасности облачной системы:

♦ У1 - угроза (компрометации, доступности, etc...) данным;

♦ У2 - угрозы, порождаемые особенностями структуры и возможностями архитектуры реализации распределенных вычислений;

♦ У4 - угрозы, связанные с некорректной моделью угроз;

♦ У5 - угрозы, связанные с некорректным использованием шифрования (необходимо использование шифрования в среде, где существуют несколько потоков данных);

♦ У6 - угрозы, связанные с использованием нестандартных API при разработке;

♦ У7 - угрозы виртуализации;

♦ У8 - угрозы, эксплуатирующие нестыковки в глобальных политиках безопасности.

Взгляд на проблемы обеспечения безопасности облачных вычислений, принятый в компании IBM

Документ Cloud Security Guidance IBM Recommendations for the Implementation of Cloud Security позволяет нам сделать выводы о взглядах на обеспечение безопасности, сформированных специалистами компании IBM. На основе этого документа мы можем расширить предложенный ранее список угроз, а именно:

♦ У9 - угрозы, связанные с доступом сторонних лиц к физическим ресур-сам\системам;

♦ У10 - угрозы, связанные с некорректной утилизацией (жизненный цикл) персональной информации;

♦ У11 - угрозы, связанные с нарушением региональных, национальных и интернациональных законов, касающихся обрабатываемой информации.

Подходы компаний IBM, Oracle и VmWare к обеспечению безопасности облачных вычислений

Документация, предоставляемая данными компаниями и описывающая взгляды на обеспечение безопасности в их системах, не дает принципиально отличных от приведенных выше угроз.

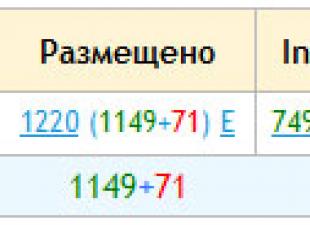

В табл. 1 приводятся основные классы уязвимостей, сформулированные компаниями в своих продуктах. Табл. 1 позволяет увидеть отсутствие полного покрытия угроз у исследованных компаний и сформулировать «ядро угроз», созданное компаниями в своих облачных системах:

♦ угроза данным;

♦ угрозы, основанные на структуре\ возможностях распределенных вычислений;

♦ угрозы, связанные с некорректной моделью угроз;

♦ угрозы виртуализации.

Заключение

Обзор основных классов уязвимостей облачной платформы позволяет сделать вывод, что в настоящее время не существует готовых решений для полноценной защиты облака в силу разнообразия атак, использующих данные уязвимости.

Следует отметить, что построенная таблица классов уязвимостей (табл. 1), интегрирующая подходы ведущих в

Таблица 1. Классы уязвимостеи

Источник Декларируемые угрозы

У1 У2 У3 У4 У5 У6 У7 У8 У9 У10 У11

NIST + + + + + + + + - - -

IBM + + + + + - + - + + +

Sun/Oracle + + + + - - + - - + -

VmWare + + + + - - + - - - -

этой отрасли игроков, не исчерпывается представленными в ней угрозами. Так, например, в ней не отражены угрозы, связанные со стиранием границ между средами с разными уровнями конфиденциальности данных, а также со стиранием границ ответственности за информационную безопасность между потребителем услуг и облачным провайдером.

Становится очевидным, что для реализации сложной облачной системы защиту необходимо разрабатывать под конкретную реализацию. Также важную роль для реализации безопасных вычислений в виртуальных средах играет отсутствие стандартов ФСТЭК и ФСБ для облачных систем. Выделенное в работе «ядро угроз» имеет смысл использовать при иссле-

довании задачи построения унифицированной модели классов уязвимо-стей. Данная статья носит обзорный характер, в последующем планируется подробно проанализировать классы угроз, связанные с виртуализацией, разработать подходы к созданию системы защиты, потенциально предотвращающей реализацию данных угроз

Литература

1. Cloud Security Guidance IBM Recommendations for the Implementation of Cloud Security, ibm.com/redbooks, November 2, 2009.

2. http://www.vmware.com/technical-resources/security/index.html.

3. NIST Cloud. Computing Reference Architecture, National Institute of Standards and. Technology, Special Publication. 500-292, September 2011.

4. NIST Cloud. Computing Standards Roadmap, National Institute of Standards and. Technology, Special Publication. 500-291, July 2011.

5. http://www.oracle.com/technetwork/indexes/documentation/index.html.

Сегодня поговорим об угрозах облачной безопасности, рассмотрев ТОП-12, с которыми сталкиваются те или иные организации, использующие облачные сервисы. Как известно, количество облачных миграций с каждым годом растет, а вопрос безопасности по-прежнему остается серьезной темой.

Первым шагом к минимизации рисков в облаке является своевременное определение ключевых угроз безопасности. На конференции RSA , прошедшей в марте этого года, CSA (Cloud Security Alliance) представила список 12 угроз облачной безопасности, с которыми сталкиваются организации. Рассмотрим их более подробно.

Угроза 1: утечка данных

Облако подвергается тем же угрозам, что и традиционные инфраструктуры. Из-за большого количества данных, которые сегодня часто переносятся в облака, площадки облачных хостинг-провайдеров становятся привлекательной целью для злоумышленников. При этом серьезность потенциальных угроз напрямую зависит от важности и значимости хранимых данных.

Раскрытие персональной пользовательской информации, как правило, получает меньшую огласку, нежели раскрытие медицинских заключений, коммерческих тайн, объектов интеллектуальной собственности, что наносит значительный ущерб репутации отдельно взятой компании. При утечке данных организацию ожидают штрафы, иски или уголовные обвинения, а также косвенные составляющие в виде ущерба для бренда и убытков для бизнеса, которые приводят к необратимым последствиям и затяжным процедурам восстановления имиджа компании. Поэтому облачные поставщики стараются обеспечивать должный контроль и защиту данных в облачном окружении. Чтобы минимизировать риски и угрозы утечки данных, CSA рекомендует использовать многофакторную аутентификацию и шифрование.

Угроза 2: компрометация учетных записей и обход аутентификации

Утечка данных зачастую является результатом небрежного отношения к механизмам организации проверки подлинности, когда используются слабые пароли, а управление ключами шифрования и сертификатами происходит ненадлежащим образом. Кроме того, организации сталкиваются с проблемами управления правами и разрешениями, когда конечным пользователям назначаются гораздо бо льшие полномочия, чем в действительности необходимо. Проблема встречается и тогда, когда пользователь переводится на другую позицию или увольняется. Мало кто торопится актуализировать полномочия согласно новым ролям пользователя. В результате учетная запись содержит гораздо бо льшие возможности, чем требуется. А это узкое место в вопросе безопасности.

CSA рекомендует использовать механизмы многофакторной аутентификации, включая одноразовые пароли, токены, смарт-карты, USB-ключи. Это позволит защитить облачные сервисы, поскольку применение озвученных методов усложняет процесс компрометации паролей.

Угроза 3: взлом интерфейсов и API

Сегодня облачные сервисы и приложения немыслимы без удобного пользовательского интерфейса. От того, насколько хорошо проработаны механизмы контроля доступа, шифрования в API, зависит безопасность и доступность облачных сервисов. При взаимодействии с третьей стороной, использующей собственные интерфейсы API, риски значительно возрастают. Почему? Потому что требуется предоставлять дополнительную информацию, вплоть до логина и пароля пользователя. Слабые с точки зрения безопасности интерфейсы становятся узким местом в вопросах доступности, конфиденциальности, целостности и безопасности.

CSA рекомендует организовать адекватный контроль доступа, использовать инструменты защиты и раннего обнаружения угроз. Умение моделировать угрозы и находить решения по их отражению - достойная профилактика от взломов. Кроме того, CSA рекомендует выполнять проверку безопасности кода и запускать тесты на проникновение.

Угроза 4: уязвимость используемых систем

Уязвимость используемых систем - проблема, встречающаяся в мультиарендных облачных средах. К счастью, она минимизируется путем правильно подобранных методов управления ИТ, отмечают в CSA. Лучшие практики включают в себя регулярное сканирование на выявление уязвимостей, применение последних патчей и быструю реакцию на сообщения об угрозах безопасности. Согласно отчетам CSA, расходы, затраченные на снижение уязвимостей систем, ниже по сравнению с другими расходами на ИТ.

Распространена ошибка, когда при использовании облачных решений в модели IaaS компании уделяют недостаточно внимания безопасности своих приложений, которые размещены в защищенной инфраструктуре облачного провайдера . И уязвимость самих приложений становится узким местом в безопасности корпоративной инфраструктуры.

Угроза 5: кража учетных записей

Фишинг, мошенничество, эксплойты встречаются и в облачном окружении. Сюда добавляются угрозы в виде попыток манипулировать транзакциями и изменять данные. Облачные площадки рассматриваются злоумышленниками как поле для совершения атак. И даже соблюдение стратегии «защиты в глубину» может оказаться недостаточным.

Необходимо запретить «шаринг» учетных записей пользователей и служб между собой, а также обратить внимание на механизмы многофакторной аутентификации. Сервисные аккаунты и учетные записи пользователей необходимо контролировать, детально отслеживая выполняемые транзакции. Главное - обеспечить защиту учетных записей от кражи, рекомендует CSA.

Угроза 6: инсайдеры-злоумышленники

Инсайдерская угроза может исходить от нынешних или бывших сотрудников, системных администраторов, подрядчиков или партнеров по бизнесу. Инсайдеры-злоумышленники преследуют разные цели, начиная от кражи данных до желания просто отомстить. В случае с облаком цель может заключаться в полном или частичном разрушении инфраструктуры, получении доступа к данным и прочем. Системы, напрямую зависящие от средств безопасности облачного поставщика, - большой риск. CSA рекомендует позаботиться о механизмах шифрования и взять под собственный контроль управление ключами шифрования. Не стоит забывать про логирование, мониторинг и аудит событий по отдельно взятым учетным записям.

Угроза 7: целевые кибератаки

Развитая устойчивая угроза, или целевая кибератака, - в наше время не редкость. Обладая достаточными знаниями и набором соответствующих инструментов, можно добиться результата. Злоумышленника, задавшегося целью установить и закрепить собственное присутствие в целевой инфраструктуре, не так легко обнаружить. Для минимизации рисков и профилактики подобных угроз поставщики облачных услуг используют продвинутые средства безопасности. Но помимо современных решений, требуется понимание сущности и природы такого вида атак.

CSA рекомендует проводить специализированное обучение сотрудников по распознаванию техник злоумышленника, использовать расширенные инструменты безопасности, уметь правильно управлять процессами, знать о плановых ответных действиях на инциденты, применять профилактические методы, повышающие уровень безопасности инфраструктуры.

Угроза 8: перманентная потеря данных

Поскольку облака стали достаточно зрелыми, случаи с потерей данных без возможности восстановления по причине поставщика услуг крайне редки. При этом злоумышленники, зная о последствиях перманентного удаления данных, ставят целью совершение подобных деструктивных действий. Облачные хостинг-провайдеры для соблюдения мер безопасности рекомендуют отделять пользовательские данные от данных приложений, сохраняя их в различных локациях. Не стоит забывать и про эффективные методы резервного копирования. Ежедневный бэкап и хранение резервных копий на внешних альтернативных защищенных площадках особенно важны для облачных сред.

Кроме того, если клиент шифрует данные до размещения в облаке, стоит заранее позаботиться о безопасности хранения ключей шифрования. Как только они попадают в руки злоумышленнику, с ними становятся доступны и сами данные, потеря которых может быть причиной серьезных последствий.

Угроза 9: недостаточная осведомленность

Организации, которые переходят в облако без понимания облачных возможностей, сталкиваются с рисками. Если, к примеру, команда разработчиков со стороны клиента недостаточно знакома с особенностями облачных технологий и принципами развертывания облачных приложений, возникают операционные и архитектурные проблемы.

CSA напоминает о необходимости понимать функционирование облачных сервисов, предоставляемых поставщиком услуг. Это поможет ответить на вопрос, какие риски берет на себя компания, заключая договор с хостинг-провайдером.

Угроза 10: злоупотребление облачными сервисами

Облака могут использоваться легитимными и нелегитимными организациями. Цель последних - использовать облачные ресурсы для совершения злонамеренных действий: запуска DDoS-атак, отправки спама, распространения вредоносного контента и т. д. Поставщикам услуг крайне важно уметь распознавать таких участников, для чего рекомендуется детально изучать трафик и использовать инструменты мониторинга облачных сред.

Угроза 11: DDoS-атаки

Несмотря на то что DoS-атаки имеют давнюю историю, развитие облачных технологий сделало их более распространенными. В результате DoS-атак может сильно замедлиться или вовсе прекратиться работа значимых для бизнеса компании сервисов. Известно, что DoS-атаки расходуют большое количество вычислительных мощностей, за использование которых будет платить клиент. Несмотря на то что принципы DoS-атак, на первый взгляд, просты, необходимо понимать их особенности на прикладном уровне: они нацелены на уязвимости веб-серверов и баз данных. Облачные поставщики, безусловно, лучше справляются с DoS-атаками, чем отдельно взятые клиенты. Главное - иметь план смягчения атаки до того, как она произойдет.

Угроза 12: совместные технологии, общие риски

Уязвимости в используемых технологиях - достаточная угроза для облака. Поставщики облачных услуг предоставляют виртуальную инфраструктуру , облачные приложения, но если на одном из уровней возникает уязвимость, она влияет на все окружение. CSA рекомендует использовать стратегию «безопасности в глубину», внедрять механизмы многофакторной аутентификации, системы обнаружения вторжений, придерживаться концепции сегментирования сети и принципа предоставления наименьших привилегий.

Под облачными вычислениями в совокупности понимается большой пул легко используемых и легкодоступных виртуализованных ресурсов (таких как аппаратные комплексы, сервисы и др.). Эти ресурсы могут быть динамически перераспределены (масштабированы) для подстройки под динамически изменяющуюся нагрузку, обеспечивая оптимальное использование ресурсов. Этот пул ресурсов обычно предоставляется по принципу «оплата по мере использования». При этом владелец облака гарантирует качество обслуживания на основе определенных соглашений с пользователем.

В соответствии со всем вышесказанным, можно выделить следующие основные черты облачных вычислений:

1) облачные вычисления представляют собой новую парадигму предоставления вычислительных ресурсов;

2) базовые инфраструктурные ресурсы (аппаратные ресурсы, системы хранения данных, системное программное обеспечение) и приложения предоставляются в виде сервисов;

3) данные сервисы могут предоставляться независимым поставщиком для внешних пользователей по принципу «оплата по мере использования», основными особенностями облачных вычислений являются виртуализация и динамическая масштабируемость;

4) облачные сервисы могут предоставляться конечному пользователю через веб-браузер или посредством определенного программного интерфейса API (Application Programming Interface) .

Общая модель облачных вычислений состоит из внешней и внутренней частей. Эти два элемента соединены по сети, в большинстве случаев через Интернет. Посредством внешней части пользователь взаимодействует с системой; внутренняя часть - это собственно само облако. Внешняя часть состоит из клиентского компьютера или сети компьютеров предприятия и приложений, используемых для доступа к облаку. Внутренняя часть представляет собой приложения, компьютеры, серверы и хранилища данных, создающие облако сервисов посредством виртуализации (рис. 1).

При перемещении существующих физических виртуальных машин (ВМ) из центра обработки данных (ЦОД) во внешние облака или предоставление IT-сервисов вне безопасного периметра в частных облаках, приводит к тому, что периметр сети полностью теряет смысл, а общий уровень безопасности становится довольно низким.

Если в традиционных ЦОД, доступ инженеров к серверам строго контролируется на физическом уровне, то в облачных вычислениях доступ инженеров происходит через интернет, что приводит к появлению соответствующих угроз. Соответственно, критически важным является строгий контроль доступа для администраторов, а так же обеспечение контроля и прозрачность изменений на системном уровне

Виртуальные машины динамичны. Изменчивость ВМ очень сильно усложняет создание и поддержание целостной системы безопасности. Уязвимости и ошибки в настройках могут бесконтрольно распространяться. Кроме этого, весьма непросто зафиксировать для последующего аудита состояния защиты в какой-либо определённый момент времени.

Серверы облачных вычислений используют те же ОС и те же веб-приложения, что и локальные виртуальные, и физические сервера. Соответственно, для облачных систем угроза удаленного взлома или заражения вредоносным кодом так же высока.

Ещё одной угрозой является угроза целостности данных: компрометации и кражи данных. Целостность операционной системы и файлов приложений, а так же внутренняя активность должны контролироваться.

Использование многопользовательских облачных сервисов усложняет следование требованиям стандартов и законов, включающих в себя требования использования криптографических средств, для защиты важной информации, такой как информация о владельце кредитной карты и информации идентифицирующей человека. Это в свою очередь, порождает непростую задачу обеспечения надёжной защиты и безопасного доступа к важным данным .

Основываясь на анализе возможных угроз в облачных вычислениях, предложен возможный программно-аппаратный комплексный защиты безопасности облачных вычислений, включающий в себя 5 технологий: брандмауэр, обнаружение и предотвращение вторжений, контроль целостности, анализ журналов и защита от вредоносного программного обеспечения.

Провайдеры облачных вычислений используют виртуализацию для представления своим клиентам доступ к недорогим вычислительным ресурсам. При этом ВМ клиентов разделяют одни и те же аппаратные ресурсы, что необходимо для достижения наибольшей экономической эффективности. Корпоративные заказчики, которые интересуются облачными вычислениями для расширения своей внутренней IT-инфраструктуры, должны учитывать угрозы, которые порождает подобный шаг. Кроме традиционных механизмов сетевой защиты центров обработки данных, использующих такие подходы безопасности как: пограничный брандмауэр, выделение демилитаризованных зон, сегментацию сети, средства контроля состояния сети, системы обнаружения и предотвращения вторжений, так же должны использоваться программные механизмы защиты данных на серверах виртуализации или на самих ВМ, так как с переносом ВМ на публичные облачные сервисы периметр корпоративной сети постепенно теряет смысл и на общий уровень безопасности начинают значительно влиять наименее защищённые узлы. Именно невозможность физического разделения и применения аппаратных средств безопасности для отражения атак между ВМ приводит к потребности размещения механизма защиты на сервере виртуализации или на самих ВМ. Внедрение на самой виртуальной машине комплексного метода защиты, включающего в себя программную реализацию брандмауэра, обнаружения и предотвращения вторжений, контроля целостности, анализа журналов и защиты от вредоносного кода, является наиболее эффективным способом защиты целостности, соответствия требованиям регуляторов, соблюдение политик безопасности при перемещении виртуальных ресурсов из внутренней сети в облачные среды.

Литература:

1. Радченко Г.И. Распределённые вычислительные системы // Учебное пособие. - 2012. - С. 146-149.

2. Кондрашин М. Безопасность облачных вычислений // Storage News. - 2010. - №1.

Оплата труда является мотивирующим фактором, только если она непосредственно связана с итогами труда. Работники должны быть убеждены в наличии устойчивой связи между получаемым материальным вознаграждением и производительностью труда. В заработной плате обязательно должна присутствовать составляющая, зависящая от достигнутых результатов. Для российской ментальности характерно стремление к коллективному труду, признанию и уважению коллег и так далее.

Сегодня, когда из-за сложной экономической ситуации трудно высокую оплату труда, особое внимание следует уделять нематериальному стимулированию, создавая гибкую систему льгот для работников, гуманизируя труд, в том числе:

1. признавать ценность работника для организации, предоставлять ему творческую свободу;

2. применять программы обогащения труда и ротации кадров;

3. использовать скользящий график, неполную рабочую неделю, возможность трудиться как на рабочем месте, так и дома;

4. устанавливать работникам скидки на продукцию, выпускаемую компанией, в которой они работают;

5. предоставлять средства для проведения отдыха и досуга, обеспечивать бесплатными путёвками, выдавать кредит на покупку жилья, садового участка, автомашин и так далее.

Ниже будут сформулированы мотивирующие факторы организации труда, которые ведут к удовлетворению потребностей высших уровней.

На своём рабочем месте каждый хочет показать, на что он способен и что он значит для других, поэтому необходимы признание результатов деятельности конкретного работника, предоставление возможности принимать решения по вопросам, относящимся к его компетенции, консультировать других работников. На рабочих местах следует формулировать мировоззрение единой команды: нельзя разрушать возникающие неформальные группы, если они не наносят реального ущерба целям организации.

Практически каждый имеет собственную точку зрения на то, как улучшить свою работу. Опираясь на заинтересованную поддержку руководства, не боясь санкций, следует организовать работу так, чтобы у работника не пропало желание реализовать свои планы. Потому, в какой форме, с какой скоростью и каким способом работники получают информацию, они оценивают свою реальную значимость в глазах руководства, поэтому нельзя принимать решения, касающиеся изменений в работе сотрудников без их ведома, даже если изменения позитивны, а также затруднять доступ к необходимой информации.

Информация о качестве труда сотрудника должна быть оперативной, масштабной и своевременной. Работнику нужно предоставлять максимально возможную степень самоконтроля. Большинство людей стремится в процессе работы приобрести новые знания. Поэтому так важно обеспечивать подчиненным возможность учиться, поощрять и развивать их творческие способности.

Каждый человек стремится к успеху. Успех - это реализованные цели, для достижения которых работник приложил максимум усилий. Успех без признания приводит к разочарованию, убивает инициативу. Этого не случится, если подчиненным, добившийся успеха, делегировать дополнительные права и полномочия, продвигать их по служебной лестнице.

ЗАКЛЮЧЕНИЕ

Эффективность той или иной мотивационной системы в практической деятельности во многом зависит от органов управления, хотя за последние годы сделаны определенные шаги к повышению роли самих предприятий к разработке собственных систем мотивации, которые на конкретном отрезке времени позволяют претворять в жизнь стоящие перед предприятиями цели и задачи в условиях рыночных отношений.

Сейчас вряд ли надо кого-либо убеждать, что мотивация является основополагающим фактором побуждения работников к высокопроизводительному труду. В свою очередь функционирование систем мотивации, их разработка преимущественно зависят от работников аппарата управления, от их квалификации, деловых качеств и других качественных характеристик. Вместе с тем как в период до перехода России к рыночным отношениям, так и в настоящее время, проблема мотивации остается самой актуальной и, к сожалению, самой неразрешенной в практическом плане проблемой. Решение этой проблемы главным образом зависит от нас самих. Мы сами несем ответственность за свою жизнь и мотивацию к работе. Однако представляется, что многие из нас тратят слишком много времени, прежде чем осмеливаются принять на себя главную ответственность за содержание своей жизни и желание работать. Мы привыкли искать причины своих жизненных и рабочих проблем вначале вне нас.

Причины находятся быстро: ближайшие коллеги по работе, начальники, подчиненные, разделение труда, атмосфера, способ управления, экономическая конъюнктура, неразумная политика правительства и множество других факторов, лежащих даже за пределами нашей страны. Многие из нас тратят так много времени на объяснение эффективности своей работы или нежелания работать, что в течение этого времени при его правильном использовании можно было бы достичь значительно более высокой мотивации, как собственной, так и ближайшего окружения.

Отправить свою хорошую работу в базу знаний просто. Используйте форму, расположенную ниже

Студенты, аспиранты, молодые ученые, использующие базу знаний в своей учебе и работе, будут вам очень благодарны.

Подобные документы

Сущность, формы, принципы и системы оплаты труда. Анализ фонда оплаты труда на примере в АО "НКМЗ". Методы вознаграждения работников, применяемые на предприятии. Направления по усовершенствованию системы оплаты и мотивации труда в условия рынка.

Анализ видов деятельности ООО УМТС "Сплав", характеристика системы организации учета оплаты труда. Система заработной платы как необходимый элемент организации оплаты труда. Особенности методов мотивации труда работников, структура фонда заработной платы.

курсовая работа, добавлен 01.09.2012

Сущность и содержание категории "мотивация труда". Теории мотивации, их суть и значение. Анализ современного состояния системы мотивации труда работников в ООО "Светлана". Усиление мотивационных факторов в области оплаты труда, эффективность мероприятий.

курсовая работа, добавлен 18.05.2010

Рассмотрение форм, источников формирования фондов оплаты труда, систем премирования и поощрения работников. Характеристика производственно-хозяйственной деятельности ПО "Пекарь": анализ себестоимости продукции, рентабельности, организации и оплаты труда.

дипломная работа, добавлен 25.05.2010

Проблема стимулирования труда в экономике. Характеристика традиционной системы оплаты труда на предприятии. Диагностика трудовой мотивации, ценностных ориентаций и удовлетворенности трудом персонала компании. Разработка фирменной системы оплаты труда.

дипломная работа, добавлен 08.09.2010

Система оплаты труда: виды, формы и порядок ее начисления. Порядок оплаты труда работников медицинских учреждений. Учет финансирования в бюджетных организациях, анализ основных показателей. Проект мероприятий по совершенствованию системы оплаты труда.

дипломная работа, добавлен 22.12.2012

Сущность и принципы оплаты труда в рыночной экономике. Современные формы и системы оплаты труда. Анализ оплаты труда в ООО "Сигма" г. Кострома. Анализ системы оплаты труда работников. Совершенствование системы оплаты труда на исследуемом предприятии.

дипломная работа, добавлен 11.04.2012

Вся материальная мотивация основана на материальном вознаграждении человека за его труд. Она может осуществляться в форме выплаты заработной платы, а также в виде социальных программ, предусмотренных российским законодательством и правилами, принятыми в данной организации.

Заработная плата является ведущей формой материальной мотивации персонала. Она выражает в денежном эквиваленте те усилия и время, которые человек затрачивает в процессе труда.

Заработная плата - это базовый фактор, стимулирующий необходимость трудовой деятельности для большинства людей.

Но сам факт ее получения не всегда обеспечивает добросовестный и производительный труд. Поэтому, если говорить о заработной плате как о факторе, усиливающем мотивацию работников, необходимо установить зависимость ее размера от конечного результата труда. В этом случае работники, ответственно выполняющие свои обязанности и показывающие высокие трудовые показатели, будут получать большую оплату, чем все остальные. Это приносит чувство удовлетворения результатами своего труда «передовикам» и служит стимулом для лучшей работы всего коллектива.

Для того чтобы понять, как практически можно реализовать данную задачу, сначала разберем основы построения системы оплаты труда в организации.

Оплата труда работников в организации строится на основе законодательства РФ и регулируется государством. Государственное регулирование распространяется на установление минимального размера заработной платы, налогообложение средств, выделяемых организацией на оплату труда, установление государственных гарантий оплаты труда.

Нормативы, подтверждающие перечисленные ранее функции, содержатся в ТК РФ и, как правило, фиксируются в трудовых и коллективных договорах, которые заключает организация со своими наемными работниками.

Соблюдение законодательных норм является базисом для построения организацией системы оплаты труда своих работников, но, кроме законодательных норм, должен быть учтен еще ряд факторов.

Форма оплаты труда. Существуют две основные формы оплаты труда: повременная и сдельная. Повременная оплата предполагает расчет заработной платы исходя из стоимости одного часа работы или оклада за фактически отработанное время. Эта форма заработной платы применяется при оплате труда специалистов и руководителей, так как они не производят конкретную продукцию, учитываемую штуками, метрами и килограммами. Их труд измеряется затраченным на свою работу временем.

Сдельная оплата труда зависит от количества произведенной продукции и рассчитывается на основании стоимости единицы произведенной продукции. По сдельной оплате труда оценивается труд рабочих, результаты которого можно измерить количественно.

Охват работников. Охват работников подразумевает индивидуальную и коллективную оплату труда. Индивидуальная оплата - это начисление заработной платы каждому конкретному работнику. Коллективная же оплата начисляется по результатам работы какой-либо группы и затем распределяется внутри этой группы по установленным правилам.

Средства оплаты. Средства оплаты - денежная и натуральная составляющие. Как правило, заработная плата выплачивается в денежной форме, но по договоренности с работником и согласно законодательству РФ возможна часть выплаты в натуральной форме - товарами, ценными бумагами или услугами.

Длительность расчетного периода. Длительность расчетного периода - частота выплат. Оплата труда может быть ежедневной, еженедельной, ежемесячной.

Проработка и анализ перечисленных факторов дает возможность разработать и внедрить систему оплаты, которая бы соответствовала целям и задачам организации, а также ее финансовым возможностям. Но необходимо не просто создать систему оплаты труда персонала, а сделать так, чтобы она стала трудовым стимулом.

Для этого при разработке необходимо соблюдать правила, которые обеспечивают повышение эффективности труда работников:

■ система оплаты должна ориентировать работника на достижение нужного предприятию результата, поэтому размер заработной платы связывается с показателями эффективности работы всей организации (прибыль, объем продаж, выполнение плана);

■ система оплаты должна быть средством управления персоналом, для этого руководителю необходимо иметь возможность как материального поощрения, так и наказания;

■ система оплаты труда должна отвечать ожиданиям сотрудников и быть соизмеримой с условиями, существующими в других организациях.

Как мы уже говорили, система оплаты на каждом предприятии имеет свои особенности, отражающие требования производства, вид деятельности и принятую кадровую политику.

Однако в последнее время многие организации приходят к использованию схемы оплаты труда, которая предполагает разделение выплат персоналу на три части.

Первая часть - это базовый оклад. Он выплачивается за исполнение должностных обязанностей и остается неизменным (за исключением сдельной формы оплаты труда). Оклад получают все сотрудники организации.

Вторая часть - это льготные выплаты и компенсации - соцпакет, который предоставляет организация своим работникам. Сюда относится оплата отпусков, больничных листов, питания, обучения сотрудников, страхование жизни и здоровья, а также ежегодная компенсация инфляции. Компенсационная часть оплаты труда индивидуальна и зависит от числа лет, которое проработал сотрудник, и наличия дополнительных социальных программ, принятых в организации. Компенсационную часть тоже получают все сотрудники.

Третья часть - это доплаты, которые делает организация за трудовые достижения в предшествующий период. Доплаты могут производиться в виде премий, процентов от реализации продукции, дополнительных выплат к отпуску, а также надбавок и коэффициентов за сложность и качество выполняемой работы. Данная часть выплат является переменной. Она различна для всех сотрудников и зависит от индивидуальных показателей труда. Эту часть получают не все работники, а только те, кто достиг определенных результатов в своей работе.

Представленная система оплаты труда включает в себя все закрепленные законодательством виды выплат персоналу и дает возможность стимулировать эффективность работы сотрудников за счет дополнительных надбавок за качественный и производительный труд.

Необходимо заметить, что, создавая систему оплаты труда, руководителю организации и кадровой службе нужно помнить, что смысл денежного вознаграждения для работника не ограничивается только компенсацией затраты сил, которые он расходует при выполнении своей работы. Денежное вознаграждение, формы его получения и размеры воспринимаются как свидетельство его ценности для организации, формируют самооценку, говорят о социальном статусе. Таким образом, деньги, получаемые работником, выступают показателем личностной и профессиональной самореализации.

Библиографическое описание:

Нестеров А.К. Мотивация труда персонала в организации [Электронный ресурс] // Образовательная энциклопедия сайт

Управление мотивацией к труду – ключевой фактор в системе управления персоналом организации, поскольку есть прямая зависимость между мотивацией сотрудника и эффективностью его труда.

Понятие и сущность мотивации труда

Мотивация – это процесс создания стимулов для достижения поставленных целей. В процессе мотивации участвуют потребности и мотивы. Потребности – это внутреннее побуждение к действию. Процесс мотивации завершается выработкой мотива, помимо потребностей в этом процессе участвуют также и ценностные ориентации, убеждения и взгляды. Это скрытый процесс, он не наблюдаем и его нельзя определить эмпирическим путем.

Можно видеть только результат мотивации – поведение человека.

От эффективной мотивации зависит не только повышение социальной и творческой активности конкретного работника, но и конечные результаты деятельности предприятия.

Каждая из существующих теорий мотивации исходит из результатов теоретических и прикладных определенных аспектов, закладывая их в основу своей концепции, вместе с тем единого подхода к определению понятия мотивации не выработано.

Подходы к определению понятия трудовой мотивации

В рамках данной статьи мы будет использовать следующий тезис, характеризующий сущность мотивации труда.

Мотивация труда персонала – это совокупность внутренних и внешних движущих сил, которые побуждают человека к осуществлению осознанной деятельности.

Как элемент системы управления мотивация персонала направлена на побуждение людей наиболее эффективно выполнять свою работу в рамках их прав и обязанностей. В этом плане мотивация напрямую влияет на – навыки сотрудника не принесут результата, если он не заинтересован в нем. В управлении организацией для мотивации персонала используется комплекс внутренних и внешних факторов.

По отдельности данные факторы являются малозначимыми для человека и в современных условиях их воздействие не так сильно, но при комплексном влиянии они многократно усиливают друг друга, создавая мультипликативный эффект.

Теории мотивации персонала

В таблице приведены содержательные и процессуальные теории мотивации, в которых сформированы комплексы мотивов и стимулов, выступающих элементами мотивации труда персонала в организации.

|

1. Теория потребностей А. Маслоу |

||

|---|---|---|

|

Потребности |

||

|

1.1. Физиологические потребности |

– качественная пища; – чистая вода; – хорошие жилищные условия; – благоприятные условия отдыха. |

– справедливая зарплата; – ссуды на жилье; – санаторные путевки; – социальный пакет. |

|

1.2. Потребности в безопасности |

– защита от физических и моральных опасностей со стороны окружающей среды; – уверенность в том, что физиологические потребности будут удовлетворены. |

– хороший морально-психологический климат в коллективе; – демократический стиль управления руководителя; – страхование от болезней; – помощь в экстремальных ситуациях |

|

1.3. Социальные потребности |

– общение; – подражание; – сопричастность; – солидарность, поддержка, дружба, взаимовыручка. |

– возможность общаться; – демократический стиль руководства; – равные возможности, "равенство шансов"; – доска почета; – вынесение благодарностей; – признание заслуг; – справедливость во всем (в распределении работ, оценках, вознаграждениях); – программы культурно-оздоровительных мероприятий. |

|

1.4. Потребности в признании и уважении |

– самоуважение; – личные достижения; – компетентность; – уважение со стороны окружающих; – признание. |

– достойная зарплата; – расширение полномочий; – персональные блага; – рост числа подчиненных; – всеобщее признание и уважение. |

|

1.5. Потребности самовыражения |

–реализация потенциальных возможностей; – рост личности; – призвание; – самовыражение; – любознательность; – творчество; – изобретательство; – рационализаторство; – занятие наукой. |

– участие в управлении и принятии решений; – участие в проектных группах; – широкие возможности для обучения и повышения квалификации; – активный рост карьеры; – предоставление работы по интересам, по призванию; – профессиональная ориентация; – повышение творческого характера труда; – учет личных качеств и способностей работника; – премии за новаторство, изобретения, открытия; – выдвижение на государственные и международные премии. |

|

2. Теория существования, связи и роста К. Альдерфера |

||

|

Потребности |

||

|

2.1. Потребности существования: физиологические, обеспечение безопасности, оплата труда |

– пища, вода, жилье, отдых; – защита от физических опасностей; – уверенность в том, что физиологические потребности будут удовлетворены. |

– достаточный уровень зарплаты; – оплата жилья; – социальный пакет; – система пенсионного обеспечения; – страхование от болезней. |

|

2.2. Потребности связи: установление контактов, уважение, оценка личности |

– общение; – сопричастность; – поддержка, дружба, взаимовыручка. |

– возможность общаться; – благоприятный психологический климат в коллективе; – равные возможности; – вынесение благодарностей; – признание заслуг. |

|

2.3. Потребности роста: развитие творческого потенциала, самореализация |

– уважение, признание; – реализация потенциальных возможностей; – рост личности; – самовыражение, творчество. |

– всеобщее признание и уважение; – право реализовать свои предложения; – возможности обучения и повышения квалификации; – премии за изобретения. |

|

3. Теория приобретенных потребностей Д. МакКлелланда |

||

|

Потребности |

||

|

3.1. Потребность власти |

– желание воздействовать на других людей, чувствовать себя полезным и значимым |

– участие в управлении и принятии решений; – расширение полномочий; – рост числа подчиненных. |

|

3.2. Потребность успеха |

– участие в перспективных работах; – достижение цели; – престиж; – развитие карьеры. |

Предоставление инициативы, широких полномочий; Поощрение за результаты; Участие в успехе; Международное признание; Присвоение звания "Лучший сотрудник года". |

|

3.3. Потребность причастности |

– общение; – подражание; – сопричастность; – солидарность, поддержка, дружба. |

– возможность общаться; – благоприятный социальный микроклимат; – участие в управлении и принятии решений; – проведение совещаний; – оказание помощи другим; – деловые контакты. |

|

4. Теория двух факторов Ф. Герцберга |

||

|

Потребности |

||

|

4.1. Гигиенические |

– продвижение по службе; – признание и одобрение результатов работы; – высокая степень ответственности; – возможности творческого и делового роста. |

– хороший морально-психологический климат; – нормальные условия работы; – справедливая зарплата; – доброжелательная атмосфера; – умеренный контроль за работой. |

|

4.2. Мотивации |

– предоставление инициативы, широких полномочий; – поощрение за результаты; – участие в успехе; – планирование карьеры; – справедливое вознаграждение; – предоставление высокой степени ответственности; – учеба и повышение квалификации. |

|

|

Процессуальные теории мотивации |

||

|

5. Теория ожиданий В. Врума |

||

|

Потребности |

||

|

5.1. Затраты – результаты |

– значимость задачи; – выполнимость задания; – проведение необходимых консультаций. |

– оценка результатов |

|

5.2. Результаты вознаграждения |

– определенность и своевременность вознаграждения. |

– доверие к руководителю; – эффективность работы предприятия. |

|

5.3. Валентность |

– вознаграждение за достигнутую результативность труда. |

– гарантия вознаграждения; – точное соответствие вознаграждения результатам работы. |

|

6. Теория справедливости С. Адамса |

||

|

Потребности |

||

|

– соответствие вознаграждения среднему значению вознаграждения других специалистов за аналогичную работу. |

Применение компенсационной оплаты труда по "рыночной цене" работника. |

|

|

7. Концепция партисипативного управления |

||

|

Потребности |

||

|

– осознание важности и значимости своего труда для развития предприятия |

– участие в управлении и принятии решений; – участие в проектах; – самоконтроль; – личная и групповая ответственность за результаты. |

|

Источник: Виханский, О. С. Менеджмент: учебник / О. С. Виханский, А. И. Наумов. – 5-е изд., стереотип. – М.: Магистр: ИНФРА -М, 2012.

Построение системы мотивации согласно содержательным теориям мотивации основано на выявлении и удовлетворении доминирующих потребностей работников, а процессуальные теории мотивации ключевую роль отводят формированию мотивационного поведения работников.

Методы мотивации труда персонала в организации

В методы мотивации труда представляются как управленческие регулирующие воздействия трех типов: пассивные, косвенные и активные.

- Пассивные воздействия не оказывают влияние на работников, а направлены на создание условий трудовой деятельности и включают разработку норм, правил, регламентов, касающихся труда персонала.

- Косвенные воздействия влияют на сотрудников организации опосредованно и реализуются в виде комплексных программ премирования, стимулирования, направленных на коллектив предприятия в целом.

- Активные воздействия предполагают непосредственное влияние на конкретных сотрудников или группы сотрудников.

Методы мотивации представлены на схеме

Методы мотивации труда персонала

Экономические методы мотивации основаны на получение определенной выгоды сотрудниками, что повышает их благосостояние.

Прямые формы экономических методов:

- основная оплата труда;

- дополнительные выплаты с учетом сложности труда и квалификации, сверхнормативной работы и т.д.;

- вознаграждение в виде премий и выплат в зависимости от вклада работника в результаты производственной деятельности предприятия;

- прочие виды выплат.

Косвенные формы экономических методов:

- предоставление в пользование служебного автомобиля;

- пользование социальными учреждениями организации;

- приобретение продукции организации по цене, ниже отпускной;

- предоставление различных льгот.

Организационные методы:

- Мотивация интересными целями по основной работе сотрудников;

- Мотивация обогащением содержательного наполнения трудовой деятельности;

- Мотивация участием в делах организации.

Морально-психологические методы:

- Гордость за порученную и выполненную работу;

- Ответственность за результаты работы;

- Вызов, возможность показать свои способности;

- Признание авторства результата сделанной работы или проекта;

- Высокая оценка, может быть личной или публичной.

Требования к методам мотивации труда персонала организации

Направления совершенствования и повышения эффективности мотивации труда персонала в организации

Система мотивации сотрудников – это гибкий инструмент управления персоналом, ориентированный на достижение целей компании с помощью административных, экономических и социально-психологических методов.

Предприятиям необходимо построение эффективной системы управления трудовыми ресурсами, которая обеспечивала бы активизацию человеческого фактора, для этого в организациях используются методы мотивации труда персонала, чтобы сориентировать людей на максимально эффективное решение поставленных задач. Мотивация труда направлена на повышение производительности труда, повышение прибыли организации, что в итоге ведет к достижению стратегических целей организации.

Основной проблемой является вопрос создания эффективной и действенной системы мотивации труда персонала в организации. Поскольку каждый руководитель стремится к тому, чтобы сотрудник не терял интерес к работе, в организациях разрабатываются специальные мероприятия, и строится система мотивации, чтобы поддерживать интерес сотрудников к работе.

В проведенном ранее исследовании установлено, что существует устойчивая взаимосвязь между, она выражается через виды мотивации и факторами, влияющими на интерес к работе.

Неэффективная система мотивации ведет к снижению производительности труда, следовательно, очевидна важность рационального применения действенных методов стимулирования труда.

Взаимозависимость мотивации сотрудников и результатов экономической деятельности организации является основой предприятия.

Задача любого руководителя – организовать процесс работы так, чтобы люди трудились эффективно. Продуктивность и климат взаимоотношений на предприятии напрямую зависят от того, насколько сотрудники согласны со своим положением на фирме и существующей системой поощрения. Что в свою очередь, влияет на снижение жесткой формализации внутрифирменных отношений, направленной на их преобразование в контексте объективной действительности в условиях предприятия.

Типовым направлением совершенствования системы мотивации труда персонала в организации выступает расширение форм и видом стимулирования. Например, если в системе мотивации предприятия наиболее выражено материальное стимулирование или нематериальные виды стимулирования практически отсутствуют, необходимо использовать больше видов моральных поощрений сотрудников, например:

- Помещение различных записей о достижениях работника в его личное дело.

- Устная благодарность от лица руководства фирмы.

- Дополнительное обучение за счет организации.

- Оплаченное приглашение на обед в ресторане, которое компания выделяет сотруднику.

- Гибкий график рабочего времени.

- Предоставление автостоянки для парковки автомобиля и бесплатного бензина.

- Более высокое качество оснащения рабочего места, а также приобретение нового оборудования для лучших работников по итогам года.

- Помещение фотографии в стенгазету.

- Сувенир со специальной пометкой "Лучший работник".

- Размещение благодарных откликов клиентов таким образом, чтобы все могли их видеть.

- Подписка на периодические специализированные издания.

Для повышения мотивации сотрудников следует создать условия для самовыражения сотрудников, предоставить им определенную инициативу в принятии решений и создать условия для того, что сотрудники имели возможность влиять на процессы, происходящие в компании. Для этого директору можно делегировать часть своих полномочий непосредственно начальникам подразделений компании.

Полезным будет использование руководителем каких-то знаменательных событий в личной жизни подчиненных (дни рождения, свадьбы и т. д.), чтобы проявить к ним внимание, поздравлять их всех коллективом. Со стороны сотрудников также возможны подобные действия.

Также для повышения вовлеченности сотрудников в дела компании необходимо внедрить систему действий, обозначаемых термином "политика открытых дверей". Это означает готовность руководителя любого ранга выслушивать предложения своих подчиненных. Девиз такой политики: "Двери моего кабинета всегда для вас открыты". Однако возникает вопрос, как это соотносится с ресурсом времени руководителя. Действительно, а вдруг подчиненные решат, что в кабинет шефа можно входить всегда, когда вздумается. На самом деле, если сотрудники заняты делом, они посещают кабинет руководителя гораздо реже, чем этого можно ожидать. Кроме того, можно использовать некоторые приемы, позволяющие упорядочить такого рода контакты:

- Руководитель может сам установить время встречи, не отказывая сотруднику в аудиенции, а перенося ее на удобное ему самому время.

- Использование письменных форм изложения информации также способствует сокращению общения с подчиненными. Изложению идей в письменной форме свойственна лаконичность и определенность.

- Оценка и поощрение конкретных деловых предложений. Иногда сотрудники при подаче идеи сопровождают ее большим количеством сопутствующей информации, хотя нужно только конкретно изложить суть.

Повышение мотивации сотрудников с помощью методов морального стимулирования и внедрения политики "открытых дверей" на всех уровнях управления позволит значительно увеличить участие работников организации в деятельности организации в целом, а также в принимаемых руководителями решениях. Это будет способствовать оптимизации внутрифирменных отношений за счет субъективно-объективных методов достижения сбалансированности в формальных и неформальных отношениях, которые существуют в организации. Также это позволит повысить качество информации, доступной руководству и необходимой при принятии решений. Моральное стимулирование также поможет сотрудникам в осознании причастности к целям и ценностям организации.

Перспективным направлением повышения эффективности системы мотивации персонала является внедрение программы адаптации персонала. Даже если отдельной службы по управлению адаптацией персонала на предприятии нет, то работу по адаптации нового работника может выполнять сотрудник отдела кадров.