Вступление

Первый вариант данной статьи появился еще в 2005 году. За прошедшие 3 года в мире биометрических технологий произошли существенные изменения, связанные с тем, что началось широкомасштабное внедрение биометрических систем . Теперь мы сталкиваемся с биометрией самым непосредственным образом – например, при получении заграничного паспорта.

Изменилась и ситуация со стандартизацией, которая была одной из основных проблем несколько лет назад: усилиями отечественных специалистов подготовлены основные стандарты в области биометрии , часть из них уже действует, хотя работа пока и не до конца завершена. Российские специалисты участвуют и в процессе международной стандартизации.

С другой стороны, существенно развились сами биометрические технологии , причем мы можем констатировать, что отставание России в технологическом плане также остается в прошлом. Отечественные компании в настоящий момент предлагают конкурентоспособные на мировом уровне решения.

Предыстория биометрии

Биометрические методы распознавания применяются человечеством на протяжении всей его истории. Действительно, чаще всего мы узнаем знакомых людей именно с их помощью – по лицу, голосу или походке.

Начиная с XIX века, биометрические технологии , в первую очередь дактилоскопические, применяются в криминалистике, а с конца прошлого века, в связи с развитием техники, возникла возможность формализовать алгоритмы распознавания человека по его внешнему виду или особенностям поведения и применять для этого автоматизированные системы.

Биометрические технологии в настоящее время переживают период бурного развития. Во многом этот рост связан с решениями правительств ведущих государств об их применении в паспортно-визовых документах, что направило в эту область крупные финансовые и материальные ресурсы. Наличествует и огромный интерес общества к данным технологиям.

Слово «биометрия » часто встречается нам в различных новостях на телевидении, в газетах и на радио. К сожалению, использующие это понятие люди не всегда точно представляют, о чем говорят. В данной статье сделана попытка разъяснить азы биометрических технологий , рассказать о том, как они работают, где могут и где не могут применяться.

Определения

Сначала несколько определений:

Под биометрикой понимают область науки, изучающую методы измерения физических характеристик и поведенческих черт человека для последующей идентификации и аутентификации личности.

Биометрической характеристикой человека (БХЧ) называется его измеренная физическая характеристика или персональная поведенческая черта, в процессе сравнения которой с аналогичной ранее зарегистрированной реализуется процедура идентификации . Основными источниками биометрической характеристики человека являются отпечатки пальцев, радужная оболочка и сетчатка глаз, голос, лицо, манера работы на клавиатуре компьютера, подпись, походка и др.

Методы и технические средства идентификации и аутентификации личности на основе биометрической характеристики человека получили название биометрических технологий (БТ).

Виды биометрических технологий

Для биометрической идентификации можно применять различные характеристики и черты человека (рис. 1). Укрупнено биометрические характеристики человека подразделяют на статические, связанные с его физическими характеристиками, например, отпечатком пальца или формой уха, и динамические (или поведенческие), связанные с особенностями выполнения человеком каких-либо действий, например, походка.

Наиболее развитыми на данный момент технологиями являются распознавание по отпечатку пальца, радужной оболочке глаза и двумерному (плоскому, как на фотографии) изображению лица. Причем дактилоскопическая идентификация в настоящий момент по применимости и доступности с финансовой точки зрения превосходит все другие технологии в несколько раз.

Как работают биометрические технологии

Биометрия решает вопросы верификации и идентификации . В первом случае задача состоит в том, чтобы убедиться, что полученная биометрическая характеристика соответствует ранее взятой. Верификация (или сравнение 1 к 1) используется для проверки того, что субъект является именно тем, за кого себя выдает. Решение принимается на основании степени похожести характеристик.

Идентификация (или сравнение 1 к N) решает вопрос поиска для получаемой биометрической характеристики наиболее подходящей из ранее взятых. В простейшем случае это последовательное осуществление сравнений полученной характеристики со всеми имеющимися. При этом в качестве результата будет выбрана наиболее похожая ранее взятая характеристика (идентификация выполнена) или не будет вообще никакого результата, если степень похожести оказалась меньше заданной для всех сравнений.

Рассмотрим, как работают биометрические технологии на примере распознавания по отпечатку пальца. Для распознавания необходимо получить (с помощью специальных ридеров) изображение папиллярного узора одного или нескольких пальцев. Далее это изображение обрабатывается, и в процессе обработки находятся его характерные особенности, такие как разветвление линий, окончание линии или пересечение линий. Для каждой особенности, помимо ее типа, запоминаются относительное расположение и другие параметры, например, для точки окончания – направление линии. Совокупность данных особенностей и их характеристик образует шаблон биометрической характеристики.

При идентификации или верификации используется сравнение получаемого шаблона с ранее полученными. При определенном уровне соответствия делается вывод об идентичности шаблонов и, соответственно, происходит верификация или идентификация представленного пальца.

Аналогичным образом происходит распознавание и для других биометрических характеристик человека

. Естественно, при этом используются другие особенности характеристик, например, для лица – это расположение и относительные размеры носа, скул и т.д. Причем в связи с тем, что фотографии могут быть разного размера, для их сравнения необходимо масштабирование, для которого в качестве «масштабного коэффициента» применяется расстояние между зрачками глаз.

Оценка эффективности биометрических технологий

, помимо стоимостных показателей и удобства использования, основывается на использовании двух вероятностных параметров – ошибка ложного отказа (FRR – False Reject Rate) и ошибка ложного пропуска (FAR – False Accept Rate). Ошибка ложного отказа возникает в случае, если система не опознала биометрический

признак, который соответствует имеющемуся в ней шаблону, а ошибка ложного пропуска – в случае, если система неверно сопоставила предъявленный ей признак с не соответствующим ему на самом деле шаблоном. Как понятно, ошибка ложного пропуска более опасна с точки безопасности

, а ошибка ложного отказа приводит к уменьшению удобства пользования системой, которая иногда не распознает человека с первого раза.

Эти две вероятности взаимосвязаны, попытка уменьшения одной приводит к увеличению второй, поэтому на практике в зависимости от требований к системе выбирается определенный компромисс. Типичные значения данных вероятностей для дактилоскопических систем составляют 0,1 ё 1% для FRR и 10–3 ё 10–7% для FAR.

Проблемы биометрических технологий

Не все радужно в области биометрических технологий . Укажем несколько из существующих на данных момент проблем, отметив, что они, все же, постепенно разрешаются:

Дороговизна. Эта проблема актуальна для новых биометрических технологий , как, впрочем, и для всех новых технологий вообще. Для дактилоскопических систем можно считать ее почти решенной.

Неуниверсальность. Данная проблема связана с тем, что некоторые характеристики плохо выражены у отдельных людей. Известно, что примерно у 2% людей папиллярные узоры находятся в таком состоянии, что с трудом поддаются автоматическому распознаванию. Данная проблема возникает и при попытке применения биометрических технологий для людей, имеющих физические недостатки (ампутации рук или пальцев, шрамы на лице, проблемы с глазами и т.д.). В этом случае (в отличие от ошибок первого и второго рода – FAR и FRR) говорят о так называемой «ошибке третьего рода» – отказе системы принимать биометрическую характеристику. Путем решения этой проблемы является комплексность подхода, использующего сразу несколько биометрических характеристик, что позволяет на порядок снизить количество людей, биометрическая идентификация которых невозможна. Другим путем решения данной проблемы является использование биометрической идентификации совместно с другими методами (например, с аутентификацией по смарт-карте).

Относительно комплексного применения нескольких биометрических технологий следует сказать еще несколько слов. Помимо решения проблемы ошибки третьего рода, такое применение позволяет существенно улучшить и характеристики, связанные с ложным отказом и ложным допуском. Именно поэтому данное направление, называемое мультибиометрической идентификацией , является одним из наиболее перспективных в области биометрии .

Чувствительность к обману. Проблема, наиболее выраженная для традиционных технологий (палец, лицо), что связано с их давним появлением. Существуют и успешно применяются различные методы борьбы с этой проблемой, основанные на различных физических характеристиках муляжей и живых тканей. Например, для отпечатков пальцев может применяться методика измерения пульса или электропроводности.

Отсутствие стандартов. По сравнению с 2005 годом, когда появился первый вариант данной статьи, положение существенно улучшилось. Приняты или находятся на выходе стандарты, касающиеся данных отпечатка пальца, двумерного изображения лица, биометрического

программного интерфейса, тестирования биометрических технологий

и обмена биометрическими

данными.

Презентацию к данной лекции можно скачать .

Простая идентификация личности. Комбинация параметров лица, голоса и жестов для более точной идентификации. Интеграция возможностей модулей Intel Perceptual Computing SDK для реализации многоуровневой системы информационной безопасности, основанной на биометрической информации.

В данной лекции дается введение в предмет биометрических систем защиты информации, рассматривается принцип действия, методы и применение на практике. Обзор готовых решений и их сравнение. Рассматриваются основные алгоритмы идентификации личности. Возможности SDK по созданию биометрических методов защиты информации.

4.1. Описание предметной области

Существует большое разнообразие методов идентификации и многие из них получили широкое коммерческое применение. На сегодняшний день в основе наиболее распространенных технологий верификации и идентификации лежит использование паролей и персональных идентификаторов ( personal identification number - PIN ) или документов типа паспорта, водительских прав. Однако такие системы слишком уязвимы и могут легко пострадать от подделки, воровства и других факторов. Поэтому все больший интерес вызывают методы биометрической идентификации, позволяющие определить личность человека по его физиологическим характеристикам путем распознания по заранее сохраненным образцам.

Диапазон проблем, решение которых может быть найдено с использованием новых технологий, чрезвычайно широк:

- предотвратить проникновение злоумышленников на охраняемые территории и в помещения за счет подделки, кражи документов, карт, паролей;

- ограничить доступ к информации и обеспечить персональную ответственность за ее сохранность;

- обеспечить допуск к ответственным объектам только сертифицированных специалистов;

- процесс распознавания, благодаря интуитивности программного и аппаратного интерфейса, понятен и доступен людям любого возраста и не знает языковых барьеров;

- избежать накладных расходов, связанных с эксплуатацией систем контроля доступа (карты, ключи);

- исключить неудобства, связанные с утерей, порчей или элементарным забыванием ключей, карт, паролей;

- организовать учет доступа и посещаемости сотрудников.

Кроме того, важным фактором надежности является то, что она абсолютно никак не зависит от пользователя. При использовании парольной защиты человек может использовать короткое ключевое слово или держать бумажку с подсказкой под клавиатурой компьютера. При использовании аппаратных ключей недобросовестный пользователь будет недостаточно строго следить за своим токеном, в результате чего устройство может попасть в руки злоумышленника. В биометрических же системах от человека не зависит ничего. Еще одним фактором, положительно влияющим на надежность биометрических систем, является простота идентификации для пользователя. Дело в том, что, например, сканирование отпечатка пальца требует от человека меньшего труда, чем ввод пароля. А поэтому проводить эту процедуру можно не только перед началом работы, но и во время ее выполнения, что, естественно, повышает надежность защиты. Особенно актуально в этом случае использование сканеров, совмещенных с компьютерными устройствами. Так, например, есть мыши, при использовании которых большой палец пользователя всегда лежит на сканере. Поэтому система может постоянно проводить идентификацию, причем человек не только не будет приостанавливать работу, но и вообще ничего не заметит. В современном мире, к сожалению, продается практически все, в том числе и доступ к конфиденциальной информации. Тем более что человек, передавший идентификационные данные злоумышленнику, практически ничем не рискует. Про пароль можно сказать, что его подобрали, а про смарт-карту, что ее вытащили из кармана. В случае же использования биометрической защиты подобной ситуации уже не произойдет.

Выбор отраслей, наиболее перспективных для внедрения биометрии, с точки зрения аналитиков, зависит, прежде всего, от сочетания двух параметров: безопасности (или защищенности) и целесообразности использования именно этого средства контроля или защиты. Главное место по соответствию этим параметрам, бесспорно, занимают финансовая и промышленная сфера, правительственные и военные учреждения, медицинская и авиационная отрасли, закрытые стратегические объекты. Данной группе потребителей биометрических систем безопасности в первую очередь важно не допустить неавторизованного пользователя из числа своих сотрудников к неразрешенной для него операции , а также важно постоянно подтверждать авторство каждой операции . Современная система безопасности уже не может обходиться не только без привычных средств, гарантирующих защищенность объекта, но и без биометрии. Также биометрические технологии используются для контроля доступа в компьютерных, сетевых системах, различных информационных хранилищах, банках данных и др.

Биометрические методы защиты информации становятся актуальней с каждым годом. С развитием техники: сканеров, фото и видеокамер спектр задач, решаемых с помощью биометрии, расширяется, а использование методов биометрии становится популярнее. Например, банки, кредитные и другие финансовые организации служат для их клиентов символом надежности и доверия. Чтобы оправдать эти ожидания, финансовые институты все больше внимание уделяют идентификации пользователей и персонала, активно применяя биометрические технологии. Некоторые варианты использования биометрических методов:

- надежная идентификация пользователей различных финансовых сервисов, в т.ч. онлайновых и мобильных (преобладает идентификация по отпечаткам пальцев, активно развиваются технологии распознавания по рисунку вен на ладони и пальце и идентификация по голосу клиентов, обращающихся в колл-центры);

- предотвращение мошенничеств и махинаций с кредитными и дебетовыми картами и другими платежными инструментами (замена PIN-кода распознаванием биометрических параметров, которые невозможно похитить, "подсмотреть", клонировать);

- повышение качества обслуживания и его комфорта (биометрические банкоматы);

- контроль физического доступа в здания и помещения банков, а также к депозитарным ячейкам, сейфам, хранилищам (с возможностью биометрической идентификации, как сотрудника банка, так и клиента-пользователя ячейки);

- защита информационных систем и ресурсов банковских и других кредитных организаций.

4.2. Биометрические системы защиты информации

Биометрические системы защиты информации - системы контроля доступа, основанные на идентификации и аутентификации человека по биологическим признакам, таким как структура ДНК, рисунок радужной оболочки глаза, сетчатка глаза, геометрия и температурная карта лица, отпечаток пальца, геометрия ладони. Также эти методы аутентификации человека называют статистическими методами, так как основаны на физиологических характеристиках человека, присутствующих от рождения и до смерти, находящиеся при нем в течение всей его жизни, и которые не могут быть потеряны или украдены. Часто используются еще и уникальные динамические методы биометрической аутентификации - подпись, клавиатурный почерк, голос и походка, которые основаны на поведенческих характеристиках людей.

Понятие " биометрия " появилось в конце девятнадцатого века. Разработкой технологий для распознавания образов по различным биометрическим характеристикам начали заниматься уже достаточно давно, начало было положено в 60-е годы прошлого века. Значительных успехов в разработке теоретических основ этих технологий добились наши соотечественники. Однако практические результаты получены в основном на западе и совсем недавно. В конце двадцатого века интерес к биометрии значительно вырос благодаря тому, что мощность современных компьютеров и усовершенствованные алгоритмы позволили создать продукты, которые по своим характеристикам и соотношению стали доступны и интересны широкому кругу пользователей. Отрасль науки нашла свое применение в разработках новых технологий безопасности. Например, биометрическая система может контролировать доступ к информации и хранилищам в банках, ее можно использовать на предприятиях, занятых обработкой ценной информации, для защиты ЭВМ, средств связи и т. д.

Суть биометрических систем сводится к использованию компьютерных систем распознавания личности по уникальному генетическому коду человека. Биометрические системы безопасности позволяют автоматически распознавать человека по его физиологическим или поведенческим характеристикам.

Рис.

4.1.

Описание работы биометрических систем:

Все биометрические системы работают по одинаковой схеме. Вначале, происходит процесс записи, в результате которого система запоминает образец биометрической характеристики. Некоторые биометрические системы делают несколько образцов для более подробного запечатления биометрической характеристики. Полученная информация обрабатывается и преобразуется в математический код. Биометрические системы информационной безопасности используют биометрические методы идентификации и аутентификации пользователей. Идентификация по биометрической системы проходит в четыре стадии:

- Регистрация идентификатора - сведение о физиологической или поведенческой характеристике преобразуется в форму, доступную компьютерным технологиям, и вносятся в память биометрической системы;

- Выделение - из вновь предъявленного идентификатора выделяются уникальные признаки, анализируемые системой;

- Сравнение - сопоставляются сведения о вновь предъявленном и ранее зарегистрированном идентификаторе;

- Решение - выносится заключение о том, совпадают или не совпадают вновь предъявленный идентификатор.

Заключение о совпадении/несовпадении идентификаторов может затем транслироваться другим системам (контроля доступа, защиты информации и т. д), которые далее действуют на основе полученной информации.

Одна из самых важных характеристик систем защиты информации, основанных на биометрических технологиях, является высокая надежность , то есть способность системы достоверно различать биометрические характеристики, принадлежащие разным людям, и надежно находить совпадения. В биометрии эти параметры называются ошибкой первого рода ( False Reject Rate , FRR ) и ошибкой второго рода ( False Accept Rate , FAR ). Первое число характеризует вероятность отказа доступа человеку, имеющему доступ , второе - вероятность ложного совпадения биометрических характеристик двух людей. Подделать папиллярный узор пальца человека или радужную оболочку глаза очень сложно. Так что возникновение "ошибок второго рода" (то есть предоставление доступа человеку, не имеющему на это право) практически исключено. Однако, под воздействием некоторых факторов биологические особенности, по которым производится идентификация личности, могут изменяться. Например, человек может простудиться, в результате чего его голос поменяется до неузнаваемости. Поэтому частота появлений "ошибок первого рода" (отказ в доступе человеку, имеющему на это право) в биометрических системах достаточно велика. Система тем лучше, чем меньше значение FRR при одинаковых значениях FAR . Иногда используется и сравнительная характеристика EER ( Equal Error Rate ), определяющая точку, в которой графики FRR и FAR пересекаются. Но она далеко не всегда репрезентативна. При использовании биометрических систем, особенно системы распознавания по лицу, даже при введении корректных биометрических характеристик не всегда решение об аутентификации верно. Это связано с рядом особенностей и, в первую очередь , с тем, что многие биометрические характеристики могут изменяться. Существует определенная степень вероятности ошибки системы. Причем при использовании различных технологий ошибка может существенно различаться. Для систем контроля доступа при использовании биометрических технологий необходимо определить, что важнее не пропустить "чужого" или пропустить всех "своих".

Рис. 4.2.

Не только FAR и FRR определяют качество биометрической системы. Если бы это было только так, то лидирующей технологией было бы распознавание людей по ДНК, для которой FAR и FRR стремятся к нулю. Но ведь очевидно, что эта технология не применима на сегодняшнем этапе развития человечества. Поэтому важной характеристикой является устойчивость к муляжу, скорость работы и стоимость системы. Не стоит забывать и то, что биометрическая характеристика человека может изменяться со временем, так что если она неустойчива - это существенный минус. Также важным фактором для пользователей биометрических технологий в системах безопасности является простота использования. Человек, характеристики которого сканируются, не должен при этом испытывать никаких неудобств. В этом плане наиболее интересным методом является, безусловно, технология распознавания по лицу. Правда, в этом случае возникают иные проблемы, связанные в первую очередь , с точностью работы системы.

Обычно биометрическая система состоит из двух модулей: модуль регистрации и модуль идентификации.

Модуль регистрации "обучает" систему идентифицировать конкретного человека. На этапе регистрации видеокамера или иные датчики сканируют человека для того, чтобы создать цифровое представление его облика. В результате сканирования чего формируются несколько изображений. В идеальном случае, эти изображения будут иметь слегка различные ракурсы и выражения лица, что позволит получить более точные данные. Специальный программный модуль обрабатывает это представление и определяет характерные особенности личности, затем создает шаблон . Существуют некоторые части лица, которые практически не изменяются с течением времени, это, например, верхние очертания глазниц, области окружающие скулы, и края рта. Большинство алгоритмов, разработанных для биометрических технологий, позволяют учитывать возможные изменения в прическе человека, так как они не используют для анализа области лица выше границы роста волос. Шаблон изображения каждого пользователя хранится в базе данных биометрической системы.

Модуль идентификации получает от видеокамеры изображение человека и преобразует его в тот же цифровой формат, в котором хранится шаблон . Полученные данные сравниваются с хранимым в базе данных шаблоном для того, чтобы определить, соответствуют ли эти изображения друг другу. Степень подобия, требуемая для проверки, представляет собой некий порог, который может быть отрегулирован для различного типа персонала, мощности PC , времени суток и ряда иных факторов.

Идентификация может выполняться в виде верификации, аутентификации или распознавания. При верификации подтверждается идентичность полученных данных и шаблона, хранимого в базе данных. Аутентификация - подтверждает соответствие изображения, получаемого от видеокамеры одному из шаблонов, хранящихся в базе данных. При распознавании, если полученные характеристики и один из хранимых шаблонов оказываются одинаковыми, то система идентифицирует человека с соответствующим шаблоном.

4.3. Обзор готовых решений

4.3.1. ИКАР Лаб: комплекс криминалистического исследования фонограмм речи

Аппаратно-программный комплекс ИКАР Лаб предназначен для решения широкого круга задач анализа звуковой информации, востребованного в специализированных подразделениях правоохранительных органов, лабораториях и центрах судебной экспертизы, службах расследования летных происшествий, исследовательских и учебных центрах. Первая версия продукта была выпущена в 1993 году и явилась результатом совместной работы ведущих аудиоэкспертов и разработчиков программного обеспечения. Входящие в состав комплекса специализированные программные средства обеспечивают высокое качество визуального представления фонограмм речи. Современные алгоритмы голосовой биометрии и мощные инструменты автоматизации всех видов исследования фонограмм речи позволяют экспертам существенно повысить надежность и эффективность экспертиз. Входящая в комплекс программа SIS II обладает уникальными инструментами для идентификационного исследования: сравнительное исследование диктора, записи голоса и речи которого предоставлены на экспертизу и образцов голоса и речи подозреваемого. Идентификационная фоноскопическая экспертиза основывается на теории уникальности голоса и речи каждого человека. Анатомическое факторы: строение органов артикуляции, форма речевого тракта и ротовой полости, а также внешние факторы: навыки речи, региональные особенности, дефекты и др.

Биометрические алгоритмы и экспертные модули позволяют автоматизировать и формализовать многие процессы фоноскопического идентификационного исследования, такие как поиск одинаковых слов, поиск одинаковых звуков, отбор сравниваемых звуковых и мелодических фрагментов, сравнение дикторов по формантам и основному тону, аудитивные и лингвистические типы анализа. Результаты по каждому методу исследования представляются в виде численных показателей общего идентификационного решения.

Программа состоит из ряда модулей, с помощью которых производится сравнение в режиме "один-к-одному". Модуль "Сравнения формант" основан на термине фонетики - форманте, обозначающий акустическую характеристику звуков речи (прежде всего гласных), связанную с уровнем частоты голосового тона и образующую тембр звука. Процесс идентификации с использованием модуля "Сравнения формант" может быть разделен на два этапа: cначала эксперт осуществляет поиск и отбор опорных звуковых фрагментов, а после того как опорные фрагменты для известного и неизвестного дикторов набраны, эксперт может начать сравнение. Модуль автоматически рассчитывает внутридикторскую и междикторскую вариативность формантных траекторий для выбранных звуков и принимает решение о положительной/отрицательной идентификации или неопределенном результате. Также модуль позволяет визуально сравнить распределения выбранных звуков на скаттерограмме.

Модуль "Сравнение Основного Тона" позволяет автоматизировать процесс идентификации дикторов с помощью метода анализа мелодического контура. Метод предназначен для сравнения речевых образцов на основе параметров реализации однотипных элементов структуры мелодического контура. Для анализа предусмотрено 18 типов фрагментов контура и 15 параметров их описания, включая значения минимума, среднего, максимума, скорости изменения тона, эксцесса, скоса и др. Модуль возвращает результаты сравнения в виде процентного совпадения для каждого из параметров и принимает решение о положительной/отрицательной идентификации или неопределенном результате. Все данные могут экспортироваться в текстовый отчет.

Модуль автоматической идентификации позволяет производить сравнение в режиме "один-к-одному" с использованием алгоритмов:

- Спектрально-форматный;

- Статистика основного тона;

- Смесь Гауссовых распределений;

Вероятности совпадения и различия дикторов рассчитываются не только для каждого из методов, но и для их совокупности. Все результаты сравнения речевых сигналов двух файлах, получаемые в модуле автоматической идентификации, основаны на выделении в них идентификационно значимых признаков и вычислении меры близости между полученными наборами признаков и вычислений меры близости полученных наборов признаков между собой. Для каждого значения этой меры близости во время периода обучения модуля автоматического сравнения были получены вероятности совпадения и различия дикторов, речь которых содержалась в сравниваемых файлах. Эти вероятности были получены разработчиками на большой обучающей выборке фонограмм: десятки тысяч дикторов, различные каналы звукозаписи, множество сессий звукозаписи, разнообразный тип речевого материала. Применение статистических данных к единичному случаю сравнения файл-файл требует учета возможного разброса получаемых значений меры близости двух файлов и соответствующей ей вероятности совпадения/различия дикторов в зависимости от различных деталей ситуации произнесения речи. Для таких величин в математической статистике предложено использовать понятие доверительного интервала. Модуль автоматического сравнения выводит численные результаты с учетом доверительных интервалов различных уровней, что позволяет пользователю увидеть не только среднюю надежность метода, но и наихудший результат, полученный на обучающей базе. Высокая надежность биометрического движка, разработанного компанией ЦРТ, была подтверждена испытаниями NIST (National Institute of Standards and Technology)

Понятие «биометрия» охватывает комплекс различных методов и технологий, позволяющих идентифицировать человека по его биологическим параметрам. Биометрия основана на том, что каждый человек обладает индивидуальным набором физиологических, психосоматических, личностных и прочих характеристик. Например, к физиологическим параметрам можно отнести папиллярные узоры пальцев, рисунок радужной оболочки глаза и т. д.

С возникновением вычислительной техники появились устройства, способные надёжно обрабатывать биометрические данные практически в реальном времени, используя при этом специальные алгоритмы. Это послужило толчком в развитии биометрических технологий. В последнее время сферы их применения постоянно расширяются. На рис. 1 представлены некоторые области применения биометрии.

Биометрические параметры

Биометрическая идентификация (БИ) может использовать различные параметры, которые условно можно разделить на 2 типа: статические и динамические (рис. 2).

Статические параметры определяют «материальные» характеристики человека как физического объекта, обладающего определённой формой, весом, объёмом и т.д. Эти параметры вообще не меняются или мало меняются в зависимости от возраста человека (это правило может нарушаться только в детском возрасте). Однако не все статические параметры могут использоваться, когда идентификация человека должна проводиться быстро (например, в системах контроля доступа). Очевидно, что анализ ДНК требует довольно существенных временных затрат и вряд ли в ближайшее время будет широко задействован в системах контроля доступа.

Динамические параметры в большей степени описывают поведенческие или психосоматические характеристики человека. Эти параметры могут довольно сильно меняться как в зависимости от возраста, так и при изменяющихся внешних и внутренних факторах (нарушениях здоровья и т.д.). Однако существуют области применения, в которых использование динамических параметров очень актуально, например, при проведении графологических экспертиз или для идентификации человека по голосу.

Достоинства, недостатки и особенности БИ в СКУД

В настоящее время в подавляющем большинстве биометрических систем контроля досту-па используются статические параметры. Из них наиболее распространённым параметром явля-ются отпечатки пальцев.

Основными преимуществами использования БИ в СКУД (по сравнению с ключами доступа или проксимити-картами) являются:

- трудности подделки идентификационного параметра;

- невозможность утери идентификатора;

- невозможность передачи идентификатора другому человеку.

Наиболее эффективно перечисленные достоинства используются при организации на основе биометрических систем контроля доступа дополнительного уровня безопасности, т.е. при использовании таких систем совместно с ключами доступа или проксимити-картами.

Наряду с описанными преимуществами существуют определённые ограничения в примене-нии биометрических систем, связанные с «неточностью» или «размытостью» биометрических параметров. Если при использовании проксимити-карты достаточно проверить 2 цифровых кода на полную идентичность, то при сравнении измеренного биометрического параметра с эталонным значением необходимо применять специальные, довольно сложные алгоритмы корреляционного анализа и нечёткой («fuzzy») логики. Это вызвано тем, что при повторном считывании отпечатка пальца или распознавании лица сканер никогда не получит два абсолютно одинаковых изображения. Для решения этой проблемы вместо отсканированных образов используются специальные цифровые модели или шаблоны.

Таким образом, в БИ всегда есть вероятность ошибок двух основных видов:

- ложный отказ в доступе (коэффициент FRR - False Rejection Rate), когда СКУД не распознаёт (не пропускает) человека, который зарегистрирован в системе,

- ложная идентификация (коэффициент FAR - False Acceptance Rate), когда СКУД «путает» людей, пропуская человека, который не зарегистрирован в системе, то есть распознаёт его как «своего».

Ситуация осложняется тем, что эти два типа ошибок являются взаимозависимыми. Так, при улучшении параметра FAR, автоматически ухудшится параметр FRR. Другими словами, чем более тщательно система пытается произвести распознавание, чтобы не пропустить «чужого» сотрудника, тем с большей вероятностью она «не узнает своего» (то есть зарегистрированного) сотрудника. Поэтому на практике всегда имеет место некий компромисс между коэффициентами FAR и FRR.

Кроме коэффициентов ошибок идентификации, немаловажным параметром оценки эффективности биометрических систем является скорость идентификации. Это важно, например, на проходных предприятий, когда в короткий промежуток времени через систему проходит большое количество сотрудников. Время срабатывания зависит от многих факторов: метода идентификации, сложности шаблона, количества сотрудников в эталонной базе и т.д. Очевидно, что время срабатывания также коррелирует и с надёжностью идентификации – чем более «тщателен» алгоритм идентификации, тем больше система тратит времени на эту процедуру.

Структура биометрической СКУД

Структура биометрической системы доступа включает следующие основные элементы и функции:

- устройство считывания - сканирует биометрический параметр;

- локальная база биометрических параметров - содержит биометрические шаблоны, используемые для идентификации;

- блок идентификации - реализует алгоритм последовательного сравнения считанного шаблона с шаблонами, хранящимися в локальной базе (принцип сравнения «1:N»);

- локальная база стандартных ключей - содержит коды проксимити-карт, PIN-коды, используемые при выборе шаблона для верификации;

- блок верификации - реализует сравнение считанного шаблона с заданным эталонным шаблоном, выбираемым по локальной базе стандартных ключей (сравнение «1:1»);

- информационные интерфейсы RS-485, Ethernet, USB - для информационного обмена;

- сигнальные интерфейсы - обеспечивают приём сигналов от датчиков контактов двери, кнопки «Выход»;

- исполнительные органы - реле, обеспечивающие управление электромеханическими замками и пр.

Описанная структура конструктивно может быть реализована различными способами. При встраивании считывателя отпечатка пальца в панель ноутбука роль остальных элементов выполняет «железо» и программное обеспечение компьютера. Часто на практике применяются распределённые системы с вынесенным биометрическим считывателем, устанавливаемым на границе зоны доступа, в то время как остальные элементы располагаются внутри этой охраняемой зоны. Не менее широко распространены решения, где все элементы биометрической системы выполнены как единый модуль - биометрический контроллер доступа.

Контроллер C2000-BIOAccess-F18 в составе ИСО «ОРИОН»

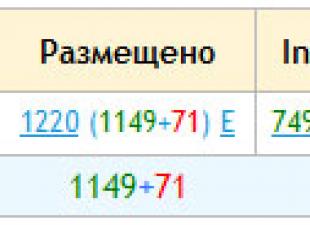

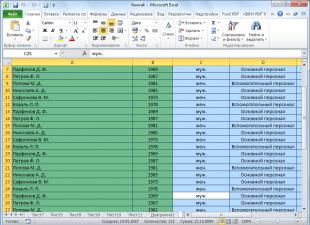

Для развития СКУД на базе ИСО «Орион» в программное обеспечение АРМ «Орион Про» была включена поддержка биометрического контроллера C2000-BIOAccess-F18 (рис. 3).

Этот контроллер предназначен для управления доступом с идентификацией по отпечат-кам пальцев. Он оснащён оптическим считывателем для сканирования пальца, обеспечивает хра-нение в локальной базе 2500 шаблонов для идентификации, при этом время идентификации не превышает 1 с. Величины коэффициентов эффективности распознавания FAR и FRR составляют порядка 1% и 0,001% соответственно. Контроллер может подключаться к ИСО «ОРИОН» двумя способами: по информационному интерфейсу RS-485 и по Ethernet (рис. 4).

Возможность подключения контроллера по сети Ethernet позволяет, при наличии «защищённой» локальной сети, без дополнительных затрат на кабельные линии связи организовать СКУД с биометрической идентификацией. Такая система может легко распределяться по зданию или комплексу зданий в соответствии с топологией локальной сети. Вместе с тем, при необходимости, остаётся возможность подключения биометрического контроллера по выделенной магистрали RS-485.

Встроенные в контроллер реле обеспечивают управление электромеханическим замком и сиреной, кроме этого имеются входы для подключения датчика двери и кнопки «Выход». Нали-чие в контроллере клавиатуры и встроенного считывателя смарт-карт позволяет обеспечить работу СКУД в режимах верификации по разным комбинациям параметров доступа, например «карта+палец», «код +палец». В этих режимах контроллер не производит сравнение отпечатка по всей локальной базе шаблонов, а сравнивает считанный отпечаток с единственным шаблоном, который привязан к коду карты доступа или PIN-коду.

Таким образом, контроллер C2000-BIOAccess-F18 представляет собой законченное решение для контроля и управления доступом в зоне с одной дверью. Наиболее эффективно этот контроллер может использоваться в зонах доступа во внутренние помещения здания с повышенными требованиями по безопасности: банковские хранилища, спецобъекты, помещения повышенной секретности и т.д.

Процедуры и сценарии в ИСО «ОРИОН» с контроллером C2000-BIOAccess-F18

Для регистрации нового пользователя в контроллере предусмотрен специальный режим регистрации отпечатка пальца. При этом для повышения надежности требуется трёхкратное сканирование пальца, в результате чего контроллер формирует цифровой шаблон. Размер одного шаблона составляет около 500 байт.

Все шаблоны отпечатков пальцев (биометрические ключи), так же, как и обычные ключи, хранятся в центральной базе данных ИСО «ОРИОН». При конфигурировании уровней доступа администратором системы каждый контроллер «привязывается» к определённому уровню доступа, и, таким образом, в его локальную (встроенную) базу шаблонов отпечатков пальцев впоследствии будут записаны шаблоны только тех сотрудников, которые имеют соответствующий уровень доступа.

Если один уровень доступа соответствует нескольким зонам доступа, то возникает необходимость регистрации пользователя во всех контроллерах с таким уровнем доступа. Для решения подобных задач (регистрации, обновления или удаления пользователей) АРМ «Орион Про» обеспечивает возможность автоматического обмена информацией по всем контроллерам, входящим в конкретный уровень доступа.

Стандартный сценарий администрирования СКУД в ИСО «ОРИОН» с биометрическими контроллерами выглядит следующим образом:

- выделяется отдельный биометрический контроллер для регистрации сотрудников (он может быть установлен, например, в отделе кадров предприятия);

- после успешного прохождения процедуры регистрации шаблон отпечатка пальца (биометрический ключ) зарегистрированного сотрудника автоматически сохраняется в центральной базе данных системы;

- администратор базы данных предоставляет сотруднику (то есть его биометрическому ключу) конкретные права доступа, и система «привязывает» этот ключ к заданным уровням доступа;

- система анализирует уровень доступа биометрического ключа и автоматически записывает этот ключ (цифровой шаблон отпечатка пальца) во все контроллеры, управляющие дверями, входящими в заданный уровень доступа.

При удалении сотрудника (например, при его увольнении) достаточно удалить из администратора базы данных его биометрический ключ, и система автоматически удалит этот биометрический ключ из всех контроллеров данного уровня доступа.

Такой подход является удобным и достаточно универсальным, что позволяет с успехом использовать его практически во всех организациях.

Таким образом, развитие системы контроля доступа в ИСО «ОРИОН» за счёт применения биометрической идентификации на базе контроллера C2000-BIOAccess-F18 расширяет функциональные возможности как автономной СКУД, так и интегрированной системы в целом, позволяя реализовать повышенные требования к уровню безопасности или, при необходимости, отказаться от использования ключей доступа и проксимити-карт.

Михайлов Алексей Алексеевич

начальник сектора отдела ФКУ НИЦ «Охрана» МВД России, подполковник полиции,

Колосков Алексей Анатольевич

старший научный сотрудник ФКУ НИЦ «Охрана» МВД России, подполковник,

Дронов Юрий Иванович

старший научный сотрудник ФКУ НИЦ «Охрана» МВД России

ВСТУПЛЕНИЕ

В настоящее время наблюдается бурное развитие биометрических систем контроля и допуска (далее биометрии) как за рубежом, так и в России. Действительно, использование биометрии для целей охраны чрезвычайно привлекательно. Любой ключ, таблетку - TouchMemory, Proxy-карту или другой материальный идентификатор можно украсть, сделать дубликат и таким образом получить доступ к объекту охраны.

Цифровой ПИН-код (вводится человеком с помощью клавиатуры) можно зафиксировать с помощью банальной видеокамеры, и потом есть возможность шантажа человека или угрозы физического воздействия на него с целью получения значения кода. Редко кто из читателей, на собственном опыте или на опыте своих знакомых, не сталкивался с таким способом мошенничества. Появился даже термин, обозначающий данный способ изъятия честно заработанных денег у граждан, - скимминг (от англ. skim - снимать сливки).

Биометрический идентификатор невозможно украсть или получить путем шантажа, что делает в перспективе его очень привлекательным для целей охраны и доступа. Правда, можно попытаться создать имитатор биологического признака человека, но тут должна проявить себя в полной мере биометрическая система и отвергнуть подделку.

Вопрос «обхода» биометрических систем - это большая и отдельная тема, и в рамках этой статьи мы не будем ее затрагивать, да и создать имитатор биологического признака человека - непростая задача.

Особенно отрадно отметить активное развитие данного направления охранной техники в России. Например, «Русское общество содействия развитию биометрических технологий, систем и коммуникаций» существует с 2002 года.

Существует и технический комитет по стандартизации ТК 098 «Биометрия и биомониторинг», который работает достаточно плодотворно (выпущено более 30 ГОСТ, см.: http://www.rusbiometrics.com/), но нас, как пользователей, больше всего интересует ГОСТ Р ИСО/МЭК19795-1-2007 «Автоматическая идентификация. Идентификация биометрическая. Эксплуатационные испытания и протоколы испытаний в биометрии. Часть 1. Принципы и структура».

ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ

Для того чтобы понимать, о чем пишут в нормативных документах, необходимо определиться в терминах и определениях. Чаще всего по своему физическому принципу пишут об одном и том же, но называют совершенно иначе. Итак, о наиболее значимых параметрах в биометрии:

VERIFICATION (верификация) - процесс, при котором происходит сравнение представленного пользователем образца с шаблоном, зарегистрированным в базе данных (ГОСТ Р ИСО/МЭК19795-1-2007). Здесь принципиальным является, что один образец сравнивается с одним шаблоном (сравнение один к одному с биометрическим шаблоном), поэтому любая биометрическая система будет иметь лучшие показатели для верификации по сравнению с идентификацией.

IDENTIFICATION (идентификация) - процесс, при котором осуществляется поиск в регистрационной базе данных и предоставляется список кандидатов, содержащих от нуля до одного или более идентификаторов (ГОСТ Р ИСО/МЭК19795-1-2007). Здесь принципиальным является, что один образец сравнивается со многими шаблонами (сравнение один ко многим), и ошибка системы многократно возрастает. Идентификация становится наиболее критичным параметром для систем биометрии, основанной на распознавании характерных черт лица человека. Для машины лица людей практически идентичны.

FAR (False Acceptance Rate) - вероятность несанкционированного допуска (ошибка первого рода), выраженное в процентах число допусков системой неавторизованных лиц (имеется в виду верификация). Вероятностные параметры выражаются или в абсолютных величинах (10-5), для параметра FAR это означает, что 1 человек из 100 тыс. будет несанкционированно допущен, в процентах данное значение будет (0,001%).

ВЛД - вероятность ложного допуска (FAR), (ГОСТ Р ИСО/МЭК19795-1-2007).

FRR (False Rejection Rate) - вероятность ложного задержания (ошибка второго рода), выраженное в процентах число отказов в допуске системой авторизованных лиц (имеется в виду верификация).

ВЛНД - вероятность ложного недопуска (FRR), (ГОСТ Р ИСО/МЭК19795-1-2007).

FMR (False Match Rate) - вероятность ложного совпадения параметров. Где-то мы это уже читали, см. FAR, но в данном случае один образец сравнивается со многими шаблонами, заложенными в базу данных, т.е. происходит идентификация.

ВЛС - вероятность ложного совпадения (FMR), (ГОСТ Р ИСО/МЭК19795-1-2007).

FNMR (False Non-Match Rate) - вероятность ложного несовпадения параметров, в данном случае один образец сравнивается со многими шаблонами, заложенными в базу данных, т.е. происходит идентификация.

ВЛНС - вероятность ложного несовпадения (FNMR), (ГОСТ Р ИСО/МЭК19795-1-2007).

Параметры (как и остальные перечисленные выше) взаимосвязаны (рис. 1). Меняя порог FAR и FRR - «чувствительности» биометрической системы, мы одновременно изменяем их, выбирая требуемое соотношение. Действительно, можно так настроить биометрическую систему, что она с большой долей вероятности будет пропускать зарегистрированных пользователей, но и с достаточной долей вероятности будет пропускать и незарегистрированных пользователей. Поэтому данные параметры должны быть указаны одновременно для биометрической системы.

Рис. 1. Графики FAR и FRR

Если указывается только один параметр, то вас, как пользователя, это должно насторожить, поскольку таким образом очень легко завысить параметры в сравнении с конкурентом. Утрируя, можно сказать, что самый низкий коэффициент FAR будет иметь неработающая система, уж точно она никого несанкционированно не допустит.

Более или менее объективным параметром биометрической системы является коэффициент EER.

Коэффициент EER (равный уровень ошибок) - это коэффициент, при котором обе ошибки (ошибка приема и ошибка отклонения) эквивалентны. Чем ниже коэффициент EER, тем выше точность биометрической системы.

Для параметров FMR и FNMR строят аналогичный график (рис. 2). Обратите внимание, что этот график всегда должен иметь привязку к объему базы данных (обычно числа выбирают с шагом 100, 1000, 10000 шаблонов и т.д.).

Рис. 2. Графики FMR и FNMR

КОО - кривая компромиссного определения ошибки (англ. DET - detection error trade-off curve; DET curve). Модифицированная кривая рабочей характеристики, по осям которой отложены вероятности ошибки (ложноположительная - по оси X и ложноотрицательная - по оси У), (ГОСТ Р ИСО/МЭК19795-1-2007).

Кривую КОО (DET) используют для построения графика вероятностей ошибок сравнения (ВЛНС (FNMR) в зависимости от ВЛС (FMR)), вероятностей ошибок принятия решения (ВЛНД (FRR) в зависимости от ВЛД (FAR)) (рис. 3-4) и вероятностей идентификации на открытом множестве (ВЛОИ в зависимости от ВЛПИ), (ГОСТ Р ИСО/МЭК19795-1-2007).

Рис. 3. График DET

Рис. 4. Пример кривых КОО (ГОСТ Р ИСО/МЭК19795-1-2007)

Графики, отображающие качество работы биометрических систем, достаточно многочисленны, иногда создается впечатление, что их назначение - запутать доверчивого пользователя. Существуют еще РХ -кривая рабочей характеристики (англ. ROC - receiver operating characteristic curve) (рис. 5-6), и, конечно, вы понимаете, что это далеко не последние кривые и зависимости, которые существуют в биометрии, но для ясности вопроса не будем на них останавливаться.

Рис. 5. Пример набора кривых РХ (ГОСТ Р ИСО/МЭК19795-1-2007)

Рис. 6. Пример ROC-кривой

Кривые РХ (ROC) не зависят от порога, что позволяет проводить сравнение эксплуатационных характеристик различных биометрических систем, используемых в аналогичных условиях, или одной биометрической системы, используемой в различных условиях окружающей среды.

Кривые РХ (ROC) используют для изображения эксплуатационных характеристик алгоритма сравнения (1 - ВЛНС в зависимости от ВЛС), (1 - FNMR в зависимости от FMR), эксплуатационных характеристик биометрических систем верификации (1 - ВЛНД в зависимости от ВЛД), (1 - FRR в зависимости от FAR), а также эксплуатационных характеристик биометрических систем идентификации на открытом множестве (вероятность идентификации в зависимости от ВЛПИ).

Примечание: ВЛПИ - вероятность ложноположительной идентификации (англ. FPIR - false-positive identification-error rate), т.е. доля транзакций идентификации незарегистрированных в системе пользователей, в результате которых возвращается идентификатор (ГОСТ Р ИСО/МЭК19795-1-2007).

1) Параметры FAR (ВЛД), FRR (ВЛНД) и FMR (ВЛС) FNMR (ВЛРС) имеет смысл рассматривать только в совокупности.

2) Чем ниже коэффициент EER, тем выше точность биометрической системы.

3) Хорошим тоном для биометрической системы является наличие графиков DET (КОО) и ROC (РХ).

ГРАНИЦЫ ПАРАМЕТРОВ FAR И FRR БИОМЕТРИЧЕСКИХ СИСТЕМ

Теперь давайте прикинем, какие параметры FAR и FRR должны быть у биометрических систем. Обратимся за аналогией к требованиям для цифрового кодонаборни-ка. Согласно ГОСТ число значимых десятичных цифр должно быть не менее 6, т.е. диапазон 0-999999, или 107 вариантов кода. Тогда вероятность FAR - 10-7, а вероятность FRR определяется работоспособностью системы, т.е. стремится к нулю.

В банкоматах используется 4-разрядный десятичный код (что не соответствует ГОСТ), и тогда FAR будет составлять 10-5. Возьмем FAR= 10-5 за определяющий параметр. Какое значение можно взять за приемлемое для FRR? Это зависит от задач биометрической системы, но нижняя граница должна находиться в диапазоне 10-2, т.е. вас, как легального пользователя, система не допустит только один раз из ста попыток. Для систем с большой пропускной способностью, например, проходная завода, это значение должно быть 10-3, иначе не понятно назначение биометрии, если мы не избавились от «человеческого» фактора.

Многие биометрические системы заявляют похожие и даже на порядок лучшие характеристики, но поскольку наши величины являются вероятностными, то необходимо указывать доверительный интервал этой величины. С этого момента производители биометрии предпочитают не вдаваться в подробности и не указывать данный параметр.

Если методика расчета, схема эксперимента и доверительный интервал не указаны, то по умолчанию подразумевается действие правила «тридцати», которое выдвинул J. F. Poter в работе «On the 30 error criterion)) (1997).

Об этом же говорит и ГОСТ Р ИСО/ МЭК19795-1-2007. В правиле «тридцати» утверждается, что для того, чтобы с доверительной вероятностью 90% истинная вероятность ошибки находилась в диапазоне ±30% от установленной вероятности ошибки, должно быть зарегистрировано не менее 30 ошибок. Например, если получены 30 ошибок ложного несоответствия в 3000 независимых испытаниях, можно с доверительной вероятностью 90% утверждать, что истинная вероятность ошибки находится в диапазоне от 0,7% до 1,3%. Правило следует непосредственно из биноминального распределения при независимых испытаниях и может применяться с учетом ожидаемых эксплуатационных характеристик для выполнения оценки.

После этого следует логичный вывод: чтобы получить величину ложного доступа в 10-5, нужно провести 3х106 опытов, что практически невозможно осуществить физически при реальном тестировании биометрической системы. Вот тут нас начинают мучить смутные сомнения.

Остается надеяться, что такое тестирование было проведено в лаборатории путем сравнения шаблонов вводимых биометрических признаков с шаблонами базы данных системы. Лабораторные испытания позволяют достаточно корректно оценить надежность заложенных алгоритмов обработки данных, но не реальную работу системы. Лабораторные испытания исключают такие воздействия на биометрическую систему, как электромагнитные наводки (актуально для всех систем биометрии), за-пыление или загрязнение контактных или дистанционных устройств считывания биометрического параметра, реальное поведение человека при взаимодействии с устройствами биометрии, недостаток или избыток освещения, периодическое изменение освещенности и т.д., да мало ли, что еще может повлиять на такую сложную систему, как система биометрии. Если бы человек мог заранее предугадать все негативно-действующие факторы, то можно было бы и не проводить натурные испытания.

Из опыта работы с другими охранными системами можем утверждать, что даже эксплуатация охранной системы в течение 45 суток не выявляет большинство скрытых проблем, и только опытная эксплуатация в течение 1-1,5 лет позволяет их устранить. У разработчиков существует даже термин - «детские болезни». Любая система должна ими переболеть.

Таким образом, кроме лабораторных испытаний необходимо проводить и натурные испытания, естественно, что оценки доверительных интервалов при меньшем количестве опытов должны оцениваться по другим методикам.

Обратимся к учебнику Е.С. Вентцель «Теория вероятностей» (М.: «Наука», 1969. С. 334), который утверждает, если вероятность Р очень велика или очень мала (что несомненно соответствует реальным результатам измерения вероятностей для биометрических систем), доверительный интервал строят, исходя не из приближенного, а из точного закона распределения частоты. Нетрудно убедиться, что это есть биномиальное распределение. Действительно, число появлений события А в n-опытах распределено по биномиальному закону: вероятность того, что событие А появится ровно m раз, равна

![]()

а частота р* есть не что иное, как число появлений события, деленное на число опытов.

В данном труде приводится графическая зависимость доверительного интервала от количества проведенных опытов (рис. 7) для доверительной вероятности b = 0,9.

Рис. 7. Графическая зависимость доверительного интервала от количества проведенных опытов

Рассмотрим пример. Мы провели 100 натурных опытов, из которых получили вероятность события равную 0,7. Тогда по оси абсцисс откладываем значение частоты р* = 0,7, проводим через эту точку прямую, параллельную оси ординат, и отмечаем точки пересечения прямой с парой кривых, соответствующих данному числу опытов n = 100; проекции этих точек на ось ординат и дадут границы р1 = 0,63, р2 = 0,77 доверительного интервала.

Для тех случаев, когда точность построения графического метода недостаточна, можно воспользоваться достаточно детальными табличными зависимостями (рис. 8) доверительного интервала, приведенными в труде И.В. Дунина-Барковского и Н.В. Смирнова «Теория вероятностей и математическая статистика в технике» (М.: Государственное издательство технико-теоретической литературы, 1955). В данной таблице х-числитель, n-знаменатель частости. Вероятности умножены на 1000.

Рассмотрим пример. Мы провели 204 натурных опытов, из которых событие произошло 4 раза. Вероятность Р = 4/204 = 0,0196, границы доверительного интервала р1 = 0,049, р2= 0,005.

Теоретически подразумевается, что заявленные в документации параметры должны быть подтверждены сертификатами. Однако в России почти во всех областях жизни действует институт добровольной сертификации, поэтому сертифицируют на те требования, на которые хотят или могут получать сертификат.

Берем первый попавшийся сертификат на биометрическую систему, и видим 6 наименований ГОСТ, из которых ни один не содержит перечисленные выше параметры. Слава богу, что они хоть относятся к охранной технике и нормам безопасности. Это еще не самый худший вариант, приходилось встречать приемники и передатчики радиосистем передачи данных (РСПИ), сертифицированные как электрические машины.

Рис. 8. Фрагмент табличной зависимости доверительного интервала от количества проведенных опытов для доверительной вероятности b = 0,95

САМОЕ ГЛАВНОЕ ИЗ ПЕРЕЧИСЛЕННОГО

1) Параметры FAR (ВЛД) должны быть не ниже 10-5, а FRR (ВЛНД) должны находиться в диапазоне 10"2-10"3.

2) Не стоит безоговорочно доверять указанным в документации вероятностным параметрам, их можно воспринимать только как ориентир.

3) Кроме лабораторных испытаний необходимо проводить и натурные испытания биометрических систем.

4) Необходимо попытаться получить от разработчика, производителя, продавца как можно больше информации о реальных биометрических параметрах системы и методике их получения.

5) Не ленитесь расшифровывать, на какие ГОСТ(ы) и пункты ГОСТ(ов) сертифицирована биометрическая система.

В продолжение начатой темы о реальных системах биометрической идентификации предлагаем поговорить в статье «Основные биометрические системы».

ЛИТЕРАТУРА

- http://www.1zagran.ru

- http://fingerprint.com.ua/

- http://habrahabr.ru/post/174397/

- http://sonda.ru/

- http://eyelock.com/index.php/ products/hbox

- http://www.bmk.spb.ru/

- http://www.avtelcom.ru/

- http://www.nec.com/en/global/ solutions/security/products/ hybrid_finger.html

- http://www.ria-stk.ru/mi «Мир измерений» 3/2014

- http://www.biometria.sk/ru/ principles-of-biometrics.html

- http://www.biometrics.ru

- http://www.guardinfo.ru/«Система физической защиты (СФЗ) ядерных материалов и ядерно-опасных объектов»

- http://cbsrus.ru/

- http: www.speechpro.ru

- Poter J F. On the 30 error criterion. 1997.

- ГОСТ Р ИСО/МЭК19795-1-2007. Автоматическая идентификация. Идентификация биометрическая. Эксплуатационные испытания и протоколы испытаний в биометрии. Часть 1. Принципы и структура.

- Болл Р.М., Коннел Дж. Х., Ратха Н.К., Сеньор Э.У. Руководство по биометрии. М.: ЗАО «РИЦ Техносфера», 2006.

- Симончик К.К., Белевитин Д.О., Матвеев Ю.Н., Дырмовский Д.В. Доступ к интернет-банкингу на основе бимодальной биометрии // Мир измерений. 2014. № 3.

- 19. Дунин-Барковский И.В., Смирнов Н.В. Теория вероятностей и математическая статистика в технике. М.: Государственное издательство технико-теоретической литературы, 1955.

Модуль поиска не установлен.

Внедрение биометрических технологий идентификации личности - веяние времени

Сергей Курбатов

Очевидно, что в условиях существующих и вероятных угроз террористических атак, иных незаконных действий и акций, затрагивающих экономические, информационные и иные права и свободы граждан, общества и государства, возрастает значимость идентификации личности человека.

Считается, что биометрические технологии являются наиболее надежными и приспособленными для массовой идентификации.

В идеальном случае использование биометрической информации позволяет осуществлять поиск и опознание личности более точно, нежели при помощи ставших привычными фотографий.

Введение

Поиск и опознание личности предусматривает использование биометрического контроля доступа - автоматизированного метода, с помощью которого путем проверки (исследования) уникальных физиологических особенностей или поведенческих характеристик человека осуществляется его идентификация.

Важным преимуществом идентификации на основе биометрических параметров является теоретическая возможность ее полной автоматизации. Для этого требуется лишь создать базу биометрических "слепков" и соединить ее со считывающим устройством (сенсором).

Физиологические особенности, например, такие как папилярный узор пальца, геометрия ладони или рисунок (модель) радужной оболочки глаза, являются постоянными физическими характеристиками человека. Данный тип измерений (проверки) практически неизменен, так же как и сами физиологические характеристики.

Поведенческие же характеристики, такие как подпись, голос или клавиатурный почерк, находятся под влиянием как управляемых действий, так и менее управляемых психологических факторов. Поскольку поведенческие характеристики могут изменяться с течением времени, зарегистрированный биометрический образец должен обновляться при каждом его использовании. Хотя биометрия, основанная на поведенческих характеристиках, менее дорога и представляет меньшую угрозу для пользователей, физиологические черты позволяют осуществить большую точность идентификации личности и ее безопасность. В любом случае, оба метода обеспечивают значительно более высокий уровень идентификации, чем сами по себе пароли или карты.

Реализация крупных биометрических проектов на государственном уровне, как ответ на террористические и иные угрозы, разрушила негативный ореол вокруг технологий идентификации личности, что сделало их привлекательными для коммерческого использования корпоративными клиентами.

Биометрические технологии в мире для мира

Системы биометрического контроля в нынешнем неспокойном мире являются суровой реальностью. Еще недавно установленные в общественных местах системы идентификации человека по отпечаткам пальцев, радужной оболочке глаза, голосу или внешности представлялись чем-то фантастическим и даже зловещим - этаким символом наступающего тоталитарного будущего. Сегодня это уже реальность, которая никого не пугает, в том числе и в России. Так, 9 апреля представители аэропорта "Домодедово" сообщили о внедрении комплекса биометрического контроля в терминалах аэропорта . Сейчас система используется для ограничения доступа в служебные помещения, но её предполагается задействовать и для регистрации пассажиров. Аналогичные системы после известной трагедии в Беслане в ближайшее время будут внедрены и в других аэропортах России.

В США и Европе развертывание систем биометрического контроля началось лишь немногим ранее. С 5 января 2004 года прибывающие в США иностранцы обязаны проходить процедуру идентификации личности, основанную на использовании биометрической информации. С октября 2004 года при пересечении границы США въезжающий будет обязан приложить ладонь к специальному сенсору, а система сверит отпечаток с имеющимся в базе для подтверждения личности пассажира. Новые правила коснутся лишь 5% въезжающих (процедуру дактилоскопии не проходят граждане стран, где действует режим безвизового въезда в США) . Несмотря на это, представители министерства безопасности США считают эти меры ключевыми для предотвращения террористических атак.

С этого года в Италии на смену существующим выездным документам придет новый электронный паспорт. От старого он отличается тем, что содержит чип с учетными данными, отпечатки пальцев и фотографию владельца. МВД Германии планирует к концу этого года установить систему сканирования глазной радужной оболочки в аэропорту Франкфурта.

Следующим шагом должно стать дополнение биометрической информацией паспортов граждан стран ЕС, что планируется сделать в течение ближайших трёх лет. Планы внедрения с 2006 г. биометрических загранпаспортов есть и у России .

Всего на программу перевода населения Европы на технологию идентификации личности с помощью биометрической технологии выделено 140 миллионов евро . Переход на документы нового поколения, по прогнозам, займет не менее 5 лет.

В Израиле введена биометрическая система пограничного контроля за входом и выходом с территории сектора Газа палестинских рабочих.

Биометрические паспорта собирается вводить и Япония. Она также намерена для обеспечения безопасности оснастить международные аэропорты и другие пункты транспортных перевозок оборудованием с использованием технологии биометрии.

В Объединенных Арабских Эмиратах с 2001 года действует национальная биометрическая система пограничного контроля, позволившая предотвратить въезд 4300 человек по поддельным документам .

Применение биометрической идентификации в целях обеспечения государственной, общественной и коммерческой безопасности становится массовым. Настороженность, которую проявляли люди в этом вопросе ранее, опасаясь нарушения своих прав, уступила место трезвому расчету. Все постепенно понимают, что о грядущем тотальном контроле говорить не приходится: системы биометрической идентификации всего лишь займут свою нишу среди прочих систем безопасности.

Области применения биометрических решений

Выделим в первую очередь области, в которых биометрия уже нашла свое применение и активно используется на протяжении нескольких лет, и отдельно опишем новые перспективные направления использования. Области применения и основные характеристики биометрических решений приведены в табл.1. .

| № п/п |

Области применения | Основные характеристики |

|---|---|---|

| 1. | Компьютер-ная безопас-ность | В данной области биометрия используется для замены (иногда для усиления) стандартной процедуры входа в различные программы по паролю, смарт-карте, таблетке touch-memory и т.д. Самым распространенным решением на базе биометрических технологий является идентификация (или верификация) по биометрическим характеристикам в корпоративной сети или при входе на рабочую станцию (персональный компьютер, ноутбук и т.д.). |

| 2. | Торговля | Основные направления:>br>- в магазинах, ресторанах и кафе биометрические идентификаторы используются либо непосредственно как средство идентификации покупателя и последующего снятия денег с его счета, либо для подтверждения права покупателя на какие-либо скидки и другие льготы; - в торговых автоматах и банкоматах как средство идентификации человека взамен магнитных карточек или в дополнение к ним; - в электронной коммерции биометрические идентификаторы используются как средства удаленной идентификации через Интернет, что значительно надежнее паролей, а в сочетании со средствами крипто-графии дает электронным транзакциям очень высокий уровень защиты. |

| 3. | Системы СКУД | В системах контроля и управления доступом (СКУД) с сетевой архитектурой, когда в здании есть несколько входов, оборудованных биометрическими замками, шаблоны биометрических характеристик всех сотрудников хранятся централизованно, вместе с информацией о том, кому и куда (и, возможно, когда) разрешен вход. В СКУД реализуются следующие технологии распознавания: отпечаток пальца, лицо, форма руки, ра-дужная оболочка глаза, голос. |

| 4. | Системы АДИС | Основным назначением систем гражданской идентификации и автоматизированных дактилоскопических информационных систем (АДИС) является управление правами, которые предоставлены государством гражданам и иностранцам. Права гражданства, голосования, места жительства или работы для иностранцев, право получать социальное обеспечение и т.д. признаются и подтверждаются с помощью документов и разнообразных карт. В настоящее время такие системы получили очень широкое распространение из-за того, что некоторые страны стали использовать их для проверки личности въезжающих. |

| 5. | Комплексные системы | К системам данного типа относятся решения, сочетающие в себе системы первых трех классов. Сотрудник компании регистрируется у администратора системы всего один раз, и дальше ему автоматически назначаются все необходимые привилегии как на вход в помещение, так и на работу в корпоративной сети и с ее ресурсами. |

Табл. 1. Области применения биометрических решений

Как видно из табл.1, основными областями применения биометрических технологий являются:

Компьютерная безопасность;

- торговля;

- системы контроля и управления доступом (СКУД);

- системы гражданской идентификации и автоматизированные дактилоскопические информационные системы (АДИС);

- комплексные системы.

Биометрические системы гражданской идентификации представляют собой эффективное и рентабельное решение, позволяющее повысить безопасность государства, исключить мошенничества граждан, иностранцев и нелегальных мигрантов, а также защитить граждан от мошенничества с их персональными данными.

Необходимо различать системы гражданской идентификации (по принятой в других странах терминологии системы Civil ID) и криминалистические автоматизированные дактилоскопические информационные системы - АДИС (AFIS). Параметры этих систем принципиально различаются. Основные различия этих систем сведены в табл.2. .

Кроме этих основных секторов применения в настоящее время начинается активное использование биометрии и в некоторых других областях, таких как:

Игорный бизнес. Биометрия используется по двум направлениям: проверка всех находящихся по "черным спискам" (аналог массовой идентификации по лицам, используемой в аэропортах), а также как система идентификации и платежное средство постоянных клиентов;

- идентификация в мобильных устройствах, таких как мобильные телефоны, компактные ПК и т.д.;

- в транспортной области как платежное средство;

- электронные системы голосования (используются вместо карточек);

- медицина. Биометрия используется для идентификации медицинских работников при получении доступа к закрытым данным и для электронной подписи записей в истории болезни.

Итак, мы видим, что применение биометрических технологий постепенно переходит из области альтернативы другим системам идентификации (карточным, парольным и т.д.) в области, характерные только для нее, в которых разворачивается конкуренция только между методами биометрической идентификации.

Некоторые характеристики биометрических технологий

На сегодняшний день наиболее часто используемым носителем биометрической информации являются отпечатки пальцев. Однако все существующие дактилоскопические системы страдают недостаточной надежностью. По мнению эксперта по информационной безопасности Саймона Дэвиса из Лондонской школы экономики, их точность составляет в лучшем случае 99% , то есть на каждые сто процедур авторизации приходится одно ложное срабатывание. Немного более оптимистичную оценку дают производители оборудования, но в любом случае параметры надежности большинства биометрических технологий на сегодняшний день нельзя назвать удовлетворительными для массовой идентификации с целью обеспечения государственной безопасности.

Безошибочно идентифицировать человека не так просто, как кажется

| Параметр | Гражданские системы | Криминалистические системы |

|---|---|---|

| Размер баз данных (БД) | До нескольких десятков миллионов записей для систем дак-тилоскопической регистрации общенационального масштаба | Сотни тысяч - несколько миллионов записей |

| Производительность | До нескольких десятков тысяч запросов в сутки | От нескольких сотен до нескольких тысяч за-просов в сутки |

| Присутствие эксперта | Не требуется. Оператор не должен обладать знаниями в об-ласти распознавания отпечатков пальцев и криминалистики | Требуется работа высококвалифицированного эксперта-криминалиста |

| Состав идентифици-рующей записи в БД | Информация о гражданском состоянии, контрольные изобра-жения отпечатков пальцев, полученные прикладыванием (обычно 2 отпечатка), фотография, образец подписи (необяза-тельно), цифровые изображения либо иная информация о документах, удостоверяющих личность (также необязательно) | Алфавитно-цифровая информация, изображения десяти отпечатков пальцев, полученные как прикладыванием, так и откаткой; отпечатки ладоней, изображения следов пальцев с мест преступлений, изображения и описания татуировок, шрамов, особых примет, фотографии (обычно три) |

| Рабочие места | От нескольких сотен до нескольких тысяч удаленных рабочих станций (контрольных пунктов), распределенных по большой территории. | От нескольких до нескольких десятков рабочих мест |

Табл. 2. Сравнительные характеристики биометрических систем

Сравнительные характеристики биометрических технологий приведены в табл.3. , носителями биометрической информации являются:

Узор радужки;

- отпечатки пальцев;

- размер, длина и ширина ладоней;

- контур, форма; расположение глаз и носа;

- форма букв, манера письма, нажим;

- характеристики голоса.

Стандарты в биометрических технологиях

Как известно, самый яркий индикатор развития какой-либо области - появление в ней промышленных стандартов. Высокие темпы развития биометрических технологий обусловили появление в этой области большого числа стандартов.

| Метод | Носитель биометрической информации | Вероятностьошибки | Надежность | Сфера применения |

|---|---|---|---|---|

| Распознавание радужной оболочки глаза | Узор радужки | 1/1200000 | Высокая | Критичные к количеству ошибок сервисы |

| Дактилоскопия | Отпечатки пальцев | 1/1000 | Средняя | Универсальная |

| Форма руки | Размер, длина и ширина ладоней | 1/700 | Низкая | |

| Распознавание лица | Контур, форма; расположение глаз и носа | 1/100 | Низкая | Некритичные к количеству ошибок сервисы |

| Подпись | Форма букв, манера письма, нажим | 1/100 | Низкая | Некритичные к количеству ошибок сервисы |

| Распознавание голоса | Характеристики голоса | 1/30 | Низкая | Телефонные сервисы |

Табл. 3. Сравнительные характеристики биометрических технологий

Попробуем продемонстрировать предпосылки стандартизации биометрических технологий на примерах.

После закупки и установки программно-аппаратного комплекса заказчик уже не может заменить не устраивающее его конечное оборудование (например, считыватели радужной оболочки глаза на сканеры отпечатков пальцев) или, наоборот, оставив конечное оборудование, перейти на другую программную платформу.

- Биометрические характеристики, используемые в различных методах идентификации, могут быть "скомпрометированы" (лицо сфотографировано, голос записан на кассету, отпечаток пальца снят с предмета, подпись подделана и т. д.), следовательно, необходимы дополнительные механизмы, способные защитить конечного пользователя от подлогов.

- Компании-разработчики при попытке совместить несколько биометрических технологий в одной системе или "усилить" существующую систему каким-либо другим способом идентификации обязательно сталкиваются с отсутствием единого формата представления биометрических данных.

Необходимость стандартизации биометрии была продиктована требованиями рынка, согласно которым для дальнейшего развития этой технологии она должна стать упорядоченной, структурированной и гибкой.

Категории стандартов

Условно все стандарты биометрических технологий можно разделить на следующие категории :

Стандарты, определяющие прикладной программный интерфейс (API) для разработки различных биометрических систем;

- стандарты, определяющие единый формат представления биометрических данных;

- специализированные стандарты по технологиям и применениям;

- стандарты, определяющие требования безопасности для систем, в которых используются биометрические технологии.

Рассмотрев ранее области применения биометрических систем, их основные характеристики, попытаемся сформулировать обобщенные критерии выбора таких систем российским пользователем для решения задач, рассмотренных выше.

Обобщенные критерии выбора систем

Вообще говоря, общепринятых критериев, которые можно было бы использовать при построении биометрических систем в масштабах какого-либо предприятия, не существует. Итак, первое, с чем необходимо определиться, - это непосредственно технология распознавания, которую предстоит использовать. Для этого нужно руководствоваться совокупностью следующих двух критериев.

Точность технологии. Существует два статистических показателя, определяющих точность технологии: вероятность "не пропустить своего" и вероятность "пропустить чужого" . В общем случае для каждой технологии эти показатели достаточно разнятся, но для каждого конкретного производителя и его оборудования эти данные указываются точно. Поэтому при выборе оборудования обязательно обращайте внимание на эти показатели.

Например, для помещения, в котором имеют право находиться только 5 человек, устанавливается биометрический замок, с вероятностью "пустить чужого" 1 из 10000 случаев, очевидно, что этого достаточно, но если использовать этот же замок для пропуска ста человек - эта вероятность должна быть как минимум на два порядка меньше. С другой стороны, если устанавливать на турникетах проходной предприятия биометрические считыватели с высокой вероятностью "не пропустить своего" - значительно увеличивается риск получить на проходной большие очереди.

Удобство использования. Нужно предусмотреть, насколько сотрудникам компании будет удобно проходить биометрические процедуры идентификации в рамках решаемой задачи. Например, при использовании биометрии в компьютерной защите: при входе в сеть, разблокировке рабочей станции или авторизации в различных программах прикладывать палец к миниатюрному сканеру гораздо удобнее, чем многократно сканировать радужную оболочку глаза или проверять геометрию руки в громоздком настольном сканере.

После выбора технологии предстоит выбрать производителя оборудования, которое удовлетворяло бы вашим требованиям и, что не менее важно, представителя компании-производителя в России. Так как заниматься закупкой сложной биометрической системы за рубежом самостоятельно - это риск не только сильно переплатить за оборудование и долго ждать таможенного оформления и доставки "до двери", но и в дальнейшем сталкиваться с существенными проблемами с сопровождением, технической поддержкой и т.д.

На этом этапе к предыдущим критериям добавляются следующие.

Стоимость системы. Вопреки мнению о дороговизне внедрения биометрических систем, за последние пять лет их цена в среднем упала в 2-3 раза, хотя еще и не достигла того уровня, на котором построение сложных биометрических систем себе могут позволить все. При оценке системы нужно учитывать, что ее стоимость складывается из очень многих составляющих. Например, для сетевой защиты эти компоненты будут следующими: конечное оборудование (считывающие устройства), сервер аутентификации и пользовательские лицензии к нему, услуги по внедрению и сопровождению и, если требуется, отдельно разработка модуля интеграции с каким-либо специальным корпоративным программным обеспечением.