Как подобрать пароль — поможет программа для подбора паролей.

Даже не самые активные пользователи интернета периодически задаются вопросом, как подобрать пароль. Даже пожилые люди иногда занимаются перепиской, имея несколько e-mail-ов. А если кроме почтовых ящиков имеются еще и профили на форумах или социальных сетях? Вопрос как подобрать пароль правильно может быть весьма актуальным. Не менее, чем даже .

Раньше можно было встретить рекомендации такого плана, мол, возьмите первые буквы из какой-то любимой фразы или песни. Это и будет паролем. Получается набор не связанных букв, но запомнить его Вы сможете без особых трудностей. Но такой способ отходит в прошлое. Современное программное обеспечение щелкает такие пароли, как семечки. А об упорядоченном или повторяющемся наборе букв или цифр вообще не стоит и задумываться. Для взлома такого пароля хватит знаний первоклассника.

Основная масса активных пользователей интернета зарегистрирована не менее чем на 20 сайтах. Соответственно нужно иметь такое же количество паролей. Даже если один аккаунт взломали, то остальные останутся не тронутыми. Удержать в голове такое количество фраз очень сложно. Еще сложнее не перепутать, какой пароль соответствует какому аккаунту. Помочь решить задачу, как правильно подобрать пароль, могут разнообразные менеджеры паролей.

Что же это такой – менеджер паролей? Это небольшие программки, позволяющие генерировать пароли, хранить их в зашифрованном виде, делать пометки и т.п. Эти проги реально могут «посоветовать» какой выбрать пароль и как сохранить Ваши аккаунты недосягаемыми для злоумышленников.

Если Вас заинтересовала программа, подбирающая пароли, то предварительно ознакомьтесь с некоторыми требованиями к самим паролям.

- Самое простое правило. Больше символов в пароле – надежнее. Оптимальным считается кодовое сочетание в 20 символов. Некоторые социальные сети и серьезные сервисы просто настаивают на таком количестве символов.

- В пароль вставляйте не только буквы или цифры. Комбинируйте их. Используйте совместно буквы и цифры.

- Желательно использовать при выборе пароля и прописные и заглавные буквы.

- Решая задачу, какой пароль выбрать, отдавайте предпочтение латинской раскладке клавиатуры. Не все ресурсы могут воспринимать символы, написанные кириллицей.

- В вопросе, как подобрать пароль, может быть ощутимой помощью применение спецсимволов. Речь идет о запятых, скобках, знаках вопроса и др. Применение нескольких таких спецсимволов делает пароль практически невзламываемым.

- При регистрации некоторые ресурсы сбоку отображают шкалу надежности пароля. Это, конечно, условность. Но при выборе пароля старайтесь добиться максимального значения надежности.

Теперь стоит поговорить непосредственно о программах, которые помогут Вам подобрать пароль. Их множество. Мы протестировали некоторые из них и приводим своеобразный ТОР. Может кто-то знает более современные или более функциональные, то просто сообщите нам. Через определенное время все узнают, как подобрать пароль по Вашему методу. А пока смотрите, что мы подобрали. Итак…

Как подобрать пароль при помощи Password Commander.

Программа для подбора паролей — password commander с фото.

Какой выбрать пароль эта программа поможет Вам без особых трудностей. Не напрасно именно с обзора Password Commander мы и начинаем. Эта прога не только проста в работе, но и очень функциональна. На официальном сайте есть обширное функциональное описание ее. Скачать можно не только там, но и где угодно в интернете. Она распространяется бесплатно.

Как подобрать пароль при помощи KeePass.

Программа для подбора паролей — KeePass с фото.

Тоже очень интересная программа. При помощи KeePass можно выбирать, хранить и защищать пароли. С официального сайта можно бесплатно получить ее. Какой выбрать пароль KeePass поможет всегда. На сайте проги можно найти обучающее видео и руссификатор.

Как подобрать пароль при помощи Password Safe.

Программа для подбора паролей — Password Safe с фото.

Из бесплатных сервисов, позволяющих подобрать пароль, стоит обратить внимание и на программу Password Safe. Она постоянно обновляется, имеет красивый интерфейс и крайне проста в работе. Задача, как подобрать пароль для нее не задача. Претензий и нареканий на работу Password Safe не будет.

Как подобрать пароль при помощи Personal Passworder.

Программа для подбора паролей — Personal Passworder с фото.

Кроме бесплатных существуют и платные варианты. Они мало чем отличаются от описанных выше. Самым известным и популярным сервисом этой категории является Personal Passworder. Что можно о ней сказать? Проста в работе, часто выходят обновления, симпатичный интерфейс. Приобрести можно на официальном сайте. Цена проги составляет менее 10 баксов, но она того стоит. Там же можно посмотреть подробную инструкцию о том, как подобрать пароль.

Кроме вышеперечисленных программ, позволяющих подбирать и хранить пароли, имеются некоторые сервисы, позволяющие надежное хранение паролей онлайн. Нечто подобное имеется у браузеров, но им особо доверять тоже не стоит. Хороший и практичный сервис по хранению паролей онлайн является KeyMemo. Кого это заинтересует, тот без труда найдет его в интернете.

Прочитав эту обзорную статью, Вы поняли насколько важно иметь хороший и защищенный пароль. Это поможет сохранить в безопасности Ваши аккаунты в соцсетях и всяческих форумах. Как подобрать пароль теперь понятно. Если нет, то читайте заново.

При помощи современного оборудования, мы можем почти наверняка расшифровать быстрый хеш, например, MD5, NTLM, SHA1 и т. д. за разумное время.

Что я подразумеваю, когда говорю о взломе пароля длиной 12 и более символов? Я утверждаю, что при помощи современного оборудования, например, данной «бюджетной» установки , мы можем почти наверняка расшифровать быстрый хеш, например, MD5, NTLM, SHA1 и т. д. за разумное время. На практике подбор в лоб последовательностей длиной 8 и более символов бесперспективен в случае с распространенными алгоритмами хеширования. Когда же мы касаемся особенностей национального языка и человеческой психологии (например, среднее английское слово длиной 4.79 символа, а люди предпочитают использовать несколько слов при составлении паролей размером 10 и более символов), то здесь уже открываются более интересные возможности с точки зрения подбора подобных паролей. Более подробно о различных инструментах подбора рассказано в книге Hash Crack .

Почему пароли длиной 12 и более символов уязвимы?

Люди, создающие пароли длиной 10 и более символов вручную, как правило, используют стандартные слова и фразы. Почему? Потому что запомнить пароль «horsebattery123» намного проще, чем «GFj27ef8%k$39». Здесь мы сталкиваемся с инстинктом следования по пути наименьшего сопротивления, который, в случае с созданием паролей, будет проявлен до тех пор, пока менеджеры паролей не станут использоваться более массово. Я согласен, что серия рисунков, посвященная устойчивости пароля , вполне имеет право на жизнь, но только в случае небыстрыми алгоритмами хеширования, наподобие bcrypt. В этой статье будут показаны примеры атак типа Combo (когда комбинируются элементы словаря) и Hybrid (когда к атаке типа Combo добавляется прямой перебор) при помощи утилиты Hashcat , которые, надеюсь, расширят ваш арсенал. В примерах ниже будет продемонстрировано, как злоумышленник может эффективно перебрать пространство ключей и взломать пароли, которые на первый взгляд кажутся устойчивыми.

Базовая информация об атаках типа Combo и Hybrid

Комбинационная атака (Combo) : комбинируются все элементы из двух словарей.

Пример

Входные данные: dictionary1.txt dictionary2.txt

Комбинации паролей:

pass => password, passpass, passlion

word => wordpass, wordword, wordlion

lion => lionpass, lionword, lionlion

Гибридная атака (Hybrid) : представляет собой атаку по словарю с примесью комбинаций сгенерированных по определенному шаблону.

Пример

Входные данные: dictionary.txt ?u?l?l

Комбинации паролей:

pass => passAbc, passBcd, passCde

word => wordAbc, wordBcd, wordCde

lion => lionAbc, lionBcd, lionCde

Примечание 1: Последовательность генерации паролей не совсем точна и приведена для описания общей идеи.

Примечание 2: Более подробные объяснения приведены на сайте Hashcat .

Комбинационная атака

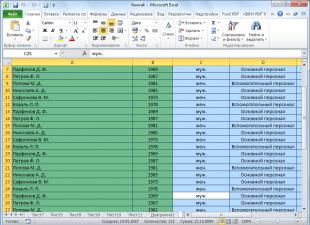

Рассмотрим комбинационную атаку с использованием словаря, состоящим из 10 тысяч наиболее употребительных слов в порядке убывания популярности. Анализ проводился при помощи N-грамм и частотного анализа на базе триллионного сборника, собранного поисковой системой Google .

Рассмотрим пример двух случайно выбранных слов, соединенных в пароль длиной 16 символов, например shippingnovember и осуществляем комбинационную атаку на данный пароль, если бы использовался алгоритм MD5:

Пример

hashcat -a 1 -m 0 hash.txt google-10000.txt google-10000.txt

При переборе всех комбинаций, состоящих из слов, соединенных друг с другом, при помощи современных аппаратных средств пароль взламывается менее чем за одну секунду. При работе с другими, более медленными, алгоритмами пароль также подбирается за разумное время.

Рисунок 1: Время подбора пароля shippingnovember при помощи комбинационной атаки

Критики могут возразить, мол, если вначале каждого слова сделать заглавные буквы или добавить цифру или специальный символ, то новый пароль (например, ShippingNovember) будет более устойчив. Проверим эту теорию на практике и скомбинируем словарь google-10000 в единый большой массив паролей при помощи утилиты combinator.bin , что позволит нам комбинировать полученные слова в сочетании с правилами.

Пример

combinator.bin google-10000.txt google-10000.txt > google-10000-combined.txt

Теперь, когда у нас есть словарь комбинаций, мы добавляем правила с целью подбора модифицированного пароля (ShippingNovember).

Пример

hashcat -a 0 -m 0 hash.txt google-10000-combined.txt -r best64.rule

Рисунок 2: Время подбора пароля ShippingNovember при помощи словаря комбинаций и правил

Новый пароль расшифрован за 28 секунд. Схожим образом добавляются правила, учитывающие специальные символы, различное местонахождение комбинации и так далее. Думаю, вы уловили суть.

Пароли из 3 слов

Используя созданный словарь комбинаций, попробуем подобрать пароль из трех слов, например «securityobjectivesbulletin», при помощи комбинационной атаки.

Пример

hashcat -a 1 -m 0 hash.txt google-10000-combined.txt google-10000.txt

Рисунок 3: Время подбора пароля securityobjectivesbulletin

Схожий пароль с добавлением других символов взломается чуть медленнее. Улавливаете тенденцию?

Пароли из 4 слов

Теперь рассмотрим взлом паролей, состоящих из четырех слов (пример: «sourceinterfacesgatheredartists»). В этом случае пространство ключей увеличивается до 10.000.000.000.000.000 кандидатов, но в итоге подбор занимает разумное время. В основном из-за того, что используется алгоритм MD5. Мы создаем новый словарь комбинаций и осуществляем комбинированную атаку при помощи Hashcat.

Пример

hashcat -a 1 -m 0 hash.txt google-10000-combined.txt google-10000-combined.txt

Рисунок 4: Время подбора пароля sourceinterfacesgatheredartists

Процесс перебора при помощи современных аппаратных средств мог занять 4 дня, но правильный кандидат был найден в течение 5 часов 35 минут. Добавление цифр или специальных символов сделало бы пароль вне нашей досягаемости, но использование лишь четырех случайных слов делает пароль уязвимым.

Гибридная атака

Гибридные атаки требуют большей находчивости, но когда нужный шаблон найден, находка становится сродни золотому слитку. Особенно незабываемые ощущения доставляет прокрутка расшифрованных паролей в терминале.

Атака по словарю Google-10000 + маска

В первом примере мы будем использовать тот же словарь из 10 тысяч наиболее встречающихся слов в качестве базы для генерации кандидатов для перебора. Затем мы воспользуемся пакетом утилит PACK (Password Analysis and Cracking Kit) и словарем hashesorg251015.txt с сайта weakpass.com . Я выбрал именно этот словарь из-за высокого рейтинга успешности и относительно небольшого размера. Мы будем изучать словарь hashesorg и по результатам анализа создадим маски на базе наиболее популярных паролей, ограниченных определенных набором символов. Эти маски будут использоваться в начале и в конце базовых слов из словаря google-10000.txt.

Пример

Вначале сгенерируем статистику по маскам на базе паролей длиной 5-6 символов и запишем результаты в отдельный файл (учтите, что процесс генерации может занять некоторое время).

python statsgen.py hashesorg251015.txt --minlength=5 --maxlength=6 --hiderare -o hashesorg_5or6.masks

Затем преобразуем маски в формат Hashcat (файл.hcmasks) для последующего использования в гибридных атаках.

python maskgen.py hashesorg_5or6.masks --optindex -o hashesorg_5or6.hcmask

Далее в режиме 6 в качестве параметров указывает словарь и набор масок. Алгоритм перебора будет выглядеть следующим образом: берется первая маска и комбинируется с каждым словом из словаря, затем вторая маска, третья и так далее, пока не закончится весь перечень масок. Некоторые атаки могут заканчиваться очень быстро, некоторые осуществляются чуть дольше. Во время тестирования будем подбирать пароль «environmentsqaz472»

Пример

hashcat -a 6 -m 0 hash.txt google-1000.txt hashesorg_5or6.hcmask

Рисунок 5: Время перебора пароля environmentsqaz472

Подбор занял около 20 минут. Вначале мы добрались до маски?l?l?l?d?d?d, а затем в течение 14 взломали пароль.

Атака на базе словаря Rockyou + Rockyou -1-60. hcmask

Теперь воспользуемся набором масок, который идет в комплекте с утилитой Hashcat и сгенерирован на основе паролей из набора Rockyou. Данный набор масок разбит на отдельные порции, которые с возрастанием диапазона номеров возрастают по размеру. Размер, как я предполагаю, возрастает из-за процента паролей, на базе которых сгенерирована конкретная порция масок. Мы будем использовать файл с именем rockyou-1-60.hcmask, поскольку там наиболее ходовые маски, которые хорошо зарекомендовали себя при гибридных атаках. Этот набор масок мы будем комбинировать с паролями из словаря Rockyou . В случае с другими словарями будьте осторожны и используйте файлы не слишком большого размера. Иначе атака будет занимать СЛИШКОМ много времени. Обычно я пользуюсь словарями размером менее 500 Мб (и даже меньше) и добавляю маски в начале и в конце слов. Берем случайный пароль «sophia**!» из словаря Rockyou и в начало добавляем случайную дату «1996». В итоге получаем пароль 1996sophia**!. Во время тестов каждая маска будет комбинироваться с элементом словаря Rockyou.

Пример

hashcat -a 7 -m 0 hash.txt rockyou-1-60.hcmask rockyou.txt

Рисунок 5: Время подбора пароля 1996sophia**!

Во время перебора через несколько минут дело дошло до маски?d?d?d?d. Данный пример показан с целью демонстрации процесса и эффективности гибридных атак. Файл rockyou-1-60.hcmask содержит 836 масок, сгенерированных на базе наиболее часто встречающихся паролей из словаря rockyou.txt. Если вам мало этого набора, в комплекте с Hashcat идут все маски, сгенерированные на базе остальных паролей.

Первые 5 символов + маска

Теперь создадим новый словарь и набор масок. Мы уже знаем, что среднее английское слово занимает 4.79 символов , и поэтому будем создавать словарь, содержащий элементы не более 5 символов. Данный словарь будет сгенерирован на базе файла rockyou.txt, где у каждого элемента будут отрезаны первые 5 знаков. Далее удаляются дубликаты, и полученный список сортируется и помещается в файл first5_dict.txt. Полученный словарь занимает 18 МБ, что слишком мало для атаки на быстрый алгоритм MD5, но вполне приемлемо для более медленного хеша.

Пример

cut -c 1-5 rockyou.txt | sort -u > first5_dict.txt

Затем мы будем комбинировать элементы словаря first5_dict.txt и маски из файла rockyou-1-60, который идет в комплекте с Hashcat. Некоторые кандидаты будут менее 12 символов, но вы можете исключить маски, длиной менее 7 символов и создать новый файл с расширением.hcmask. Вновь берем случайный пароль Alty5 из файла first5_dict.txt и добавим случайную последовательность цифр 9402847. В итоге получаем пароль Alty59402847.

Пример

hashcat -a 6 -m 0 hash.txt first5_dict.txt rockyou-1-60.hcmask

Рисунок 6:

Время подбора пароля Alty59402847

Эта атака особенно эффективна против пользователей, которые любят пароли, где распространенное слово сочетается с цифрами в целях рандомизации. Подобный пароль подбирается в течение 30 минут.

Прямая атака по маске на пароль 12 и более символов

Я понимаю, что данный тип атак не относится к гибридным, но, тем не менее, использование 12 символьных и более масок все еще дает результаты особенно, если пользоваться утилитой PACK. Атака на пароль, закодированный определенным алгоритмом хеширования, может быть запланирована длительностью 1 день (86400 секунд) с учетом скорости аппаратных средств. Вначале нужно измерить скорость перебора, исходя из возможностей вашего оборудования, при помощи команды hashcat -b -m #type прямо в терминале. Быстро разберем создание масок для атаки на пароли длиной 12-15 символов при помощи утилиты PACK. Для генерации масок вновь воспользуемся словарем rockyou.txt, но вначале оценим скорость перебора хешей md5.

Пример (md5)

hashcat

-

b

-

m

0

Рисунок 7: Оценка скорости перебора хешей

md5

По результатам тестирования выяснилось, что скорость перебора - 76,000,000,000 ключей в секунду. Далее создаем набор масок на базе словаря rockyou.txt при помощи утилиты PACK.

Пример

python statsgen.py rockyou.txt -o rockyou.masks

Теперь создаем файл hcmask, при помощи которого часть паролей длиной 12-15 символов будут перебираться в течение 1 дня (86400 секунд).

Пример

Рисунок 8: Процедура подбора паролей по маске

Затем мы можем запустить серию атак по маскам, используя файл rockyou_12-15.hcmask, для перебора хешей md5. Промежуточные переборы будут завершаться спустя 1 день.

Пример

hashcat -a 3 -m 0 hash.txt rockyou_12-15.hcmask

Заключение

Как вы могли убедиться, пароли длиной 12 символов не являются настолько неуязвимыми. Требуется лишь немного хитрости и творчества для выработки правильной стратегии перебора. Кроме того, не думайте, что если пароль более 11 символов, то ваш любимый онлай-сервис захеширует все правильно.

При подборе пароля никто не гарантирует успех данного предприятия). Однако существуют некоторые правила, которые способны значительно повысить Ваши шансы на благоприятный исход этого дела.

С чего начать

- Зачастую требуется не только пароль, но и логин. Если Вы пытаетесь подобрать логин, например, для проникновения в компьютер Вашего коллеги, используйте его имя. Если оно не подошло, посмотрите как этот человек называет сам себе в социальных сетях (Twitter, Facebook, Vkontakte и пр.) — зачастую это работает 100%.

- Посмотрите, есть ли ограничения на длину вводимого пароля или используемые символы. Зачастую пароль должен состоять из не менее чем шести символов и содержать минимум одну цифру. Если Вы не знаете, есть и такие ограничения, попробуйте завести свой собственный аккаунт, например на сайте, подбор пароля к которого Вы осуществляете — при регистрации Вам будет сказано о требованиях к паролям.

- Запросите вопрос-подсказку. Зачастую страницы ввода паролей имеют такую функцию. Как правило, в качестве вопросов-подсказок используют такие вопросы, как «Девичья фамилия матери?», «Как зовут Вашего домашнего питомца?», «В каком городе Вы родились?» и пр. Это позволит значительно сузить возможные варианты слов, особенно если Вы хоть что-то знаете о человеке!

Используйте уловки

- Просто угадайте пароль

. Чаще всего люди пользуются одними и теми же стандартными паролями. Их список уже давно известен и постоянно пополняется). Ниже Вы найдете 25 самых распространенных паролей (по версии Splash Data):

password

123456

12345678

abc123

qwerty

monkey

letmein

dragon

111111

baseball

iloveyou

trustno1

1234567

sunshine

master

123123

welcome

shadow

ashley

football

jesus

michael

ninja

mustang

password1А вот некоторая статистика:

4,7% пользователей используют пароль password;

8,5% пользователей выбирают один из двух вариантов: password или 123456;

9,8% пользователей выбирают один из трёх вариантов: password, 123456 или 12345678;

14% пользователей выбирают один из 10 самых популярных паролей;

40% пользователей выбирают один из 100 самых популярных паролей;

79% пользователей выбирают один из 500 самых популярных паролей;

91% пользователей выбирает один из 1 000 самых популярных паролей. - Применяйте известные правила подбора . Опытным путем установлено, что если пароль имеет в своем составе цифры, то это будет цифра 1 или 2, и она будет находиться в конце него. Также, если пароль имеет заглавную букву, то она будет в самом начале слова, а за ней будет идти гласная.

- Пол человека может дать подсказку . Известно, что женщины в качестве паролей предпочитают использовать личные имена (имя мужа либо любовника), а мужчины — свои хобби и интересы (название любимой спортивной команды, марки автомобиля и пр.).

Используйте информацию, относящуюся к человеку

- Имена собственные: имена супругов, членов семьи, домашних питомцев, спортсменов, детские клички и пр.

- Хобби и интересы: названия любимых передач, героев фильмов, профессий, кулинарные блюда и пр.

- Важные числа и даты: день рождения, адрес, номер телефона и т.д.

Частое явление в Интернете. Проводится он с разными целями. Самая частая цель – рассылка спама и навязчивой рекламы. Иногда взломщики проводят хищение денежных средств с аккаунтов в социальных сетях. Опасен взлом платежных систем. Взлом пароля электронной почты, кроме рассылки спама, несет опасность того, что все остальные данные аккаунтов так же могут быть узнаны.

Иногда проводится с целью хищения игрового контента.

Методы взлома паролей

Даже лучшие пароли для почты можно взломать. Способы, которыми действуют хакеры, совершенствуются с каждым днем. Это специальные программы для подбора сочетаний, методы отслеживания действий в Интернете и др.

Фишинг

Этот способ узнать пароль от ВК или другой социальной сети популярен у хакеров. Пользователю присылается сообщение, предлагающее перейти на сайт, который похож на тот, что хакер пытается взломать. Обычно, он полностью с него скопирован.

Перейдя по ссылке, пользователь вводит другие данные, думая, что пытается зайти в свой привычный аккаунт. Можно попасть на такой сайт и пытаясь узнать пароль, имея логин, то есть воспользовавшись функцией «Восстановление учетной записи».

Пользователь нажимает кнопку «Вход» и данные моментально попадают к злоумышленникам. Сам же юзер перенаправляется на страницу настоящей социальной сети, даже не замечая, что произошло. Развитая социальная инженерия позволяет хакерам узнать пароль от контакта другого человека.

Ведь для того, чтобы пользователь перешел по поддельной ссылке, необходимо «втереться» к нему в доверие. Метод не слишком эффективный, но простой в осуществлении. Однако владелец аккаунта может заподозрить, настоящая, сравнить адреса (которые, зачастую, мало отличаются) и отказаться от перехода. Злоумышленника же можно легко найти.

При вводе пароля обратите внимание на адрес сайта: часто злоумышленники делают адрес поддельного сайта похожим на сайт оригиналПодбор

Основная технология, по которой хакеры пытаются узнать пароль почты методом подбора – БрутФорс. Это метод автоматизированной подстановки генерации и подстановки комбинаций для аккаунта. Для запуска такого подбора нужна специальная программа, взлом пароля которой будет быстрым. Действует такая программа по математическому принципу, где правильное решение узнается методом подбора.

Таким образом, программа бесконечно генерирует комбинации цифр и букв и проверяет их на правильность. За счет высокой производительности, такие программы работают довольно быстро.

Хакерский сервис для взлома может быть, как универсальным, так и для конкретного сайта. При ее работе создается фальшивый прокси, благодаря которому злоумышленники могут скрыть свой айпи. Кроме того, путем регулярной его смены удается избегать блокировки компьютера, с которого производится взлом. После его взлома, Вы, зайдя в аккаунт, увидите сообщение о том, что Ваш пароль был скомпрометирован. Необходимо срочно сделать следующее:

- Поменять данные учетной записи;

- Изменить контрольный вопрос;

- Написать в Администрацию о том, что был скомпрометирован пароль в Контакте (или на другом ресурсе).

Взлом пароля социальной сети ВКонтакте путем перебораХотя раньше и применялись программы, действующие по , сейчас появились более совершенные. Теперь подстановка к слову цифры не сделает Ваш аккаунт защищенным. Новые программы подбирают совершенно произвольные буквенно – цифровые комбинации, ими можно взломать очень сложное сочетание символов.

Хэши и взлом сайтов

Действенный, но сложный метод взлома. Чтобы узнать пароль, хакеры взламывают сайт, на котором хранятся хэши кодовых комбинаций пользователей. Хэш получается после того, как комбинация букв подверглась необратимой сложной процедуре. Когда, входя в учетную запись, Вы вводите сочетание знаков, хэш рассчитывается снова и если совпадает с сохраненным, то Вы ввели кодовое слово верно. Эти данные и похищают злоумышленники, взламывая сайт. Еще проще это со старыми ресурсами, которые хранят не хэши, а сами буквенные комбинации.

Хэш расшифровать не так уж сложно. Хакеры имеют множество программ и сервисов, которые позволяют узнать и использовать их. Они могут посмотреть, пароль в Яндекс Почте, предварительно взломав сам сервис, следующим образом:

- Вычисление алгоритмов хеширования и расшифровка данных;

- Имея базу кодовых комбинаций БрутФорс, хакер так же имеет и хеши этих слов, закодированные тем или иным алгоритмом. Программе остается только сравнить имеющиеся с новыми;

- Алгоритмов не так много, и они распространены.

Хеширование на сайтах – процесс, аналогичный работе кукисов на ПК. Расшифровать его так же просто, как узнать пароль из cookies. Потому очевидно, что такое хранение не является надежной защитой аккаунта даже при очень сложной комбинации.

Взлом пароля путем подбора из словаряПрограммы – шпионы

Программы – шпионы – ПО, устанавливаемое на ПК срыто. Так, что пользователь не знает о его существовании. По сути своей это вирус. Предназначены для сбора информации о пользователе, логинов, истории запросов браузера, кодовых слов и т.п. Необходимы для взлома и для ведения целевой рекламы. С помощью таких программ информация передается напрямую злоумышленнику.

Такие программы маскируются под ПО, предлагающее скопировать пароль в виде звездочек или восстановить из кукисов. Использовать такие программы нужно осторожно. А лучше воспользоваться браузером для такого восстановления возможности входа в учетную запись. С помощью программ – шпионов можно узнать пароль друга, установив вредоносное ПО на его телефон или компьютер. В этом случае данные будут передаваться Вам.

Программа шпион не взламывает пароль, она его просто ворует и отсылает злоумышленникуВзламывали ли пароль?

Некоторые ресурсы показывают уведомления о взломе сами. Социальная сеть ВКонтакте выдает уведомление, что скомпрометирован пароль при входе в учетную запись. Если Вы меняете кодовое слово на старое, может появиться такое уведомление, так как сайт хранит черный список паролей, с которых велась рассылка спама и т.п.

Окно-сообщение, предупреждающее пользователя о том, что его аккаунт взломанКроме того, есть ряд онлайн сервисов, на которых представлены учетные записи, которые попадали в руки к злоумышленникам в последнее время. Если имеются причины полагать, что пытались взломать пароль электронной почты, то введите в поле адрес почты (или логин, если речь идет не о почтовых ящиках) и Вы увидите, не взламывали ли аккаунт.

Узнать, взламывали ли аккаунт можно и иными способами. Главный из них – анализ активности в аккаунте во время Вашего отсутствия на сайте.

ПОСМОТРЕТЬ ВИДЕО

Если друзьям приходили сообщения рекламного содержания или приглашающие на сторонние сайты, Вы видите сообщения и уведомления впервые, хотя сайт показывает, что они просмотрены и т.п. то Вашей страницей пользовались в отсутствие. При этом она могла и не быть видна онлайн. Есть программы для скрытия присутствия пользователей в сети.

Продолжаем разбирать тему безопасности ВК. Довольно большое число пользователей задает вопрос — как узнать пароль вконтакте зная логин ? Всем очень хочется зайти на чужую страницу, и посмотреть информацию, опубликованную на ней. Особенный интерес вызывает личная переписка (см. ).

Давайте разберем, существует ли возможность узнать пароль, при наличии логина или id. И как это может нам помочь в процессе получения доступа к странице в вк...

Пара слов про логин и id страницы

Как узнать пароль вконтакте зная логин?

А вот вы сами, как думаете? Представим, что у вас есть почта или телефон пользователя (см. )? Вдруг от куда не возьмись, на вашем экране монитора появится пароль? Смешно ведь, правда?

Здесь все сводится к различным методикам взлома. Про это уже был большой разговор — см. . Что нужно отметить. Во первых, процесс взлома крайне не простой. И вам вряд ли удастся его осуществить.

И второе. В тех методиках, к которым прибегают злоумышленники, наличие логина от страницы, не является решающим критерием. В момент кражи персональных данных, злоумышленники получают и логин, и пароль.

Видео урок: как взломать страницу вконтакте зная логин

Заключение

Немаловажным фактором остается законодательство РФ. Взлом и кража персональных данных — это уголовное преступление. Поэтому рекомендую вам подумать — а так ли вам нужен пароль от страницы, логин для которой вам известен?

А на ваш вопрос отвечаю — крайне маловероятно узнать пароль, зная логин от страницы вконтакте.

Вопросы?

Вконтакте

blackhack.ru ОК. Настройки, новости, игры.

blackhack.ru ОК. Настройки, новости, игры.